Обзор технологий, позволяющих контролировать действия привилегированных пользователей. Часть 2

Используемые сокращения

БД – база данных

ИБ - информационная безопасность ИС - информационная система

ИТ - информационные технологии

ОС - операционная система

ПО - программное обеспечение

ПП - привилегированные пользователи

СУБД – система управления базами данных

ЦР - целевые ресурсы

ЦУЗ - целевые учетные записи

OCR (Optical Character Recognition) – оптическое распознавание текста

PAM (Privileged Access Management) – класс решений для контроля доступа и действий привилегированных пользователей

Введение

В первой части статьи были рассмотрены основные проблемы, связанные с контролем доступа и действий привилегированных пользователей, а также базовые принципы функционирования, характерные для продуктов класса PAM. Тот функционал, которым средства защиты информации обладают сегодня, определяется не только историей их развития и актуальными требованиями законодательства, но и такими рыночными факторами, как потребности заказчиков и конкуренция. Эти факторы стимулируют разработку все более совершенных и удобных механизмов для управления доступом и контроля действий ПП. Помимо выполнения своей первичной задачи – контролировать доступ и действия ПП, – системы PAM должны предоставлять инструментарий для реагирования на выявленные инциденты с участием ПП. Эффективность контроля доступа и действий ПП зависит в том числе от широты функциональных возможностей конкретного продукта. Однако выбор продукта с избыточным количеством функций может привести к потерям – в первую очередь финансовым, так как соотношение цены и качества продукта может оказаться хуже, чем у конкурирующих решений с более узким, но разумно подобранным спектром функций. Также следует обращать внимание не только на перечень функций, но и на тонкие особенности их реализации, уникальные для каждого продукта. Именно от них может зависеть применимость того или иного продукта в конкретной организации.

Функциональные возможности решений PAM

В общем случае все решения PAM должны включать в себя следующие группы функциональных возможностей:- управление доступом ПП к целевому ресурсу;

- управление жизненным циклом, правами и паролями целевой учетной записи;

- фиксация (запись) действий ПП;

- инструменты для автоматического и ручного анализа действий ПП;

- инструменты для автоматического и ручного контроля (блокировки) действий ПП и воздействия на удаленное подключение к ЦР.

Важно отметить, что в каждой группе есть ряд обязательных функций, которые следует считать основными. Если они отсутствуют в конкретном решении PAM, это означает, что оно фактически не поддерживает соответствующую группу функций. А если разработчик заявляет, что его продукт может выполнять ту или иную группу функций, то следует ожидать, что в нем реализованы как минимум все или практически все основные функции этой группы. Остальные функции играют дополнительную роль и служат для расширения возможностей основных функций.

Управление доступом

Функции управления доступом позволяют разграничивать доступ ПП к ЦР и ЦУЗ. Чтобы обеспечить их реализацию, система PAM выступает в роли брокера привилегированного доступа. При этом подключение к ЦР может осуществляться либо с помощью выделенной ЦУЗ, либо под собственной учетной записью ПП. Первый вариант считается более безопасным, так как даже в случае отказа PAM (или если ПП удалось подключиться к ЦР в обход PAM) ПП не сможет пройти аутентификацию (поскольку не располагает паролем от ЦУЗ) и, соответственно, не сможет нанести вред организации.

Управление доступом (наряду с фиксацией действий) – это основной функционал PAM, поскольку только сокращение возможностей для неконтролируемого доступа позволяет повысить общий уровень безопасности работы ПП с ЦР.

|

Функции

|

Роль функций

|

Комментарии

|

|

Правила разграничения доступа ПП к ЦР

|

||

| Правила вида «ПП – ЦР» | Основная | Позволяют явно настроить разрешение ПП на доступ к ЦР под своей учетной записью или с возможностью ручного ввода учетных данных |

| Правила вида «ПП – ЦР с использованием ЦУЗ» | Основная | Позволяют явно настроить разрешение ПП на доступ к ЦР от имени заранее заданной ЦУЗ |

| Группы ПП и ЦР | Дополнительная | Позволяют быстро и удобно создавать правила разграничения доступа |

|

Поддержка протоколов доступа к ЦР (для агентов – поддержка ОС)

|

||

| Поддержка распространенных протоколов – RDP (Windows) и SSH (Unix-подобные ОС) | Основная | Под поддержкой конкретных протоколов понимается прежде всего возможность управлять доступом при подключении через эти протоколы и фиксировать (записывать) действия ПП |

| Поддержка протокола HTTP(S) | Основная | Для доступа к веб-приложениям и (или) веб-интерфейсам технических средств и сервисов |

| Поддержка менее распространенных протоколов удаленных подключений – VNC, Telnet, X11, SQL и др. | Дополнительная | - |

| Поддержка проприетарных (закрытых) протоколов удаленных подключений – VMware View, ICA и др. | Дополнительная | Поддержка таких протоколов осуществляется только при наличии соответствующих договоренностей между разработчиком протокола (или конкретного ЦР) и разработчиком решения PAM |

| Поддержка опубликованных приложений | Дополнительная | Означает интеграцию с терминальным сервером или поддержку протокола терминального запуска приложений (чаще всего – Microsoft Remote Desktop Server и RemoteApp). На терминальном сервере можно опубликовать любое ПО, в том числе поддерживающее вышеуказанные протоколы. Но очень важно учитывать, что если ПП совершают действия через подключения, устанавливаемые в режиме терминального запуска приложений или интеграции с терминальным сервером, то фиксация действий будет заведомо менее эффективной, чем при использовании встроенной в PAM поддержки тех же самых протоколов |

|

Дополнения к правилам разграничения доступа

|

||

| Ограничения по источнику подключения | Дополнительная | Ограничения по IP-адресам, DNS-именам, подсетям и т.п. |

| Временный доступ | Дополнительная | Составление правил для разграничения доступа или создание учетных записей ПП с заранее ограниченной продолжительностью функционирования (например, на период реализации проекта) |

| Доступ по расписанию | Дополнительная | Предоставление и запрет доступа исходя из дня недели и времени суток (например, доступ возможен только в рабочее время) |

| Доступ по подтверждению | Дополнительная | Процедура подтверждения удаленного подключения по разрешающим правилам (например, при подключении к критичному ресурсу). Для подтверждения может быть достаточно голоса одного из сотрудников либо наличия установленного кворума (например, три человека из десяти). Может быть реализована процедура голосования в случае запрета подключения одним из сотрудников |

| Заявки на доступ | Дополнительная | Механизм, позволяющий автоматически создавать правила разграничения доступа на основе поступающих заявок (как из внешних систем, так и с помощью внутренних инструментов) |

| Комбинирование дополнительных правил | Дополнительная | Комбинирование нескольких дополнительных правил для более гибкого управления доступом. Примеры: отсутствие расписания доступа при подключении из внутренней сети и наличие расписания при подключении из внешней сети по VPN; обязательное подтверждение доступа при подключении в нерабочее время (вне заданного расписания) и отсутствие подтверждения при подключении в рабочее время |

Основные функции этой группы полностью обеспечивают как разграничение доступа, так и поддержку основных протоколов удаленного доступа (или – для агентского ПО – операционных систем ЦР). Дополнительные функции обеспечивают поддержку более широкого спектра протоколов и типов ЦР, а также позволяют более эффективно автоматизировать рабочие операции для разграничения доступа и выполнять их более гибко.

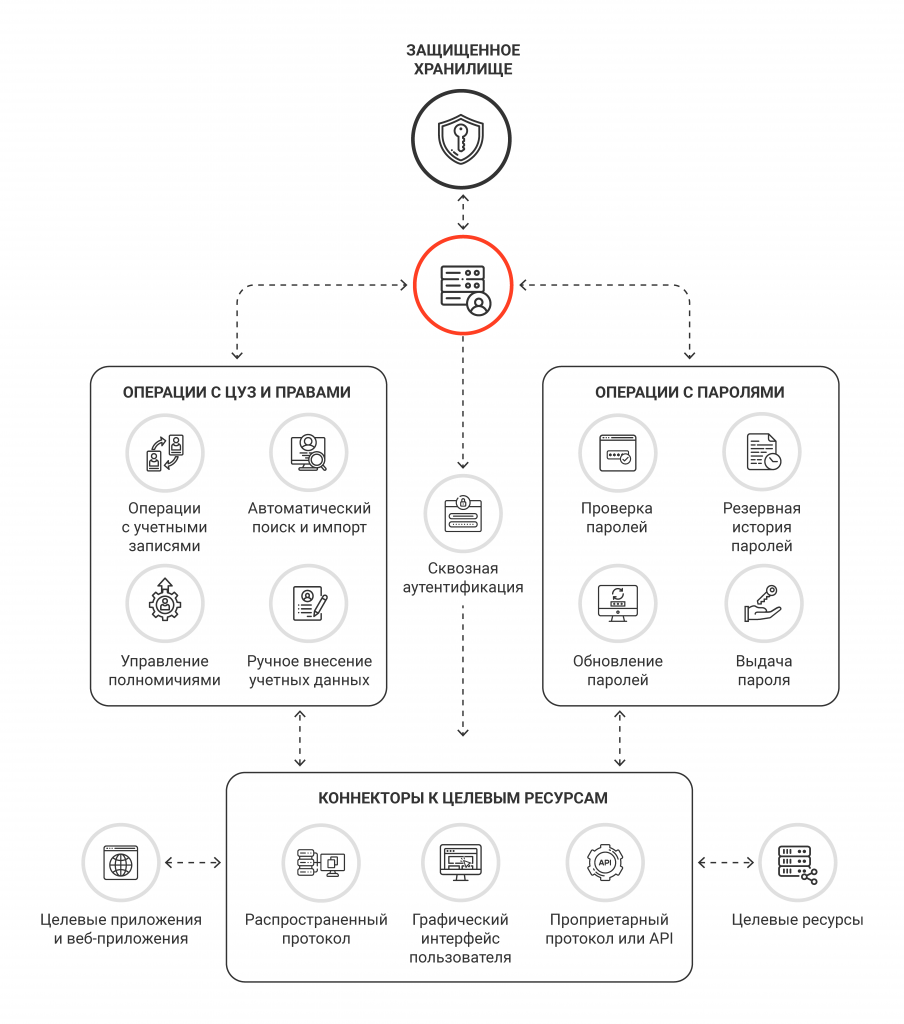

Управление учетными записями

Функции управления ЦУЗ и паролями, с одной стороны, дополняют функционал управления доступом за счет реализации сквозной аутентификации и (или) выдачи паролей от ЦУЗ для доступа к ЦР. С другой стороны, они осуществляют все дополнительные сервисные операции с ЦУЗ, направленные на повышение безопасности при обращении с ЦУЗ и повышение уровня автоматизации при управлении привилегированным доступом. К отдельной группе можно отнести функции PAM по управлению жизненным циклом и правами ЦУЗ. Они в определенной мере пересекаются с функционалом решений класса Identity & Access Governance – за исключением того, что эти функции предназначены исключительно для работы с привилегированными учетными записями.

Функционал управления ЦУЗ призван решать две основные задачи информационной безопасности:

- исключать возможность обхода PAM и прямого подключения к ЦР (благодаря тому, что ПП не располагают паролем ЦУЗ);

- выполнять требования к сложности паролей ЦУЗ для доступа к ЦР, а также к периодичности их смены – как показывает практика, на многих ЦР применяются слабые пароли и они могут не меняться месяцами, что создает дополнительные угрозы для безопасности.

|

Функции

|

Роль функций

|

Комментарии

|

|

Сервисные функции

|

||

| Защищенное хранение ЦУЗ | Основная | Защита может обеспечиваться целой совокупностью методов, в частности такими, как защита на уровне самого PAM (исключение несанкционированного доступа и отсутствие недекларированных возможностей для доступа), шифрование БД средствами PAM, СУБД или ОС |

| Сквозная аутентификация | Основная | Подстановка логина и пароля (или ключа) для авторизации на ЦР без раскрытия пароля ПП |

|

Операции с паролями ЦУЗ

|

||

| Генерация паролей в соответствии с требованиями безопасности | Основная | Хранение паролей и управление ими не имеет смысла, если нет возможности менять их автоматически или по запросу в соответствии с требованиями безопасности, ведь иначе пароли будут известны ПП |

| Обновление паролей или ключей ЦУЗ | Основная | Механизм автоматической смены паролей, который может быть запущен вручную, по расписанию или в качестве реакции на определенное событие |

| Проверка паролей или ключей ЦУЗ | Дополнительная | Проверка соответствия паролей, хранящихся в PAM, актуальным паролям ЦУЗ на ЦР |

| Выдача паролей или ключей ЦУЗ | Дополнительная | Специализированный функционал, поддерживающий выдачу пароля ЦУЗ привилегированному пользователю в явном виде, например в случае нарушения сетевого взаимодействия между PAM и ЦР |

| Ведение истории паролей или ключей ЦУЗ | Дополнительная | Позволяет восстановить пароль ЦУЗ на заданную дату, например в случае восстановления ЦР из резервной копии, сделанной до смены пароля |

|

Коннекторы к ЦР

|

||

| Поддержка распространенных протоколов удаленного управления – WMI, SSH и др. | Основная | Позволяет выполнять операции с ЦУЗ (см. ниже) с помощью распространенных протоколов – прежде всего в ОС семейства Windows, Unix-подобных ОС, СУБД (MS SQL, MySQL и т.п.), а также различных службах каталогов (Active Directory, LDAP и т.п.) |

| Поддержка проприетарных протоколов или API | Дополнительная | Позволяет выполнять операции с ЦУЗ с помощью проприетарных протоколов и (или) через API целевых ресурсов |

| Поддержка графических форм ЦР (Graphical User Interface, GUI) | Дополнительная | Позволяет выполнять операции с ЦУЗ для потенциально неограниченного перечня ЦР, которые предоставляют графическую форму для ввода логина и пароля и форму для смены пароля. Ввод осуществляется с помощью перехвата графической формы и подстановки в нее нужных значений. Управление ЦУЗ через графические формы ЦР по умолчанию менее эффективно и имеет больше ограничений (например, невозможность поиска и импорта ЦУЗ), чем управление ЦУЗ через специализированные коннекторы |

|

Операции с ЦУЗ и их правами

|

||

| Ручное добавление ЦУЗ в PAM | Основная | Инструмент для ручного ввода логинов и паролей самими ПП или администратором PAM с целью их последующего использования для подключения к ЦР |

| Автоматический поиск и импорт ЦУЗ (Account Discovery) | Дополнительная | Автоматический поиск привилегированных учетных записей (ЦУЗ) на ЦР, в том числе по заданным критериям; полученные данные вносятся в хранилище для последующего использования при подключении к ЦР и для смены паролей |

| Операции с ЦУЗ на ЦР | Дополнительная | Создание, удаление, блокировка и другие операции с ЦУЗ непосредственно на самом ЦР |

| Управление правами ЦУЗ на ЦР | Дополнительная | Назначение или отзыв полномочий ЦУЗ на ЦР с целью обеспечить более гибкое управление привилегированным доступом |

Основные функции этой группы отвечают за управление ЦУЗ и паролями: работа с защищенным хранилищем, минимально необходимые операции, поддержка наиболее распространенных типов ЦР. Дополнительные функции обеспечивают поддержку более широкого спектра протоколов и типов ЦР, а также позволяют более эффективно автоматизировать процесс управления жизненным циклом, правами и паролями ЦУЗ.

Важно отметить, что функции «Коннекторы к ЦР» в группе «Управление учетными записями» и функции «Поддержка протоколов доступа к ЦР» в группе «Управление доступом» взаимосвязаны следующим образом: в некоторых случаях они реализуются с помощью одних и тех же механизмов (протоколы, API), но сама по себе поддержка контролируемого подключения не гарантирует, что поддерживаются операции с паролями.

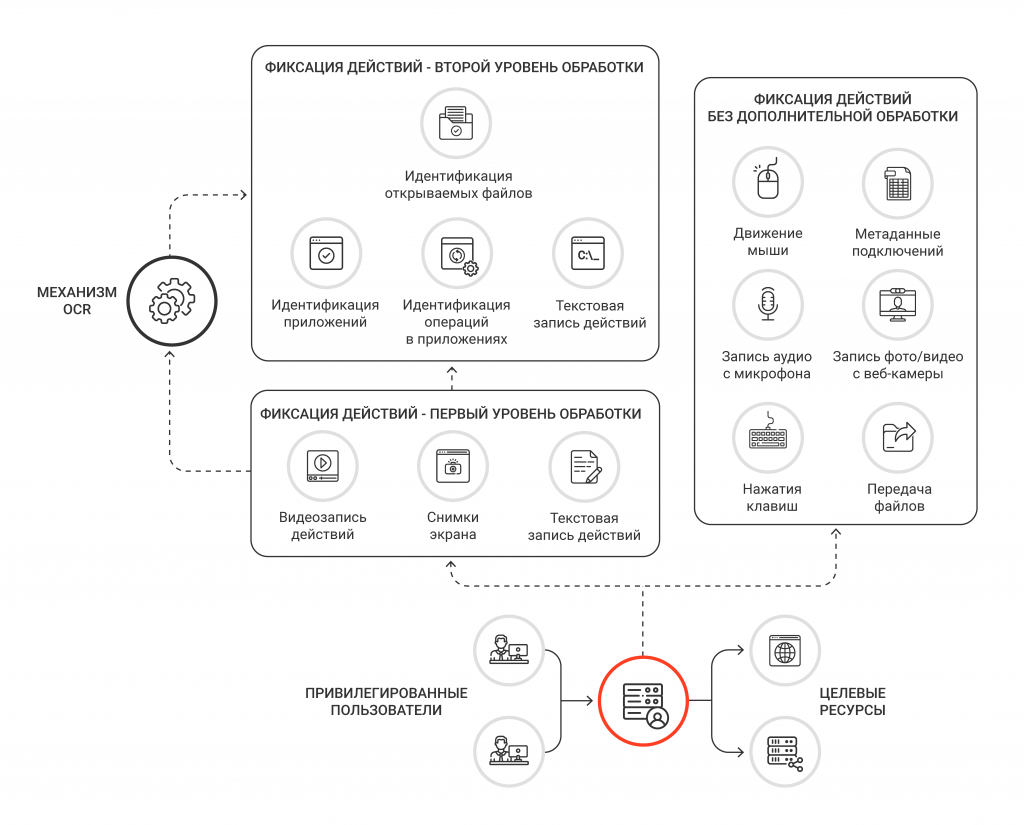

Фиксация действий

Фиксация действий ПП в различных форматах входит в основной функционал решений PAM и осуществляется в процессе работы с ЦР. ПП имеют возможность подключаться к ЦР только через систему PAM, которая фиксирует действия в разных форматах для последующего контроля и анализа. Реализация функций по управлению доступом и учетными записями позволяет фиксировать широкий спектр действий ПП. От широты этого спектра во многом зависит применимость того или иного решения PAM для таких задач, как реагирование на инциденты, оценка эффективности сотрудников и подрядчиков.

Следует отметить, что полный спектр форматов фиксации действий доступен не для всех видов подключений к ЦР. Ограничения связаны с одной из двух причин:

- для определенных типов ЦР некоторые форматы записи бесполезны;

- имеются технологические ограничения (обычно они преодолимы, и в будущих релизах продуктов ожидается поддержка новых форматов записи действий для многих типов ЦР).

|

Функции

|

Роль функций

|

Комментарии

|

|

Сервисные механизмы

|

||

| Распознавание текста на изображениях и видеозаписях с помощью механизмов оптического распознавания текста (OCR) | Дополнительная | Позволяет распознавать текст в видеопотоке и на снимках экрана, но потребляет ощутимое количество вычислительных ресурсов. Поэтому без дополнительной настройки и адаптации под специализированные сценарии представляет собой избыточный инструмент, генерирующий много информации, которую тяжело изучать |

|

Запись действий: первый уровень обработки

|

||

| Видеозапись действий | Основная | В зависимости от реализации механизма записи ее можно осуществлять либо непрерывно, на протяжении всей сессии подключения ПП, либо только в периоды активности |

| Сохранение снимков экрана | Основная | Могут использоваться вместо видеозаписи для уменьшения нагрузки на вычислительные мощности PAM, ЦР или системы хранения данных |

| Текстовая запись действий | Основная | Запись всей консольной сессии и дополнительной текстовой информации для подключения через графические формы (перечень запущенных процессов, текст в консольных оболочках CMD, Shell и т.д.) |

|

Запись действий: второй уровень обработки

|

||

| Идентификация запускаемых приложений (в том числе с помощью OCR) | Дополнительная |

Исходные данные: OCR и текстовая запись. Фиксация заголовков окон и наименований процессов |

| Идентификация выполняемых текстовых команд (в том числе с помощью OCR) | Дополнительная |

Исходные данные: OCR и текстовая запись. Фиксация введенных текстовых команд как в самой консольной сессии, так и в консольных приложениях графической сессии |

| Исключение из распознавания окон некоторых приложений с помощью OCR | Дополнительная |

Исходные данные: OCR, видеозапись и текстовая запись. Чтобы использовать меньше вычислительных ресурсов, специально создается перечень приложений, в окнах которых текст не распознается (например, текстовые редакторы) |

| Идентификация элементов (или выполняемых операций) некоторых приложений с помощью OCR | Дополнительная |

Исходные данные: OCR, видеозапись и текстовая запись. В некоторых случаях могут вводиться специальные шаблоны для работы в приложениях с разметкой или для фиксации текстовых значений в конкретных блоках и полях, на конкретных кнопках и т. д. (например, когда требуется дополнительная фиксация данных в специализированных приложениях и веб-приложениях для конфигурирования оборудования) |

| Идентификация и резервное копирование открываемых и изменяемых файлов | Дополнительная |

Исходные данные: OCR, видеозапись и текстовая запись. ПП в процессе работы могут вносить изменения в конфигурационные и иные файлы, критичные с точки зрения ЦР. Идентификация и резервное копирование таких файлов позволяют использовать их в будущем для локализации инцидентов |

|

Запись действий без необходимости в обработке

|

||

| Запись метаданных подключений | Основная | Наименование ЦР, используемая ЦУЗ, время и продолжительность подключения, протокол, способ подключения, наименование ОС и иные дополнительные сведения |

| Фиксация нажатия клавиш | Дополнительная | Возможны особые опции, позволяющие, например, не фиксировать ввод паролей или фиксировать сами события нажатия и отпускания клавиш с повышенной точностью (до миллисекунд) |

| Передача файлов | Дополнительная | Можно либо фиксировать только сам факт передачи файлов, либо дополнительно выполнять их теневое копирование |

| Запись аудиосигнала с микрофона, сохранение фотографий или видеозаписей с веб-камеры | Дополнительная | Добавить эту функцию в системы PAM разработчиков побудило ее наличие в продуктах класса EM Tools (решения для управления событиями безопасности), которые поддерживают ее, чтобы фиксировать дополнительные действия в целях оценки сотрудников. Применяется на ЦР с ОС Windows либо при удаленном подключении по RDP |

Основные функции этой группы отвечают за минимально необходимые возможности записи действий, которые позволяют в дальнейшем подробно изучить действия, совершенные привилегированными пользователями в ходе работы на ЦР. Дополнительные функции позволяют записывать действия в большем количестве форматов и обеспечивают дополнительную автоматизированную обработку полученных записей для повышения эффективности последующего анализа.

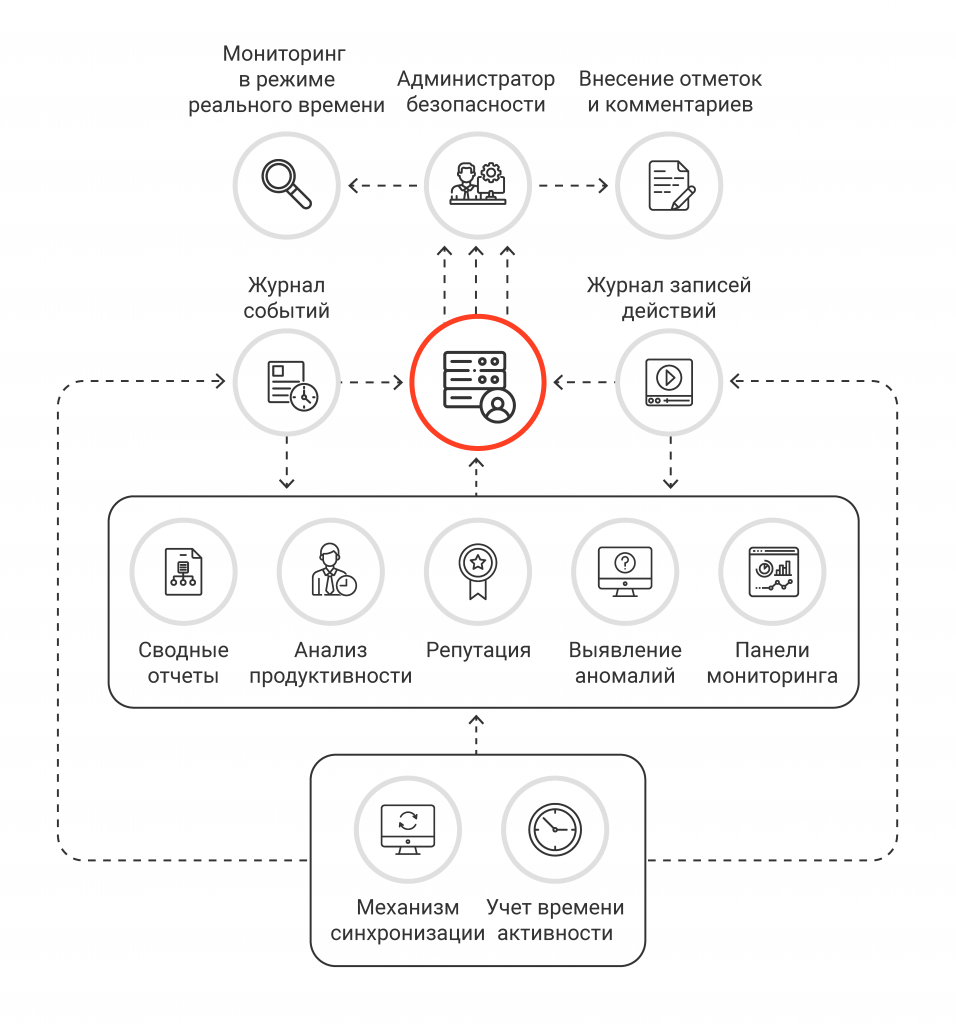

Анализ действий

Одна из ключевых функций систем PAM – анализ зафиксированных в разных форматах пользовательских действий, который позволяет выявлять инциденты с участием ПП и своевременно реагировать на них. Фиксация и анализ действий могут осуществляться в режиме реального времени, но в этом случае не все записи действий будут доступны для просмотра в журналах до завершения подключения к ЦР.

Записи в каждом из упомянутых форматов (видео, текст, данные о передаче файлов и т. п.) в журнале каждого подключения к ЦР формируют своего рода «блок», который можно просматривать. Фактически эти «блоки» для просмотра записей действий уже представляют собой базовый инструментарий для ручного анализа действий.

|

Функции

|

Роль функций

|

Комментарии

|

|

Сервисные механизмы

|

||

| Синхронизация | Дополнительная | Позволяет синхронизировать между собой разные записанные данные (например, видеозапись и отображаемый текст или видеозапись и данные о запуске приложений) |

| Отображение в записях только периодов активности ПП | Дополнительная | Периоды простоя могут физически удаляться из записей либо просто скрываться при просмотре. Автоматическая обрезка всех записей в сочетании с синхронизацией значительно повышает удобство и эффективность ручного анализа записей |

|

Ручной анализ

|

||

| Просмотр журнала событий | Основная | Просмотр журнала и поиск событий, в том числе метаданных о подключениях |

| Просмотр журнала записей сессий | Основная | Просмотр записей во всех форматах, соответствующих конкретному типу подключения к ЦР, протоколу или типу ЦР |

| Просмотр подключений в режиме реального времени | Основная | Наблюдение за действиями ПП со стороны ответственного лица. Может использоваться для ручной фиксации некоторых событий или активного воздействия на подключение (запрет действий, разрыв подключения) |

| Индексация поиска в журналах | Дополнительная | Индексация журнала записей действий (реже – журнала событий), позволяющая выполнять сквозной поиск по ключевым словам во всем журнале |

| Внесение отметок и комментариев в записи действий | Дополнительная | Инструмент предназначен не столько для анализа записей, сколько для внесения в них дополнительной информации аналитиком (аудитором, администратором). Пример: отметка времени начала и окончания подозрительной деятельности на видеозаписи. Эта функция повышает эффективность совместной работы с записями действий. Отметки (теги) можно выбирать из предварительно настроенного списка или вносить вручную |

|

Генерация аналитической информации

|

||

| Анализ продуктивности ПП | Дополнительная | Может проводиться как с помощью фиксации реального времени работы (вместо времени подключения), так и с помощью анализа перечня выполняемых команд и (или) запускаемых приложений. Возможно введение контрольных показателей (KPI) продуктивности. Правила, по которым рассчитываются показатели продуктивности, можно задавать вручную или выбирать из предварительно настроенного списка |

| Выявление аномалий в поведении пользователей | Дополнительная |

Автоматический анализ с целью выявления аномалий требует значительного объема вычислительных ресурсов. Чтобы обучить аналитический механизм, необходимо сформировать выборку нормальных действий для каждого ПП и каждого типа ресурсов.

Возможно выявление следующих аномалий:

Механизм может автоматически проставлять в записях отметки об аномалиях, которые администратор ИБ может принимать или отмечать как ложноположительные срабатывания |

|

Генерация сводной информации

|

||

| Настраиваемые отчеты и их выгрузка | Основная | Сводные отчеты по подключениям: ПП, ЦР, статистика по времени и количеству подключений и т.п. |

| Настраиваемые панели мониторинга подключений в режиме реального времени | Дополнительная | Визуализированные отчеты для отслеживания ситуации в режиме реального времени: активные подключения, ПП, состояние системы PAM и т.п. |

| Расчет показателя репутации ПП | Дополнительная | Показатель репутации рассчитывается путем сложных вычислений исходя из результатов ручного (простановка комментариев и тегов) и автоматического анализа (выявление аномалий, оценка продуктивности). Позволяет оценить благонадежность ПП. Доступны предварительно настроенные правила расчета и ручная настройка |

Основные функции предоставляют минимально необходимый функционал для просмотра и ручного анализа действий. Дополнительные функции позволяют эффективнее использовать инструменты для ручного анализа и генерировать специализированную аналитическую информацию, которую сложно получить вручную даже при наличии удобных инструментов для просмотра действий.

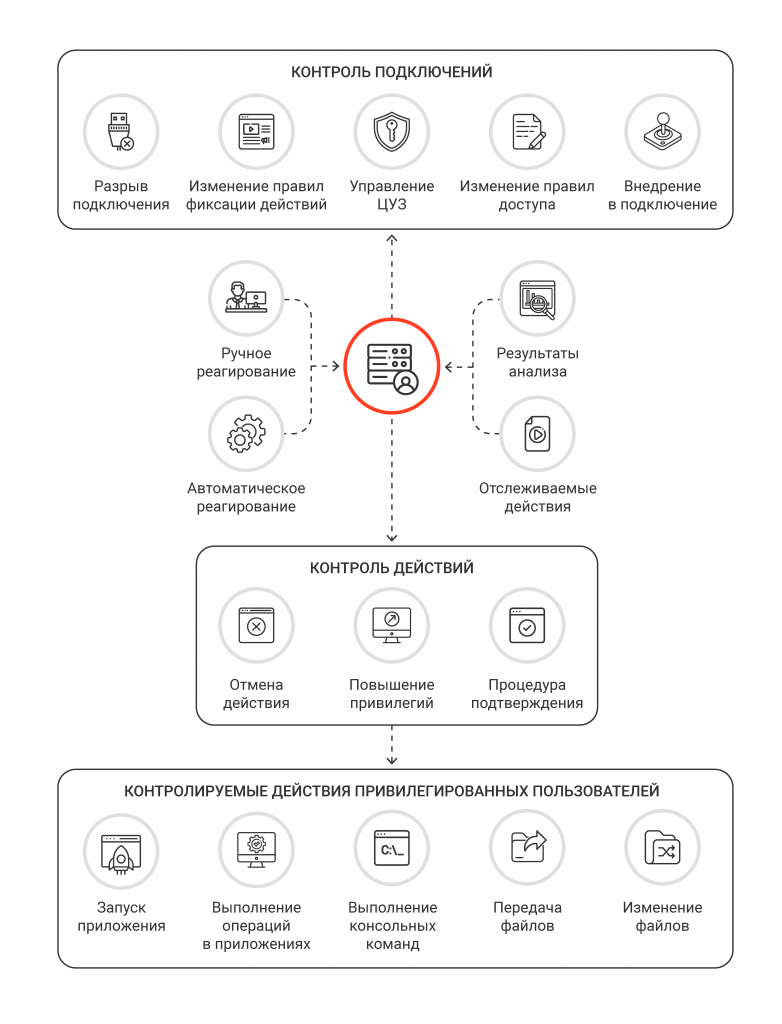

Контроль действий

Функции контроля действий логично дополняют и расширяют функционал для фиксации и анализа действий. Эти функции позволяют эффективно реагировать на подозрительные и опасные действия ПП.

Все функции контроля могут выполняться либо автоматически (как реакция на определенное зафиксированное действие или результаты анализа), либо вручную с помощью соответствующих интерактивных инструментов (например, когда администратор PAM ведет мониторинг в режиме реального времени). Очевидно, что реагирование в ручном режиме сравнительно менее эффективно, поэтому приоритет отдается автоматическому реагированию.

|

Функции

|

Роль функций

|

Комментарии

|

|

Реагирование на инциденты

|

||

| Ручное | Основная | Специальные инструменты в интерфейсе, позволяющие инициировать выполнение функций контроля вручную. Чаще всего – в процессе мониторинга подключений |

| Автоматическое | Дополнительная | Автоматическое реагирование на определенные действия или результаты анализа. Реализовано в виде правил контроля, которые выполняются при совершении определенных действий и (или) получении определенных результатов анализа. В качестве реакции запускается выполнение определенной функции с заданными опциями |

|

Воздействие на подключение к ЦР

|

||

| Разрыв подключения | Основная | - |

| Внедрение в подключение | Дополнительная |

Присоединение администратора PAM к активному подключению ПП к ЦР с целью предпринять действия, которые сложно выполнить в автоматическом режиме. Функция предусмотрена исключительно в ручном режиме. Может быть расширена за счет дополнительных опций, позволяющих администратору общаться с ПП или перехватывать управление |

|

Воздействие на операции, осуществляемые ПП

|

||

| Отмена команд | Дополнительная | Отмена или извлечение из потока выявленных подозрительных или запрещенных текстовых команд при консольном управлении ЦР. Функция актуальна как для консольных, так и для графических сессий (например, при работе в командной строке) |

| Отмена запуска приложений | Дополнительная | Отмена запуска определенных приложений, то есть закрытие их сразу после запуска. Чтобы обеспечить реагирование, достаточно отслеживать запуск окон приложений и (или) имена определенных процессов |

| Отмена выполнения операций в приложениях | Дополнительная | Выполняется за счет блокировки взаимодействия с элементами графического окна приложения. Более сложная в реализации функция, чем отмена запуска приложений |

| Отмена передачи файлов | Дополнительная | Предусмотрена для определенных видов подключений ПП к ЦР. Возможна дополнительная опция переноса файлов в специализированное хранилище |

| Восстановление измененных файлов (отмена изменения) | Дополнительная | Восстановление измененных привилегированными пользователями файлов из резервной копии и их перенос в специализированное хранилище для ручного анализа |

| Выполнение команд с повышенными привилегиями | Дополнительная | При выявлении заданной команды (на которую у используемой ЦУЗ явно нет полномочий) система PAM автоматически передает на ЦР команды для перехода в режим администратора и вводит выявленную команду, после чего выходит из режима администратора и возвращает управление ПП. Возможна опция, предусматривающая выполнение привилегированной команды только после подтверждения администратором PAM |

| Запуск приложений с повышенными привилегиями | Дополнительная |

При выявлении запуска заданного приложения система PAM автоматически запускает это приложение от лица ЦУЗ администратора (или иной ЦУЗ) с помощью агента. Эта функция хорошо сочетается с функцией отмены операций в приложениях для минимизации выданных полномочий. Возможна опция, предусматривающая запуск приложения только после подтверждения администратором |

| Подтверждение выполнения команд, запуска приложений, выполнения операций или передачи файлов | Дополнительная | При выявлении заданного действия вся сессия блокируется и ожидается подтверждение или отмена выполнения действия администратором PAM |

|

Воздействие на параметры доступа

|

||

| Изменение правил и опций управления доступом | Дополнительная | Включение дополнительных опций к правам доступа к ЦР: доступ по расписанию, подтверждение доступа и т. п. Ключевое отличие от аналогичных функций группы «Управление доступом» состоит в том, что дополнительные опции настраиваются не вручную, а механизмом контроля действий при выявлении определенной последовательности действий или по результатам анализа |

| Изменение правил и опций фиксации, анализа и контроля действий | Дополнительная | Аналогичным образом включение или отключение дополнительных функций фиксации, анализа и контроля действий производится автоматически как реакция на результаты фиксации или анализа действий |

| Запуск функций управления учетными записями | Дополнительная | Импорт ЦУЗ, созданных в рамках подключения, изменение паролей, управление учетными записями на ЦР (блокировка, изменение прав) |

Основные функции этой группы позволяют контролировать действия ПП самыми простыми способами – осуществлять мониторинг в режиме реального времени и вручную разрывать подключения. Дополнительные функции предоставляют широкие возможности для реагирования на зафиксированные действия и результаты анализа как в автоматическом, так и в ручном режиме.

Прочие возможности

Следующие возможности не вполне вписываются в рамки настоящего раздела, но их нельзя не упомянуть:- Интеграция с иными средствами. PAM могут интегрироваться с различными техническими средствами – в основном для улучшения эффективности собственных инструментов безопасности или для более эффективной автоматизации защиты информации.

- Каталоги учетных записей. Для авторизации ПП могут использоваться как собственный каталог, так и сторонние каталоги (Active Directory, LDAP).

- Функции самозащиты PAM: защита и шифрование БД, усиленная (в том числе двухфакторная) аутентификация, контроль целостности модулей, механизмы кластеризации и обеспечения отказоустойчивости.

- Особенности архитектуры: распределение задач по модулям, серверным и клиентским компонентам.

- Концепции управления доступом: иерархия и взаимосвязи субъектов и объектов управления доступом, а также принципы настройки правил для разграничения доступа.

- Подходы к созданию правил: правила разграничения доступа и иные правила могут вноситься в системы PAM с помощью диалоговых окон, встроенного языка программирования (скрипты, код и др.), интерактивных перемещаемых блоков (drag & drop).

- Внутренние роли в PAM: системы PAM поддерживают как жесткий набор предварительно настроенных ролей, так и имеют возможность создавать собственные роли для управления доступом к функциям PAM, а также специализированные роли, полномочия которых распространяются только на заранее определенные группы ПП и ЦР.

Рекомендации по выбору решения PAM

Перед выбором решения потенциальным заказчикам рекомендуется предпринять следующие подготовительные действия.- Провести предварительную инвентаризацию – сформировать собственный внутренний перечень ПП, ЦР и по возможности ЦУЗ.

- Сформировать матрицу доступа ПП к ЦР с описанием полномочий. Обязательно следует включить в матрицу не только ПП, но и администраторов информационной безопасности, а также четко определить полномочия последних.

- принять меры для минимизации полномочий, чтобы исключить возможность появления так называемых «суперадминистраторов»;

- ранжировать ПП и ЦР с точки зрения критичности, то есть потенциального ущерба компании от их компрометации или нарушения нормальной работы;

- сформировать перечень актуальных мер с учетом нормативных правовых актов и стандартов по информационной безопасности, которых необходимо придерживаться.

- Определить минимально необходимый спектр функций, то есть перечень ключевых функций PAM, которые обязательно требуются для решения внутренних задач.

- Определить перечень дополнительных функций PAM, которые желательно предусмотреть, и при необходимости расставить приоритеты.

- Рассчитать стоимость приобретения продукта, включая стоимость полного объема работ, необходимых для передачи решения в промышленную эксплуатацию.

- Отдельно рассчитать стоимость владения продуктом за необходимый период. Этот показатель включает в себя следующие компоненты:

- стоимость продления технической поддержки с учетом колебаний курса валюты (для иностранных решений);

- затраты финансовых средств и времени на внедрение и документирование организационных процессов;

- затраты на оплату труда собственных специалистов, связанного с эксплуатацией, расширением и адаптацией продукта, а также рабочее время, которое им для этого потребуется;

- затраты средств и времени на обучение собственных сотрудников;

- затраты средств и времени, связанные с реагированием на сбои и взаимодействием со службой технической поддержки (а также сопутствующие ограничения, связанные со знанием иностранного языка);

- затраты средств и времени на индивидуальную доработку продукта (и сопутствующие ограничения, связанные со знанием иностранного языка).

- Соотношение цены и качества рекомендуется оценивать только с учетом перечней ключевых и желательных функций.

Заключение

На сегодняшний день сформировался уже вполне зрелый рынок решений PAM с устоявшейся конкурентной средой и большими перспективами роста. Современные продукты класса PAM могут решать не только задачи по управлению привилегированным доступом и привилегированными ЦУЗ. Разработчики вкладывают ресурсы в создание и совершенствование механизмов для фиксации, анализа и контроля действий привилегированных пользователей. При этом вне зависимости от функциональных возможностей конкретного решения PAM следует помнить, что техническое средство защиты информации – это всего лишь инструмент, которым необходимо грамотно пользоваться, эффективно реагируя на сбои в нештатных ситуациях и успешно адаптируя возможности выбранного решения под корпоративные потребности. В следующей части статьи будут рассмотрены сценарии применения PAM для выполнения внутренних бизнес-задач организации. Автор:Ярослав Голеусов, руководитель технического консалтинга компании «Индид».

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru