Обзор архитектур систем информационной безопасности

Введение

Архитектура системы информационной безопасности — это совокупность технических средств защиты и организационных мер, направленных на противодействие актуальным ИБ-угрозам и на снижение ИБ-рисков для защиты активов компании. Оптимальная архитектура СИБ должна соответствовать нескольким базовым принципам:

- Воплощать в себе концепцию многоэшелонированной защиты (Defense in depth). Ограничившись установкой межсетевого экрана, вы не решите всех проблем ИБ.

- Иметь возможности для расширения и роста, горизонтального и вертикального масштабирования. Построенная система должна отвечать растущим потребностям бизнеса на закладываемый промежуток времени.

- Быть простой в эксплуатации и диагностике. Вам не придется спешить ночью в ЦОД при потере доступа к централизованной системе управления, чтобы немедленно восстановить работоспособность приложений, нарушенную из-за неверно настроенного правила.

- Иметь возможности для интеграции со всеми необходимыми инфраструктурными системами компании. Если вы используете службу каталогов AD (Active Directory) при аутентификации администраторов во всех системах, то средство защиты должно также интегрироваться с AD.

- Реально повышать уровень защищенности. Можно установить все возможные средства защиты, но при неправильно выстроенной архитектуре или неверной настройке этих средств, информационная безопасность все равно останется на прежнем уровне.

- средства защиты периметра (межсетевые экраны, системы защиты от утечек данных DLP, системы защиты почты, системы обнаружения и предотвращения вторжений IDS/IPS, сетевые экраны для защиты веб-приложений WAF, сетевые «песочницы», средства организации защищенного удаленного доступа к сети NAC, системы защиты от атак DDoS);

- средства криптографической защиты информации (СКЗИ);

- средства защиты внутренней сетевой инфраструктуры (здесь тоже используются межсетевые экраны, средства контроля доступа к сети NAC, сетевые IDS/IPS);

- средства защиты серверной инфраструктуры и рабочих мест (антивирусные решения, средства защиты баз данных, хостовые «песочницы», хостовые IDS/IPS, средства контроля доступа);

- средства мониторинга состояния средств защиты, сбора и корреляции событий ИБ, сканеры уязвимостей (NMS, SIEM-системы).

Классификация архитектур СИБ

Архитектуры СИБ можно поделить на моновендорные и мультивендорные, а также на централизованные и децентрализованные. Проведем анализ каждого типа архитектуры. Для моновендорных архитектур можно выделить следующие преимущества и ограничения (плюсы и минусы):

Плюсы |

Минусы |

|

|

Плюсы |

Минусы |

|

|

Сильные стороны |

Слабые стороны |

|

|

Сильные стороны |

Слабые стороны |

|

|

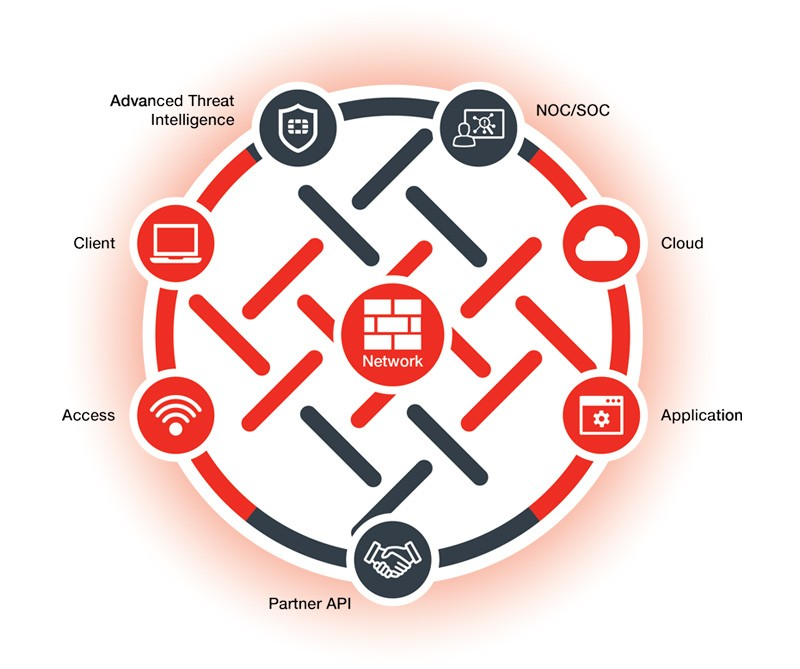

Все элементы в Fortinet Security Fabric работают как единое целое для обмена информацией об угрозах. Этот подход расширяет видимость ситуации в сети и обеспечивает быстрое обнаружение угроз в режиме реального времени. Кроме того, появляется возможность инициировать и синхронизировать скоординированный ответ средств защиты независимо от того, какая часть сети подвергается риску. Архитектура позволяет собирать, совместно использовать и сопоставлять сведения об угрозах между устройствами безопасности и сетевыми устройствами, централизованно управлять политиками, а также координировать реагирование на угрозы, обнаруженные в любой точке сети. Интерфейс управления предоставляет возможность настроить тревожные предупреждения о событиях безопасности, выдачу рекомендаций и отчетов об аудите, организовать полный контроль над политикой безопасности в рамках Fortinet Security Fabric. Основными компонентами Fortinet Security Fabric являются:

- FortiGate. Межсетевой экран следующего поколения.

- FortiSandbox. Сетевая «песочница».

- FortiMail. Защита электронной почты.

- FortiSIEM. Сбор и корреляция событий безопасности.

- FortiManager. Централизованная система управления всеми устройствами Fortinet Security Fabric.

- FortiWeb. Защита веб-приложений.

- FortiClient. Защита конечных точек (устройств), клиент удаленного доступа.

- FortiDDoS. Защита от DDoS-атак.

- FortiNAC. Контроль доступа к сети.

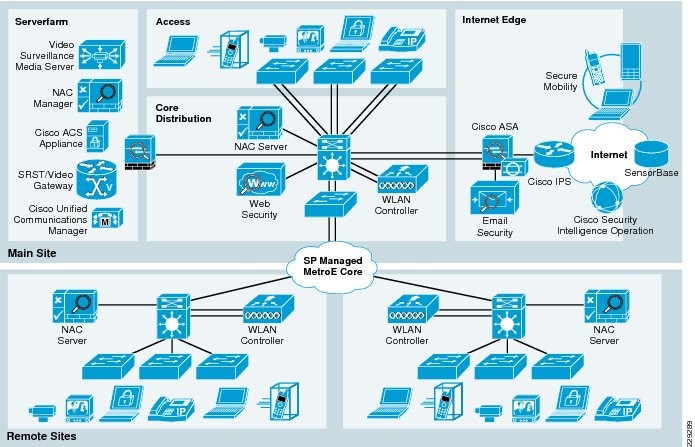

- Defense in depth (средства защиты разворачиваются на разных уровнях и в различных точках архитектуры);

- модульная инфраструктура (всю инфраструктуру можно разделить на модули с различным функциональным назначением);

- отказоустойчивость и катастрофоустойчивость (резервирование интерфейсов, кластеризация, запасные пути движения трафика и т. п.);

- соответствие требованиям регуляторов (встроенные базовые параметры безопасности и возможности аудита на предмет соответствия установленным стандартам и политикам);

- контролируемые изменения (средства контроля и анализа вносимых изменений).

Основными компонентами архитектуры Cisco SAFE являются:

- Cisco Firepower (FTD либо ASA). Межсетевой экран следующего поколения.

- Cisco ISE (NAC). Контроль доступа к сети.

- Cisco Email Security Appliance (Mail-security). Защита электронной почты.

- Cisco AMP. Защита конечных точек (устройств), «песочница», Threat Intelligence.

- Cisco FMC. Централизованная система управления.

- Cisco WSA (Web-security). Защита веб-приложений.

- Сетевая безопасность — АПКШ «Континент», Континент TLS, Континент WAF, Континент АП, СОВ «Континент» (IPS), а также собственная система централизованного управления на базе ПУ ЦУС «Континент».

- Защита конечных точек (устройств) — SecretNet, Соболь.

- Защита виртуальных сред — vGate.

- Защита мобильных платформ — Континент АП, Континент TLS.

- MaxPatrol SIEM — выявление инцидентов ИБ.

- PT AF — защита веб-приложений.

- MaxPatrol 8 — контроль и анализ защищенности.

- PT Sandbox — сетевая песочница.

- Сетевая безопасность — ViPNet Coordinator HW, ViPNet IDS, ViPNet xFirewall.

- Защита конечных точек (устройств) — ViPNet Client, ViPNet Personal Firewall.

- Централизованное управление средствами защиты — ViPNet Administrator, ViPNet Policy Manager.

Как выбрать архитектуру СИБ

При выборе целевой архитектуры следует в первую очередь руководствоваться данными о существующей инфраструктуре компании, о целях, которые необходимо достичь (повышение общего уровня защищенности, соответствие требованиям регуляторов, внедрение нового функционала и т. п.), и об эксплуатационных возможностях. Централизованная архитектура подойдет тем компаниям, у которых:

- крупный бизнес с четко выделенными ЦОД или ключевыми площадками;

- большая распределенная региональная структура, отсутствие квалифицированного персонала для административных функций на удаленных площадках;

- большая частота изменений политик безопасности на средствах защиты, большой объем используемых средств защиты;

- требуется обеспечить синхронизацию политик безопасности между разными площадками.

- независимые бизнес-направления, франшизы или крупные филиалы со своими политиками безопасности;

- имеется квалифицированный персонал для выполнения административных функций на каждой площадке;

- низкая частота изменений политик безопасности на средствах защиты, небольшой объем используемых средств защиты;

- не требуется обеспечивать синхронизацию политик безопасности между разными площадками.

- требуется обеспечить независимость от конкретного поставщика решений (должна быть реализована возможность свободного встраивания в архитектуру решений других поставщиков);

- имеются существенные бюджеты на информационную безопасность;

- требуется обширный ИБ-функционал, который не может закрыть один поставщик решений, либо его продукты имеют слабые стороны в том или ином направлении;

- имеется высококвалифицированный персонал, который может работать с различными решениями от разных поставщиков и с разным функционалом.

- нет больших потребностей по функционалу (один поставщик может закрыть все нужды);

- бюджет на информационную безопасность невелик;

- нет ограничений по использованию проприетарных технологий;

- есть персонал с экспертизой по решениям конкретного поставщика, либо его легко обучить или нанять;

- уже имеются решения от поставщика в инфраструктуре, можно выстроить архитектуру на базе лучших практик этого вендора.

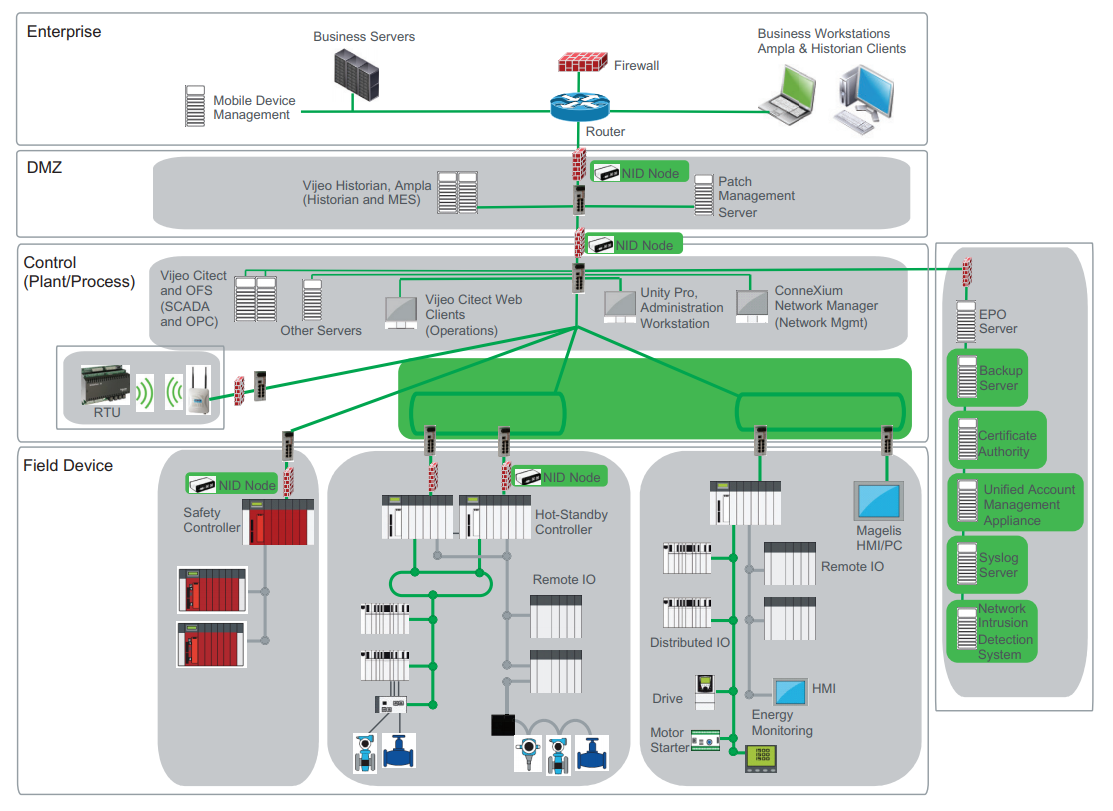

Связь архитектур ИТ и ИБ

Любая архитектура ИБ выстраивается на основе существующей ИТ-инфраструктуры компании. Вот ключевые принципы для их эффективного сочетания:

- Сегментация существующей инфраструктуры по функциональному назначению и выделение соответствующих зон безопасности (DMZ, корпоративная зона, управление, АСУ ТП, отдельные зоны для серверов и АРМ). Зон безопасности может быть гораздо больше — в зависимости от потребностей компании. Взаимодействие между разными зонами безопасности должно осуществляться только через межсетевой экран.

- Определение политик безопасности при взаимодействии внутри защищаемого периметра зоны и с внешними системами и сервисами (в том числе Интернета).

- Осуществление Device Hardening — укрепление каждого компонента внутри зоны встроенными либо устанавливаемыми средствами защиты, обновление ОС до актуальных версий, отключение неиспользуемых сервисов, парольная политика.

- Мониторинг событий ИБ и дальнейший непрерывный анализ текущего уровня защищенности.

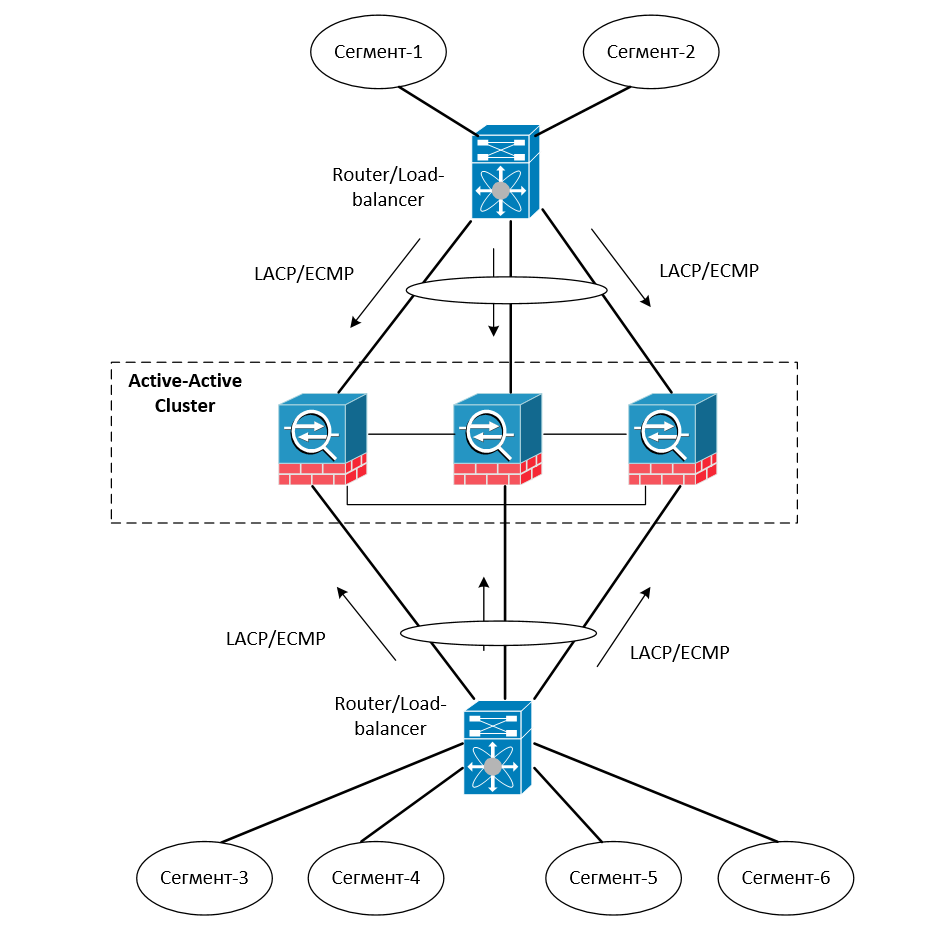

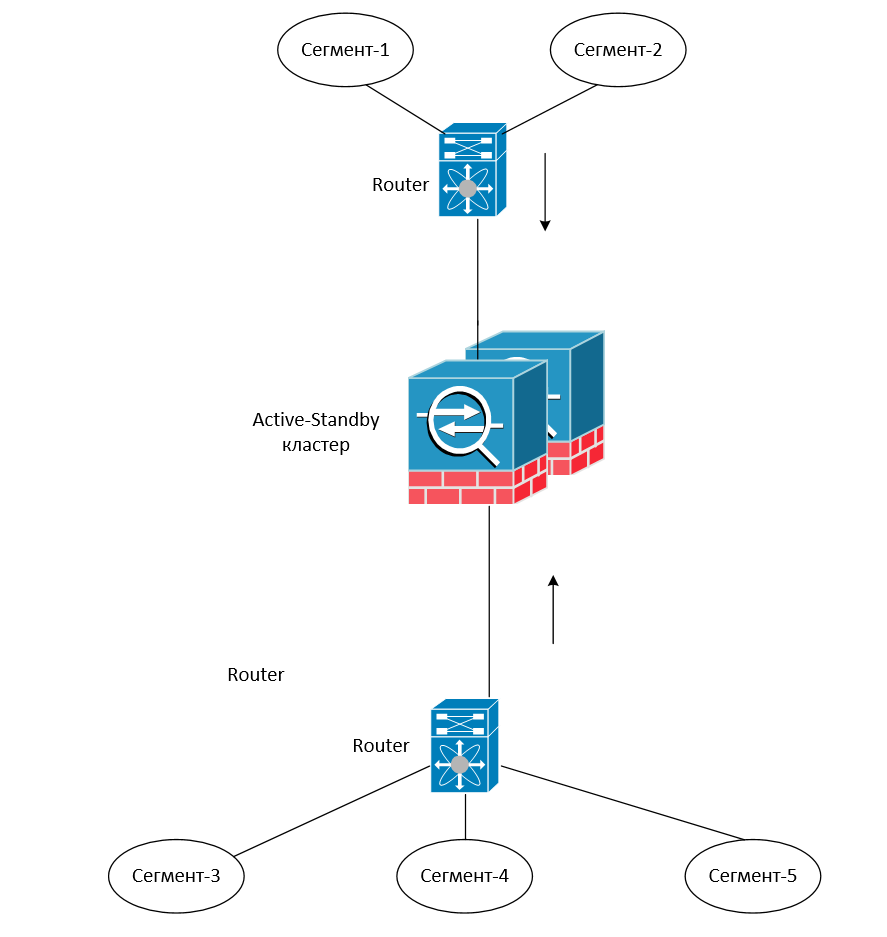

Сравнение подходов к горизонтальному и вертикальному масштабированию СЗИ в архитектуре

Рост потребностей бизнеса приводит к увеличению нагрузки на средства защиты, поэтому необходимо заранее продумать подход к масштабированию используемых ИБ-решений. Чаще применяются горизонтальный и вертикальный подходы. Горизонтальное масштабирование подразумевает установку СЗИ (например, межсетевых экранов) одинаковой производительности в ряд.

Вертикальное масштабирование предполагает установку СЗИ высокой производительности (с запасом по росту).

Оба подхода имеют как преимущества, так и недостатки:

Горизонтальное масштабирование |

Вертикальное масштабирование |

|

| Плюсы |

|

|

| Минусы |

|

|

Заключение

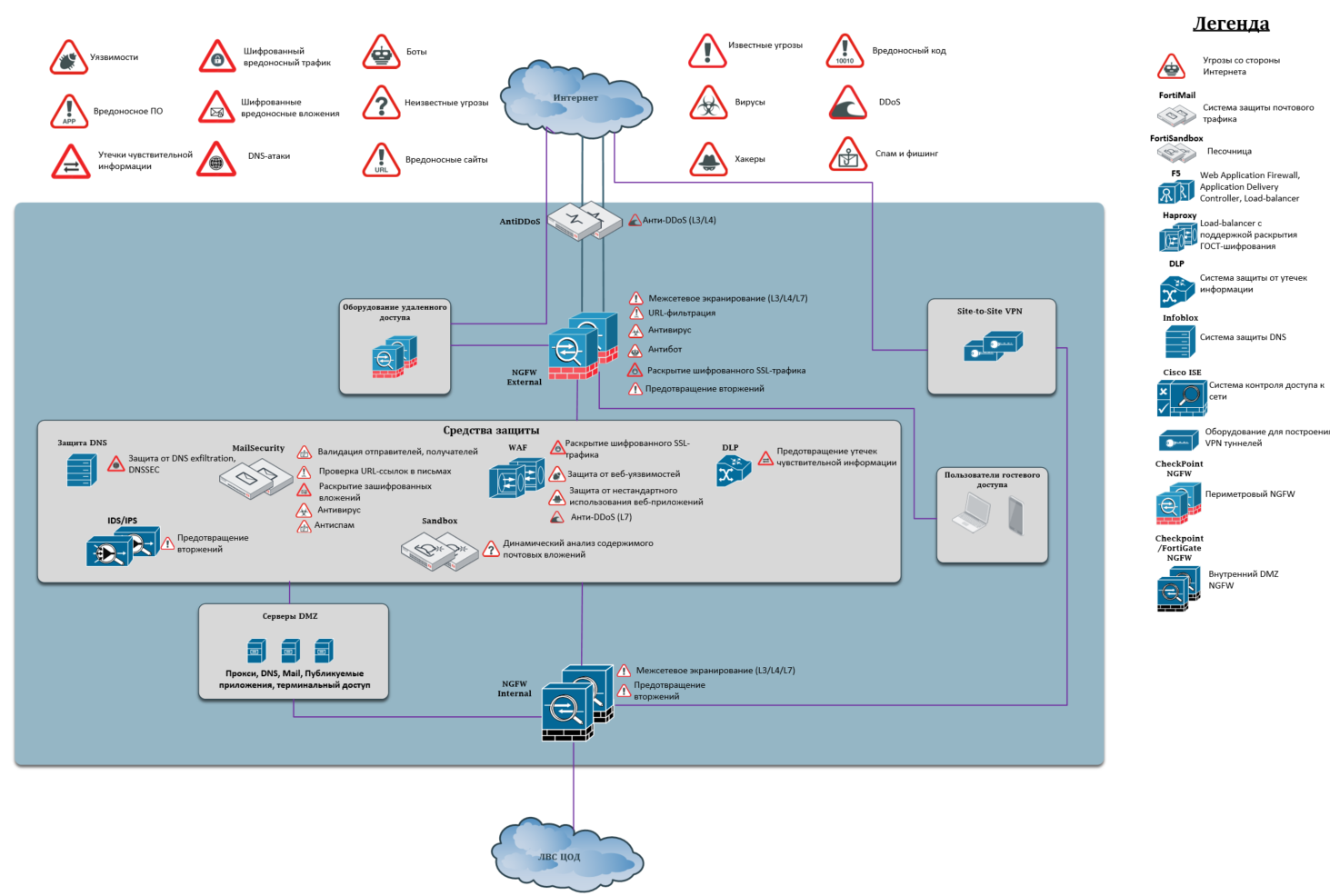

В заключение рассмотрим архитектуру СИБ на условном примере (активное сетевое оборудование в данном случае не рассматривается):

В верхней части схемы приведены актуальные угрозы, исходящие из сети Интернет. Каждый компонент, представленный на схеме, реализует одну или несколько функций безопасности, которые позволяют предотвратить указанные угрозы. На данной схеме можно отметить реализацию нескольких подходов, которые описывались выше:

- Мультивендорная архитектура. В части мультивендорной архитектуры реализуется архитектура Two-Tier DMZ, в которой на периметре устанавливается два межсетевых экрана разных производителей. Это позволяет в случае эксплуатации уязвимости в демилитаризованной зоне DMZ через NGFW External не допустить аналогичной эксплуатации через NGFW Internal (другая сигнатурная база).

- Многоэшелонированная защита. Defense in depth в данном случае означает использование функций защиты в разных местах, а также применение разнообразных средств защиты с реализацией одинаковых функций (например, предотвращение вторжений, антивирус).

- Отказоустойчивость. Все основные компоненты дублируются.

- Покрытие всевозможных угроз. К примеру, ограничившись только установкой Anti-DDoS с функциями защиты L3/L4, вряд ли удастся отразить атаку DDoS, нацеленную на уязвимости в приложениях, трафик до которых зашифрован с помощью TLS. Поэтому требуется установка WAF с возможностью раскрытия шифрованного трафика для нейтрализации данной угрозы.

Александр Асмолов, архитектор инфраструктуры ИБ Центра информационной безопасности компании «Инфосистемы Джет»

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru