Обзор технологий, позволяющих контролировать действия привилегированных пользователей. Часть 1

Используемые сокращения

ИБ - информационная безопасность ИС - информационная система

ИТ - информационные технологии

ОС - операционная система

ПО - программное обеспечение

ПП - привилегированные пользователи

ЦР - целевые ресурсы

ЦУЗ - целевые учетные записи

IAG (Identity & Access Governance) – класс решений для управления учетными записями и правами доступа

PAM (Privileged Access Management) – класс решений для контроля доступа и действий привилегированных пользователей

SIEM (Security Information & Event Management) – класс решений для управления информацией о безопасности и событиями безопасности

Введение

Исправная работа ИТ-инфраструктуры и бизнес-приложений – залог успешной деятельности любой государственной организации или коммерческой компании. Функционирование корпоративных ИТ-ресурсов зависит не только от характеристик аппаратного и программного обеспечения. Чтобы все компоненты ИТ-инфраструктуры работали бесперебойно, качественно и безопасно, ими должны управлять профессионалы. За управление значимыми компонентами информационных систем (ИС) отвечают привилегированные пользователи (ПП). Это внутренние сотрудники и сторонние специалисты, которые имеют расширенные полномочия для работы с корпоративными ресурсами и приложениями, в частности для их установки, настройки, аудита и обслуживания. Чтобы нейтрализовать угрозы в сфере информационной безопасности, действия ПП следует тщательно контролировать. Для этого используются программные и программно-аппаратные решения особого класса – Privileged Access Management (PAM). Вопросы, связанные с контролем доступа и действий ПП, в последнее время вызывают большой интерес среди специалистов по информационной безопасности (ИБ) в России и других странах.

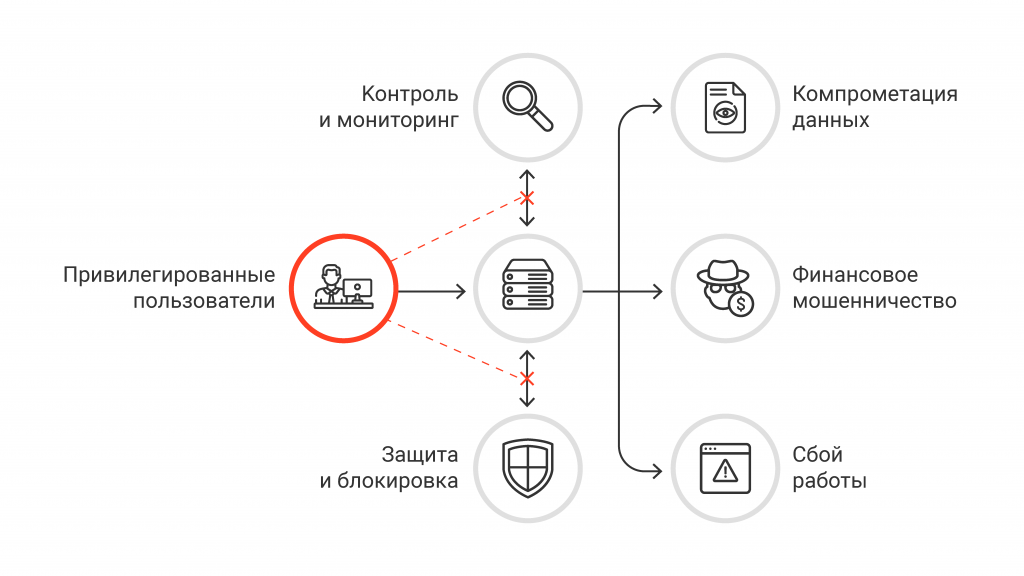

Угрозы, связанные с действиями привилегированных пользователей

Привилегированные пользователи ИС обладают расширенными полномочиями, которые дают возможность нейтрализовать некоторые из предусмотренных в ИС технических функций контроля и защиты и в конечном счете нанести вред владельцу и (или) оператору ИС.

Это утверждение согласуется с определениями, приведенными в методическом документе ФСТЭК России и материалах аналитического исследования компании InfoWatch. Что касается высших руководителей, следует отметить, что, несмотря на их высокое положение в организационной иерархии, их нельзя считать привилегированными пользователями в контексте контроля за доступом и действиями ПП. Широкие полномочия высших руководителей распространяются на деятельность их организаций в целом, но не на целевые ресурсы (ЦР) информационных систем, такие как серверы, устройства, системы управления базами данных, приложения, веб-приложения и т. п.

Категории привилегированных пользователей

Привилегированные пользователи – это обширная разнородная группа внутренних сотрудников и сторонних специалистов. Разумеется, их возможности, рабочие цели и уровень квалификации существенно различаются. Следовательно, для того чтобы корректно анализировать угрозы, расставлять приоритеты и принимать конкретные меры защиты, необходимо определить категории ПП.В представленной ниже таблице приведена классификация ПП с точки зрения полномочий в отношении некоторых технических средств, приложений и всей ИС в целом. Знак «+/–» указывает на то, что по должностными инструкциям ПП данной категории не должны явно обладать такими правами, но могут получить их, используя имеющиеся полномочия.

|

Категория ПП

|

Права на просмотр журналов аудита и записей операций

|

Права на эксплуатацию средства и выполнение операций

|

Права на настройку средства, а также очистку журнала аудита

|

Права на изменение конфигурационных файлов и настроек среды функционирования средства

|

Права на изменение кода средства

|

| Аудиторы |

+

|

–

|

-

|

-

|

-

|

| Операторы |

-

|

+

|

-

|

-

|

-

|

| Администраторы |

+

|

+/-

|

+

|

-

|

-

|

| Системные администраторы |

+/-

|

+/-

|

+/-

|

+

|

-

|

| Разработчики |

+/-

|

+/-

|

+/-

|

+/-

|

+

|

Допустима ситуация, когда ПП относится одновременно к нескольким категориям (например, часто бывает, что один и тот же сотрудник выполняет функции как администратора, так и системного администратора).

Чем шире полномочия специалиста и чем больше критичных средств или сервисов они охватывают, тем строже предъявляемые к нему требования в сфере контроля. Поэтому оператор одного некритичного сервиса не должен входить в число ПП, а оператор нескольких критичных или финансовых сервисов – должен. Аудиторы зачастую обладают полномочиями для мониторинга нескольких сервисов, в том числе критичных, поэтому они должны быть привилегированными пользователями.

В отношении сторонних специалистов, независимо от их полномочий, необходимо принимать усиленные меры защиты в целях контроля и управления доступом.

При подключении с удаленных и (или) личных рабочих устройств следует принимать дополнительные технические и организационные меры для защиты информации.

Актуальные угрозы

Важно понимать, что, независимо от благонадежности ПП, именно их учетные данные являются одной из главных целей злоумышленников. Получив аутентификационные данные привилегированной целевой учетной записи (ЦУЗ) для доступа к ЦР, злоумышленники могут нанести организации более серьезный ущерб, чем в случае компрометации учетных данных рядового сотрудника. Вот некоторые результаты исследования IT Out of Control компании Balabit (ныне – дочерняя структура One Identity), проведенного в 2018 г. (регион – Европа):- 44% охваченных исследованием компаний пострадали от нарушений, связанных с кражей привилегированных учетных записей (данные за 2017 г.);

- 59% привилегированных учетных записей в охваченных компаниях используются сторонними лицами – подрядчиками, разработчиками (вендорами) и партнерами компаний;

- 70% охваченных компаний утверждают, что количество привилегированных пользователей их ресурсов за прошедший год увеличилось.

Недостаточные возможности альтернативных средств

С точки зрения информационной безопасности обеспечивать работу ПП гораздо сложнее, чем работу рядовых пользователей, – это касается как защиты доступа к ИТ-ресурсам, так и контроля пользовательских действий. Сложности обусловлены сочетанием трех факторов:- невозможность установить средства контроля на рабочее место ПП;

- существенные ограничения для установки средств контроля на ЦР;

- потенциальные угрозы со стороны самих ПП.

|

Класс средств

|

Применимость

|

Ограничения и недостатки

|

| Предотвращение утечек информации (Data Leak Prevention, DLP) |

|

|

| Мониторинг продуктивности и работы сотрудников (Employee Monitoring Tools, EM Tools) |

|

|

| Корпоративное управление безопасностью паролей (Enterprise Password Manager, EPM) |

|

|

| Управление учетными записями и правами доступа (Identity & Access Governance [IAG, IdM, IAM]) |

|

|

| Управление информацией о безопасности и событиями безопасности (Security Information & Event Management, SIEM) |

|

|

| Корпоративные межсетевые экраны (Enterprise Network Firewall [ENFW, NGFW, SWG]) |

|

|

| Терминальный сервер (Terminal Server) |

|

|

| Управление доменными групповыми политиками (Domain Group Policy Management, GPM) |

|

|

Из таблицы видно, что использование альтернативных технических средств по отдельности не позволяет в полной мере обеспечить надлежащий контроль доступа и действий ПП, но применение нескольких разных технических средств для решения одной и той же задачи является избыточным, поскольку, скорее всего, нарушает принцип адекватности системы защиты. И это без учета таких аспектов, как настройка взаимной интеграции, обход ограничений и управление всем комплексом разнородных технических средств.

С точки зрения технической защиты информации создание отдельного специализированного класса решений имеет смысл только в том случае, если иные методы и средства защиты (в данном случае – методы управления доступом и контроля действий) неэффективны.

Чтобы должным образом обеспечивать контроль доступа и действий ПП, необходимо использовать специализированное решение, удовлетворяющее следующим требованиям:

- наличие необходимого и достаточного функционала для решения задачи;

- применимость для разных категорий ЦР с учетом всех технических ограничений;

- недоступность для управления со стороны внутренних ПП;

- нейтрализация тех полномочий ПП, которыми они могут воспользоваться, чтобы обойти систему защиты.

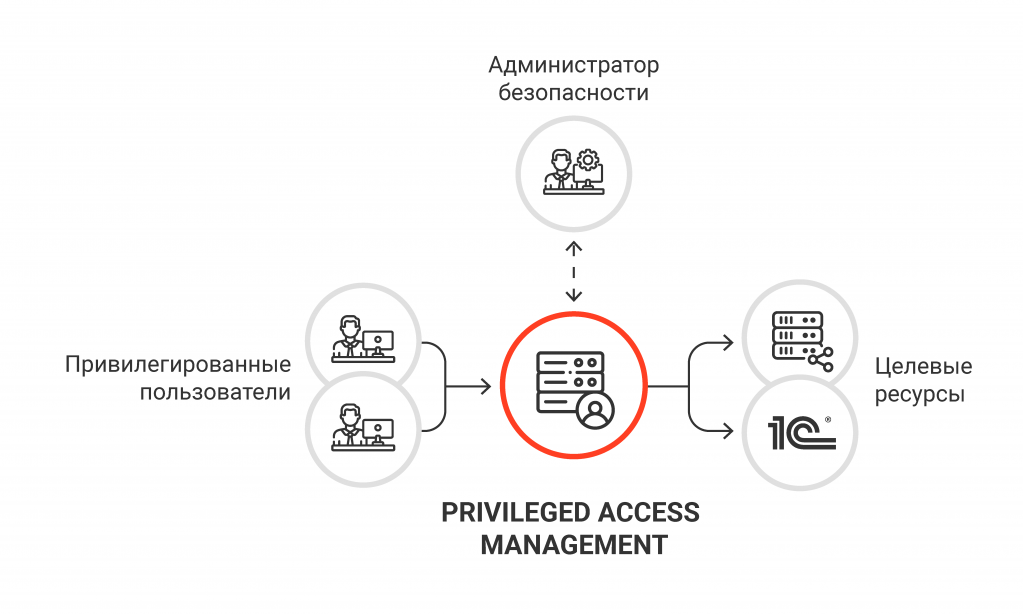

Принципы функционирования PAM

Чтобы обеспечить управление доступом ПП и контроль их действий, можно внедрить комплексную систему, в основе которой лежит техническое средство класса PAM. Учитывая актуальные угрозы и имеющиеся ограничения, такое средство должно решать следующие задачи:- управлять привилегированным доступом к ЦР;

- управлять жизненным циклом, правами и паролями ЦУЗ, а также контролировать их использование;

- фиксировать действия ПП в разных форматах;

- предоставлять инструменты для ручного и автоматического анализа или нейтрализации действий ПП.

Иными словами, соответствующее техническое средство должно выступать в роли доверенного брокера (посредника) между ПП, с одной стороны, и ЦУЗ и ЦР – с другой. Кроме того, такое средство должно иметь отдельные независимые механизмы для аудита работы с ЦР (фиксация, анализ и контроль действий ПП). При этом иной способ доступа к ЦР (в обход PAM) должен быть исключен с помощью организационно-распорядительных мер, сторонних технических средств и самих инструментов PAM.

Особенности архитектуры

Каждый производитель стремится решить поставленную задачу разными способами, исходя из собственного видения, которое представляется ему оптимальным. Решения PAM традиционно могут работать в нескольких принципиально разных режимах:- «Прокси» и «Бастион»;

- «Коммутатор» и «Маршрутизатор»;

- Агентский режим.

- модуль управления учетными записями;

- модуль анализа действий.

- установка специализированного компонента на сервер приложений, позволяющая реализовать дополнительные функции фиксации и контроля действий в ЦР – приложениях;

- поддержка сервера приложений через соответствующий протокол (например, RemoteApp и RDP), исключающая необходимость в установке дополнительного ПО.

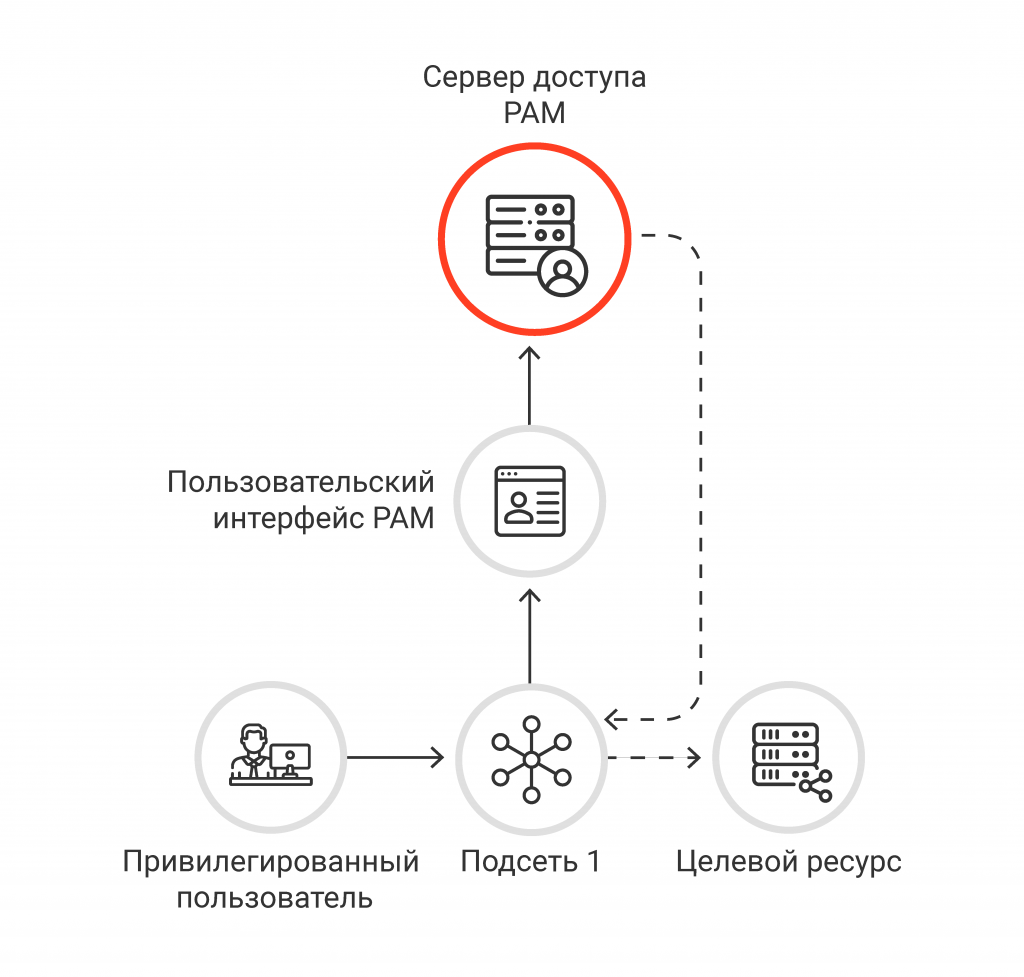

Режимы «Прокси» и «Бастион»

Эти режимы работы PAM характеризуются тем, что привилегированным пользователям требуется явным образом удаленно подключаться к пользовательскому интерфейсу PAM (вводить IP-адрес или DNS-имя) и с его помощью получать доступ к ЦР. Управление доступом и контроль действий осуществляются на уровне сервера доступа PAM. Для управления подключениями к ЦР используются протоколы и интерфейсы удаленного управления (SSH, RPC, WMI, API и др.). Примеры продуктов, поддерживающих данный режим работы:- Indeed Privileged Access Manager (Россия);

- СКДПУ – на основе Wallix Admin Bastion (компания «АйТи БАСТИОН», Россия, Франция);

- Thycotic Secret Server (США);

- CyberArk Privileged Access Security Solution (Израиль).

Режимы «Коммутатор» и «Маршрутизатор»

В этих режимах работы PAM привилегированные пользователи подключаются удаленно к ЦР при помощи стандартных реквизитов (IP-адрес или DNS-имя). В общем случае рабочие станции ПП и ЦР должны располагаться в разных подсетях. Управление доступом и контроль действий осуществляются на уровне шлюза доступа PAM. Для управления подключениями к ЦР используются протоколы и интерфейсы удаленного управления (SSH, RPC, WMI, API и др.)

Продукты, поддерживающие данный режим работы:

- SafeInspect (компания НТБ, Россия);

- FUDO PAM ранее Wheel Fudo PAM (компания Fudo Security, Польша, США);

- One Identity Safeguard на основе BalaBit Shell Control Box (США).

Агентский режим

Агентский режим работы принципиально отличается от прочих режимов, поскольку управление доступом и контроль действий осуществляются на уровне самого ЦР. Для удаленного подключения к ЦР привилегированным пользователям достаточно ввести стандартные реквизиты (IP-адрес или DNS-имя). Поддерживается контроль при локальном подключении. В общем случае рабочие станции ПП и ЦР могут располагаться в разных подсетях. Для управления подключениями к ЦР используется агент.

Продукты, поддерживающие данный режим работы:

- CyberArk Privileged Access Security Solution (Израиль);

- NetIQ Privileged Account Manager (компания Micro Focus, Великобритания, США);

- Thycotic Privileged Manager (США).

Достоинства и недостатки разных режимов

У каждого режима работы PAM есть и достоинства, и недостатки. В таблицах ниже указаны основные характеристики этих режимов. В первой из приведенных ниже таблиц достоинства определяются прежде всего отсутствием ограничений для реализации функционала, а недостатки – наоборот, наличием таких ограничений. Само по себе отсутствие ограничений не гарантирует, что тот или иной продукт обладает указанным функционалом. Однако наличие ограничений говорит о том, что функционал либо вообще не может быть реализован (знак «–»), либо может быть реализован лишь с существенными ограничениями (знак «+/–»).|

Характеристики

|

«Прокси» и «Бастион»

|

«Коммутатор» и «Маршрутизатор»

|

Агентский режим

|

|

Достоинства: возможность управлять подключениями и сквозная аутентификация

|

|||

|

Распространенный протокол подключения к ЦР (RDP, SSH и др.) Возможность установки ПО на ЦР |

+

|

+

|

+

|

|

Распространенный протокол подключения к ЦР (RDP, SSH и др.) Нет возможности установки ПО на ЦР |

+

|

+

|

-

|

| Проприетарный (закрытый) или редкий протокол подключения к ЦР |

+

|

+/-

|

-

|

| ЦР - опубликованные приложения |

+

|

-

|

-

|

| ЦР - веб-приложения (HTTPS) |

+

|

+

|

-

|

|

Достоинства: возможность фиксировать действия

|

|||

| Видеофиксация действий и сохранение снимков экрана |

+

|

+/-

|

+

|

| Фиксация операций в ЦР – опубликованных приложениях |

+

|

-

|

-

|

| Фиксация операций в ЦР - веб-приложениях |

+

|

+

|

-

|

| Фиксация операций в настольных приложениях и веб-приложениях, запускаемых на ЦР (включая работу с файлами) |

+/-

|

+/-

|

+

|

| Текстовая фиксация действий в консольных подключениях (SSH и пр.) |

+

|

+

|

-

|

| Текстовая фиксация действий в подключениях с графическим интерфейсом (GUI) |

+

|

+

|

+

|

| Контроль передачи файлов |

+

|

+

|

+/-

|

| Фиксация аудиосигнала с микрофона и фото/видео с веб-камеры |

+/-

|

+/-

|

+

|

| Фиксация нажатий клавиш и движений мыши |

+

|

+

|

+

|

| Фиксация ввода текстовых (консольных) команд |

+

|

+

|

+/-

|

| Фиксация запуска на ЦР приложений, веб-приложений и выполняемых операций (включая работу с файлами) |

+/-

|

+/-

|

+

|

|

Достоинства: возможность контролировать действия и управлять полномочиями

|

|||

| Отмена ввода текстовых команд |

+

|

+

|

+

|

| Процедура подтверждения ввода текстовых команд |

+

|

+

|

+

|

| Повышение привилегий ПП при текстовом (консольном) взаимодействии |

+

|

+

|

+

|

| Отмена запуска на ЦР приложений и веб-приложений |

-

|

-

|

+

|

| Процедура подтверждения запуска приложений, выполнения операций и работы с файлами |

+/-

|

+/-

|

+

|

| Повышение привилегий ПП для запуска приложений |

-

|

-

|

+

|

Прочие достоинства

|

|||

| Оперативность развертывания |

+

|

+

|

-

|

| Возможность скрытого контроля |

-

|

+

|

+/-

|

| Работоспособность контроля в случае отсутствия сетевого взаимодействия между сервером PAM и ЦР |

-

|

-

|

+

|

В таблице, приведенной ниже, перечислены специфические недостатки соответствующих режимов PAM, которые представляют собой негативные характеристики и не могут быть сведены к наличию ограничений для реализации того или иного функционала. В этом случае используется обратная логика обозначений: «+» означает наличие недостатка, «–» – его отсутствие, а «+/–» – невозможность устранить соответствующий недостаток в полной мере.

|

Характеристики

|

«Прокси» и «Бастион»

|

«Коммутатор» и «Маршрутизатор»

|

Агентский режим

|

Иные недостатки

|

|||

| Подключение ПП к промежуточному серверу перед подключением к ЦР |

+

|

-

|

-

|

| Развертывание компонентов на ЦР (воздействие на ЦР) |

-

|

-

|

+

|

| Необходимость настройки сетевого взаимодействия |

+/-

|

+

|

-

|

Следует отметить, что если агент PAM устанавливается на терминальный сервер и через него осуществляется контроль ЦР – приложений и веб-приложений, считается, что этот сегмент PAM работает в режимах «Прокси» и «Бастион».

Поддержка нескольких режимов работы

На сегодняшний день осталось очень мало консервативных решений, которые реализуют и поддерживают только один режим работы. Поддержка нескольких режимов нужна для обхода ограничений основного режима и для выполнения дополнительных функций. Причем возможна ситуация, когда основной продукт поддерживает только один режим работы, а дополнительные модули – прочие режимы (иногда эти модули представляют собой полноценное отдельное ПО).В качестве примера можно привести следующие продукты:

- Indeed Privileged Access Manager – поддерживает агенты для фиксации действий и дополнительных сведений на ЦР с ОС Windows;

- CyberArk Privileged Access Security – обеспечивает поддержку специализированных коннекторов (проксирующих протокол SSH) для подключения к целевым устройствам, на которые установка клиентского ПО невозможна.

Модуль управления учетными записями

Этот модуль отвечает за весь спектр операций с ЦУЗ, включая настройку прав и управление паролями. Чаще всего модуль включает в себя функции по управлению паролями ЦУЗ – их обновлением, предоставлением для подключения и т. д. Помимо этого, модуль может включать в себя функции, свойственные решениям класса Identity & Access Manager Governance в части управления самими учетными записями (создание, блокировка) и их правами (предоставление, отзыв прав), а также функции автоматического поиска и импорта ЦУЗ (Account Discovery).

Пример модуля для управления паролями:

- One Identity Safeguard for Privileged Passwords – дополнительный модуль для One Identity Safeguard (США).

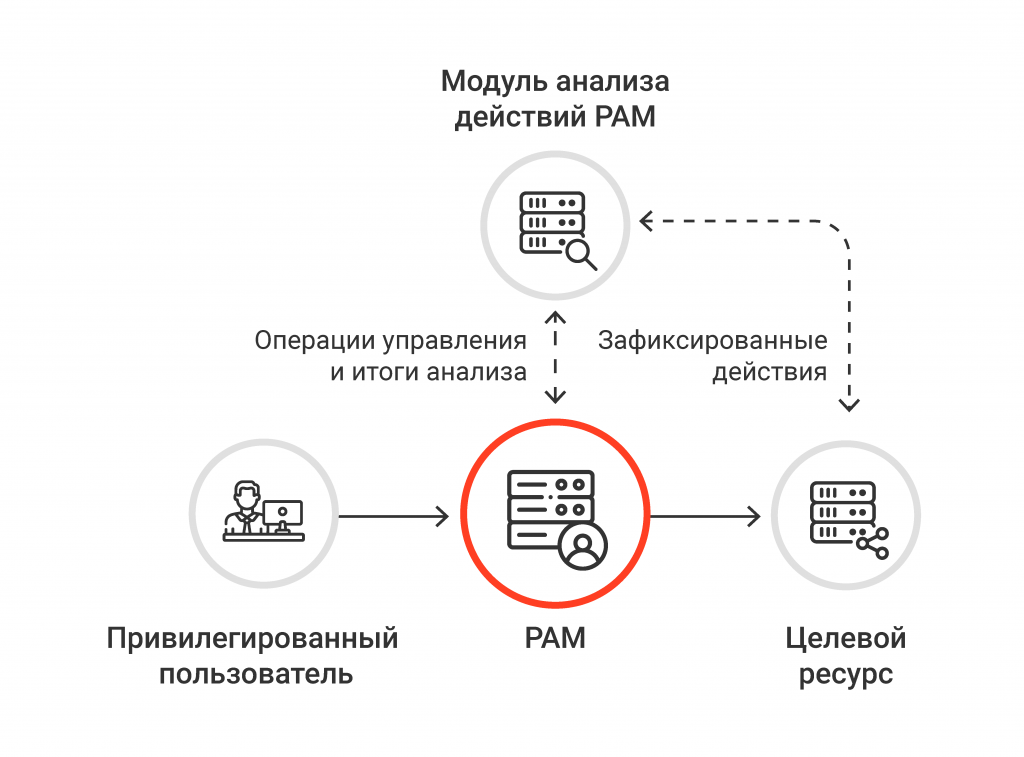

Модуль анализа действий

Этот модуль отвечает за автоматизированную обработку поступивших записей действий и за их анализ на основе установленных правил.С точки зрения функционала этот модуль можно сравнить с решением класса Security Information & Event Management, принимая во внимание, что обрабатываются и анализируются только данные, предоставленные комплексом PAM.

Модуль может работать отдельно, поскольку его наличие и функционал не зависят от поддерживаемых режимов работы (то есть от способов управления доступом, записи действий и воздействия на подключение ПП к ЦР).

Кроме того, модуль может потреблять большое количество вычислительных ресурсов, необходимых для выполнения обработки.

Пример отдельных продуктов – модулей анализа действий:

- СКДПУ НТ – дополнительный модуль для СКДПУ (компания «АйТи БАСТИОН», Россия, Франция);

- One Identity Safeguard for Privileged Analytics – дополнительный модуль для One Identity Safeguard (США).

Пример продукта, позволяющего перевести сервер доступа только в режим анализа поступивших записей:

- FUDO PAM (компания Fudo Security, Польша, США). Этот продукт позволяет перевести один из серверов доступа в режим анализа, чтобы сконцентрировать все ресурсы на распознавании текста в видеозаписях (механизм OCR).

Тенденции в развитии PAM

До недавнего времени решения PAM развивались в следующих основных направлениях:- поддержка возможности подключаться через PAM к дополнительным и узкоспециализированным типам ЦР;

- исключение возможностей обходить PAM (управлять паролями) и использовать его небезопасным образом (функции самозащиты и дополнительные функции ограничения для правил доступа);

- поддержка основных возможностей фиксировать действия (видео, текст) на новых поддерживаемых ЦР.

- наиболее популярными режимами работы являются «Прокси» и «Бастион», так как они в полной мере обеспечивают контроль доступа к опубликованным приложениям, что позволяет использовать их в качестве «универсального шлюза», который теоретически поддерживает все протоколы и ЦР;

- на рынке PAM лидирует продукт, разработанный компанией CyberArk (по версии аналитического агентства Gartner’s): он поддерживает довольно большое количество проприетарных протоколов и типов ЦР (примерный перечень приведен в материалах исследования, проведенного в 2017 г.).

- увеличение числа организаций, заинтересованных в защите привилегированного доступа;

- растущее количество нормативных требований;

- неудовлетворительные итоги аудиторских проверок;

- необходимость в защите и контроле доступа сторонних ПП;

- желание повысить эффективность работы внутренних ПП;

- активное распространение механизмов удаленного доступа;

- рост интереса к PAM со стороны малых и средний организаций.

- консолидация – приобретение компаний другими игроками в сфере ИБ с целью усилить конкурентные преимущества и создать собственные «экосистемы безопасности», которые будут включать в себя удачно дополняющие друг друга решения для защиты информации;

- углубление интеграции со сторонними решениями или предоставление OEM-модулей для внедрения функционала PAM в сторонние решения.

Заключение

Обеспечить контроль доступа и действий ПП – весьма непростая задача для любой современной организации. Ее сложность прежде всего обусловлена тем, что «классические» меры защиты для этого не подходят. Вместо того чтобы использовать несколько разных технических решений для защиты информации, лучше применять специализированные продукты класса PAM. Функционал решений PAM в первую очередь призван нейтрализовать возможности ПП для несанкционированного подключения к ЦР в обход системы защиты. Механизмы контроля доступа и действий ПП получают все более широкое распространение. Рано или поздно соответствующие меры, как минимум организационного характера, примет почти каждая компания. В следующей статье будут рассмотрены функциональные особенности решений PAM и тенденции в их развитии, а также даны рекомендации по их выбору. Автор:Ярослав Голеусов, руководитель технического консалтинга компании «Индид».

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru