Нормативные требования СТР-К к аттестации АС/ИС

Используемые сокращения

АС - автоматизированная система ВТСС - вспомогательные технические средства и системы

ДСП - для служебного пользования

ИС - информационная система

КЗ - контролируемая зона

ОТСС - основные технические средства и системы

ПО - программное обеспечение

РД АС - Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации. (Утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 30 марта 1992 г.)

СВТ - средства вычислительной техники

СЗИ – система защиты информации

СКЗИ – средство криптографической защиты информации

ТЗ - техническое задание

Введение

Требования и рекомендации СТР-К распространяются на обеспечение безопасности государственных информационных ресурсов с использованием некриптографических методов, направленных на предотвращение утечки конфиденциальной информации по техническим каналам, на ее защиту от несанкционированного доступа и от специальных воздействий в целях уничтожения, искажения и блокирования. При проведении работ по защите негосударственных информационных ресурсов, составляющих коммерческую или банковскую тайну, требования документа носят рекомендательный характер. Защите подлежит речевая информация и информация, обрабатываемая техническими средствами, а также представленная в виде бумажных носителей, магнитной, магнитооптической и иной основы. Объектами защиты при этом являются:- средства и системы информатизации (СВТ, различного уровня и назначения на базе СВТ, в том числе информационно-вычислительные комплексы, сети и системы, средства и системы связи и передачи данных, технические средства приема, передачи и обработки информации (телефонии, звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео и буквенно-цифровой информации), программные средства (операционные системы, системы управления базами данных, другое общесистемное и прикладное программное обеспечение), средства защиты информации, используемые для обработки конфиденциальной информации;

- технические средства и системы, не обрабатывающие непосредственно конфиденциальную информацию, но размещенные в помещениях, где она обрабатывается (циркулирует).

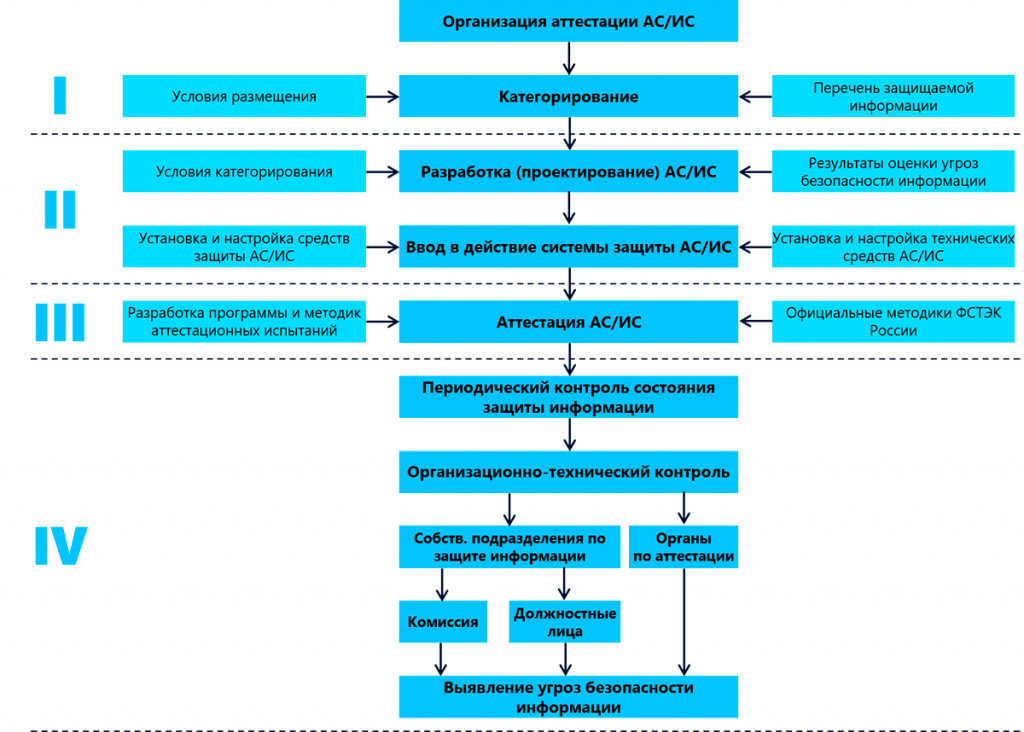

Процесс от разработки до аттестации АС/ИС по требованиям безопасности с дальнейшей эксплуатацией делится на четыре этапа:

- Подготовительный.

- Проектирование и ввод в действие АС/ИС и системы защиты информации, обрабатываемой в АС/ИС.

- Аттестация по требованиям безопасности АС/ИС.

- Контроль состояния защиты информации.

Этапы аттестации АС/ИС

Подготовительный этап

Организация работ по созданию и эксплуатации АС/ИС проводится в соответствии с локальными нормативными документами организации, в которых должно быть определено следующее:- Перечень защищаемой информации и разрешительная система на доступ к защищаемой информации.

- Ответственные за организацию и проведение работ по созданию системы защиты информации в АС/ИС.

- Категория АС/ИС (в соответствии с Руководящим документом «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации»). Пересмотр класса защищенности АС/ИС проводится в обязательном порядке, если произошло изменение хотя бы одного из критериев, на основании которого он был установлен.

- Границы контролируемой зоны, где будет размещен аттестуемый объект.

- Оценка ущерба от нарушения свойств безопасности информации.

Проектирование и ввод в действие АС/ИС и системы защиты информации, обрабатываемой в АС/ИС

Этот этап делится на три подэтапа согласно блок-схеме на Рисунке 2.

На предпроектном подэтапе предусмотрены: сбор информации об объекте защиты и месте размещения ОТСС и ВТСС АС/ИС относительно границ КЗ; моделирование угроз безопасности информации, обрабатываемой в АС/ИС; предъявление требований к СЗИ АС/ИС, направленных на противодействие актуальным угрозам, в соответствии с положениями Руководящего документа «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации» и СТР-К. Также осуществляется разработка организационно-распорядительной документации, в которой устанавливаются требования к защищаемой информации при ее автоматизированной обработке. По итогам предпроектного подэтапа формируется ТЗ на создание СЗИ АС/ИС. В ходе следующего подэтапа проектирования на основании ТЗ разрабатывается технический проект, в котором определяется перечень СрЗИ, сертифицированных по требованиям безопасности информации. Проектирование осуществляется в соответствии с ГОСТ Р 51583-2014 «Защита информации. Порядок создания автоматизированной системы в защищенном исполнении. Общие положения», ГОСТ Р 51624-2000 «Защита информации. Автоматизированные системы в защищенном исполнении. Общие требования». По итогам подэтапа проектирования разрабатывается эксплуатационная документация, в которой описывается архитектура СЗИ АС/ИС с указанием необходимых настроек. На основании разработанной эксплуатационной документации в подэтапе ввода в действие СЗИ АС/ИС осуществляется:

- опытная эксплуатация средств защиты информации в комплексе с другими техническими и программными средствами в целях проверки их работоспособности в составе АС/ИС и отработки технологического процесса обработки (передачи) информации;

- приемо-сдаточные испытания средств защиты информации по результатам опытной эксплуатации с оформлением приемо-сдаточного акта, подписываемого разработчиком (поставщиком) и заказчиком;

- подготовка АС/ИС к аттестации по требованиям безопасности информации (разрабатывается техническая документация: технический паспорт, описание технического процесса и др.).

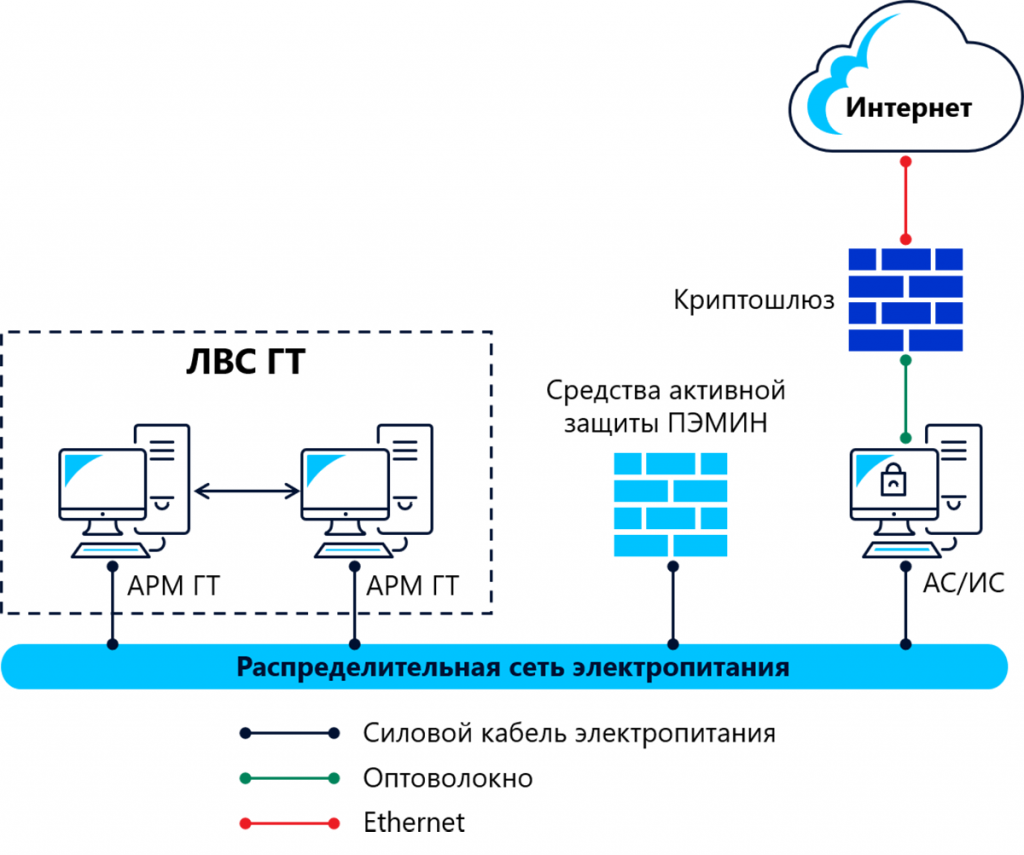

Для предотвращения проявления ПЭМИН по кабелям передачи данных от АС/ИС до криптошлюза применялись оптоволоконные кабели передачи данных. Криптошлюз был размещен на границе режимного помещения, поэтому кабель электропитания подключался к общим распределительным электрическим сетям, а для обеспечения необходимого коэффициента затухания ПЭМИН по интерфейсам СКЗИ криптошлюз был размещен в металлическом шкафу, обитом изнутри латунной сеткой. Благодаря принятым архитектурным решениям, были соблюдены не только все требования СТР-К, но и требования нормативно-распорядительной документации по защите государственной тайны. Произведены соответствующие дополнения в технические паспорта АС ГТ и осуществлен перевод АС/ИС в опытную эксплуатацию.

Аттестация по требованиям безопасности АС/ИС

Этап аттестации проводится в соответствии со стандартами по аттестации ГОСТ РО 0043-003-2012 «Аттестация объектов информатизации. Общие положения» и 0043-004-2013 «Защита информации. Аттестация объектов информатизации. Программа и методики аттестационных испытаний». При аттестации АС/ИС подтверждается ее соответствие требованиям по защите информации:- от несанкционированного доступа;

- от компьютерных вирусов;

- от утечки информации по техническим каналам (за счет ПЭМИН, высокочастотного навязывания и облучения, электромагнитного и радиационного воздействия).

Контроль состояния защиты информации

Для поддержания режима обработки защищаемой информации и предотвращения возникновения угроз нарушения ее конфиденциальности, целостности и доступности силами владельца аттестованной АС/ИС или силами организации, имеющей лицензии ФСТЭК России на проведение работ по ТЗКИ, организуется периодический контроль состояния защиты информации (не реже одного раза в год). На периодическом контроле проводится:- анализ актуальности организационно-распорядительной и эксплуатационной документации, а также состав ОТСС, ВТСС и ПО;

- проверка актуальности категорирования АС/ИС и настроек средств защиты информации в соответствии с эксплуатационной документацией, а также уровень подготовки кадрового состава, обслуживающего СЗИ АС/ИС (администраторы ИБ).

Выводы

Требования СТР-К к аттестации АС/ИС являются актуальными, несмотря на давность их принятия. За это время появились новые ГОСТы, которые регламентируют весь процесс аттестации, но часто для выдачи Аттестата соответствия безопасности информации по требованиям СТР-К необходимо решать нетривиальные задачи, требующие опыта в этой области. Ведь системы развиваются, а требования остаются, и порой для их выполнения нужно придумывать нестандартные решения. Авторы:

Егор Ляпустин, инженер-проектировщик Центра информационной безопасности компании «Инфосистемы Джет»,

Дмитрий Шлей, эксперт группы системной архитектуры Центра информационной безопасности компании «Инфосистемы Джет».

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru