Оценка рисков при построении защиты объектов критической информационной инфраструктуры

Введение

На государственном уровне проблемой защиты критических информационных инфраструктур обеспокоены уже давно. Еще в 2005 году Совет Безопасности Российской Федерации выпустил документ «Система признаков критически важных объектов и критериев отнесения функционирующих в их составе информационно-телекоммуникационных систем к числу защищаемых от деструктивных информационных воздействий». Затем в 2006 году был сформирован перечень критически важных объектов Российской Федерации, утвержденный Правительством Российской Федерации.Важно отметить, что нормативное регулирование по информационной безопасности является неотъемлемой частью жизни каждого человека. Все мы привыкли пользоваться электронными государственными услугами и понимать, что критические информационные инфраструктуры должны иметь необходимый уровень защищенности для обеспечения безопасности по отношению к жизни и здоровью. В период с 2007 по 2010 годы ФСТЭК России выпустила ряд руководящих документов по обеспечению безопасности информации в ключевых системах информационной инфраструктуры.

Затем в 2012 году Президентом Российской Федерации был утвержден документ Совета Безопасности Российской Федерации«Основные направления государственной политики в области обеспечения безопасности автоматизированных систем управления производственными и технологическими процессами критически важных объектов инфраструктуры Российской Федерации». Целью принятия этого документа являлось снижение до минимально возможного уровня рисков неконтролируемого вмешательства в процессы функционирования данных систем, а также минимизация негативных последствий подобного вмешательства.

В развитие нормативной правовой базы по защите информационных инфраструктур, функционирование которых оказывает существенное влияние на национальную безопасность Российской Федерации, был принят Федеральный закон № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» (далее ФЗ-187 «О безопасности КИИ РФ»), вступивший в силу с 1 января 2018 года.

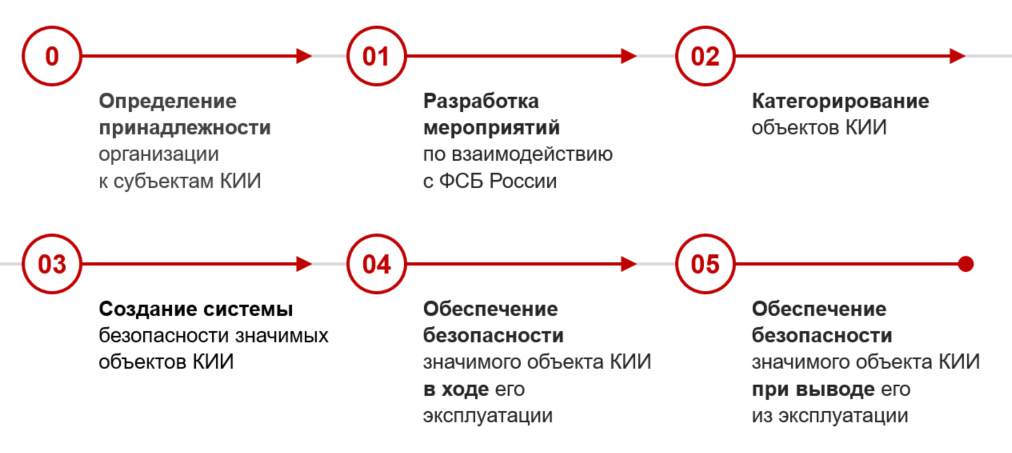

С учетом опыта формирования законодательства по обеспечению безопасности государственных информационных систем и защите персональных данных был разработан и принят ряд нормативно-правовых актов, определяющих порядок выполнения требований по обеспечению безопасности в области КИИ. Организации (государственные органы, государственные учреждения, российские юридические лица и (или) индивидуальные предприниматели), которым на праве собственности, аренды или на ином законном основании принадлежат информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления (далее - объекты КИИ) в установленных законодательством сферах должны выполнить мероприятия для обеспечения безопасности объектов КИИ.

Риск-ориентированный подход для выбора мер защиты КИИ

В соответствии с законодательством объекты КИИ функционируют во множестве сфер (здравоохранение, наука, транспорт, связь, энергетика, банки и иные организации финансового рынка, топливно-энергетический комплекс, атомная энергия, оборона, ракетно-космическая, горнодобывающая, металлургическая и химическая промышленности). Для формирования необходимого набора мер для защиты таких объектов Правительством Российской Федерации и ФСТЭК России были разработаны и введены в действие следующие нормативные правовые акты:- Постановление Правительства Российской Федерации от 08.02.2018 г. № 127 «Об утверждении Правил категорирования объектов критической информационной инфраструктуры Российской Федерации, а также перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений».

- Приказ ФСТЭК России от 21.12.2017 г. № 235 «Об утверждении Требований к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению их функционирования».

- Приказ ФСТЭК России от 25.12.2017 г. № 239 «Об утверждении Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации».

- Проводит обследование своих объектов КИИ для определения масштабов мероприятий, необходимых для обеспечения информационной безопасности.

- Определяет управленческие, технологические, производственные, финансово-экономические и иные процессы в рамках выполнения функций или осуществления видов своей деятельности.

- Определяет, какие из установленных процессов являются критическими, то есть те процессы, нарушение или прекращение которых может привести хотя бы к негативным социальным, политическим, экономическим, экологическим последствиям, последствиям для обеспечения обороны страны, безопасности государства и правопорядка.

- Составляет перечень объектов КИИ, которые обрабатывают информацию, необходимую для обеспечения выполнения критических процессов, и (или) осуществляют управление, контроль или мониторинг критических процессов.

- Проводит анализ угроз безопасности информации, которые могут привести к возникновению компьютерных инцидентов.

- Проводит оценку возможных последствий в случае возникновения компьютерных инцидентов.

- Присваивает категорию значимости.

- Строит систему обеспечения безопасности с учетом актуальных угроз и недопустимых событий.

Категория значимости определяется исходя из различных критериев – показателей значимости и их количественных характеристик. С учетом рисков и ущерба планируются мероприятия по реализации системы обеспечения безопасности. В общих чертах необходимо выполнить следующие шаги:

- Определение перечня объектов КИИ.

- Категорирование объектов КИИ.

- Определение актуальных угроз.

- Проектирование и реализация системы обеспечения безопасности КИИ.

- Оценка эффективности и совершенствование.

Риск-ориентированный подход при организации государственного контроля в области КИИ

Риск-ориентированный подход применяется не только при выборе необходимых мер защиты, но и при осуществлении государственного контроля для оптимизации процессов проведения проверок. В соответствии с Постановлением Правительства Российской Федерации от 17.02.2018 г. № 162 «Об утверждении Правил осуществления государственного контроля в области обеспечения безопасности значимых объектов критической информационной инфраструктуры Российской Федерации» государственный контроль в области обеспечения безопасности значимых объектов КИИ РФ проводится ФСТЭК России. Государственный контроль осуществляется путем проведения плановых и внеплановых выездных проверок. Основанием для осуществления плановой проверки является истечение трех лет со дня:- внесения сведений об объекте КИИ в реестр значимых объектов КИИ, который формирует ФСТЭК России;

- окончания осуществления последней плановой проверки в отношении значимого объекта КИИ.

Выводы

Безусловно, для обеспечения безопасности критических инфраструктур требуется нормативное государственное регулирование, так как от функционирования критических объектов в той или иной степени зависит национальная безопасность Российской Федерации. Кроме обозначения целей регулирования необходимы конкретные требования, выполнение которых позволит обеспечить должный уровень защищенности. При этом меры обеспечения безопасности должны выбираться под конкретный объект защиты с учетом его характеристик. С применением риск-ориентированного подхода субъекты КИИ могут более взвешенно подходить к построению систем безопасности, защищать в первую очередь наиболее критические для обеспечения функционирования объектов КИИ компоненты, учитывая актуальные угрозы безопасности и применяемые технологии. А применение риск-ориентированного подхода при осуществлении проверок позволяет рационально распределить усилия органов государственного контроля и планировать проверки для наиболее критичных и значимых сегментов, из-за нарушения функционирования которых могут наступить действительно катастрофические последствия. Также стоит отметить необходимость и важность обмена информацией об инцидентах и угрозах в рамках действующей системы ГосСОПКА для совместного противодействия новым вызовам и новым угрозам в разных отраслях. Автор:Сергей Куц, руководитель направления по комплексным системам кибербезопасности Positive Technologies.

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru