Методики управления рисками информационной безопасности и их оценки (часть 2)

Введение

Подходы к управлению рисками информационной безопасности могут быть разными – в зависимости от применяемой методики анализа и управления рисками. В первой части статьи были подробно рассмотрены преимущества и ограничения использования методик CRAMM и COBIT for Risk. Во второй части статьи приводится обзор методик анализа и управления рисками FRAP, OCTAVE и Microsoft, а также рекомендации по выбору оптимальной методики в зависимости от специфики организации.

Обзор методики FRAP

Методика FRAP (Facilitated Risk Analysis Process), разработанная компанией Peltier and Associates в 2000 году, описывает подход к качественной оценке рисков. Целью методики является выявление, оценка и документирование состава рисков информационной безопасности для заранее определенной области исследования. В качестве области исследования может быть выбрана информационная система, приложение, бизнес-процесс или другая часть инфраструктуры организации, нуждающаяся в оценке рисков информационной безопасности.

Для проведения анализа и оценки рисков информационной безопасности создается проектная команда, включающая в себя:

- Представителей бизнес-подразделений, имеющих информацию о ценности анализируемых ИТ-активов для основной деятельности организации;

- Представителей технических подразделений, имеющих информацию о специфике реализации и функционирования систем и компонентов, входящих в анализируемую область, а также о присущих им уязвимостях;

- Специалистов в области информационной безопасности;

- Специалистов проектного офиса, организовывающих мероприятия по анализу и оценке рисков, коммуникации между участниками команды, а также сбор и систематизацию результатов совместной работы.

- Точная и детальная оценка рисков информационной безопасности требует чрезмерного количества времени и усилий для разработки, документирования и проверки;

- Документация по рискам становится слишком объемной, что существенно затрудняет ее практическое применение;

- Точные оценки потерь и вероятности реализации угроз, как правило, не являются необходимыми для ранжирования рисков и определения приоритета их обработки.

- Простота и прозрачность процесса анализа и оценки рисков позволяет приступить к реализации процесса в сжатые сроки без необходимости длительного изучения методики и документации по ней;

- Минимальные трудозатраты на выполнение анализа и оценки рисков позволяют реализовать процессы без существенных издержек;

- Вовлечение небольшого количества участников позволяет минимизировать затраты на организацию совместной работы, коммуникации внутри проектной команды и согласование результатов со всеми заинтересованными лицами.

- Отсутствие жестко регламентированного процесса управления рисками информационной безопасности и подробных вспомогательных материалов, таких как каталоги угроз, уязвимостей, последствий, мер обеспечения информационной безопасности снижают повторяемость результатов анализа рисков информационной безопасности и повышают значимость наличия специальных знаний и компетентности непосредственных исполнителей мероприятий по анализу и управлению рисками;

- Отсутствие возможности глубокой декомпозиции, подробной и точной оценки рисков затрудняет возможность точечного применения минимального необходимого набора мер и средств защиты, что может негативно повлиять на общую экономическую эффективность системы информационной безопасности;

- Отсутствие возможности оценки рисков в деньгах затрудняет использование результатов оценки рисков информационной безопасности при расчете технико-экономического обоснования инвестиций, необходимых на внедрение средств и методов защиты информации.

Обзор методики Octave

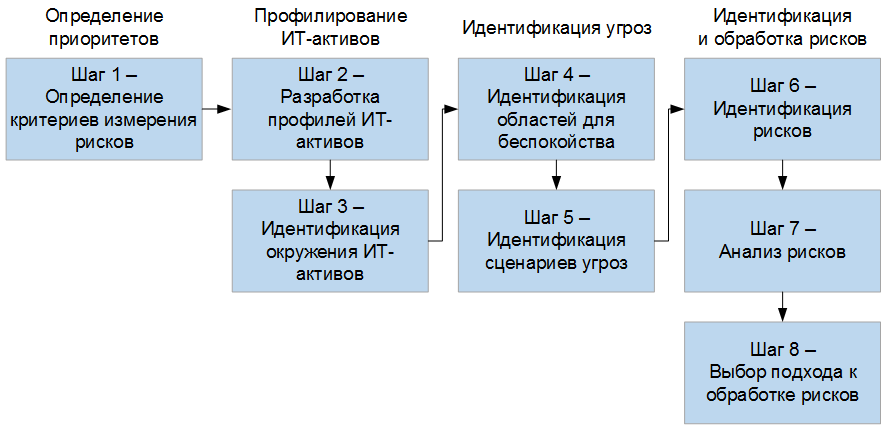

Методика OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation), разработанная Университетом Карнеги-Мелон в 2007 году, описывает подход к качественной оценке рисков. Актуальной версией методологии является OCTAVE Allegro. Данная методология предназначена для формализации и оптимизации процесса оценки рисков информационной безопасности в организации и обеспечения возможности получения необходимых организации результатов с минимальными затратами времени и ресурсов. Методология рассматривает людей, технологии, информационные системы, приложения, и другие объекты в контексте их отношения к информации и бизнес-процессам и услугам, которые они поддерживают. Оценка рисков проводится на семинарах, к участию в которых привлекаются участники, отвечающие за реализацию основной деятельности организации и сотрудники подразделений, отвечающих за информационные технологии и информационную безопасность. В соответствии с методологией OCTAVE Allegro процесс управления рисками информационной безопасности состоит из следующих этапов, включающих в себя поддерживающие их шаги:- Определение приоритетов

- Шаг 1 - Определение критериев для измерения рисков. Критерии оценки риска представляют собой набор качественных параметров, с помощью которых производится описание риска. Эти параметры могут включать в себя вероятность реализации риска, ущерб от него и другие последствия для организации. Также на данном этапе определяются наиболее критичные области деятельности организации, для которых могут быть заданы различные уровни приемлемого риска.

- Профилирование ИТ-активов

- Шаг 2 - Разработка профилей ИТ-активов. Профиль представляет собой описание ИТ-актива, содержащее его уникальные особенности, качества, характеристики, ценность и требования к информационной безопасности. Профиль для каждого актива фиксируется на одном листе, этот документ формирует основу для идентификации угроз и рисков на последующих этапах.

- Шаг 3 - Идентификация окружения ИТ-активов. Окружение описывает места, где хранятся, транспортируются и обрабатываются ИТ-активы. Любые риски для окружения ИТ-актива наследуются ИТ-активом, и это правило имеет еще большее значение для ИТ-активов, предоставляемых организации внешними поставщиками.

- Идентификация угроз

- Шаг 4 - Идентификация областей для беспокойства. Данный шаг является началом процесса идентификации рисков путем мозгового штурма участников проектной команды. На данном этапе определяются высокоуровневые области и типы рисков, актуальные для анализируемых ИТ-активов.

- Шаг 5 - Идентификация сценариев угроз. Методология OCTAVE Allegro определяет несколько типов угроз: человеческий фактор и использование технических средств, человеческий фактор с использованием физического доступа, технические и иные проблемы. По каждому типу угроз для каждого ИТ-актива могут быть определены сценарии реализации угроз, включающее описание их воздействия на ИТ-активы и вероятность реализации. При этом вероятность оценивается как высокая, средняя или низкая. Для упрощения этого трудоемкого процесса методология OCTAVE Allegro содержит специальные опросные листы.

- Идентификация и обработка рисков

- Шаг 6 - Идентификация рисков. Используя информацию о наиболее вероятных сценариях угроз, на данном этапе производится анализ их воздействия на ИТ-активы организации.

- Шаг 7 - Анализ рисков. Используя информацию, полученную на предыдущих этапах, производится оценка воздействия угроз на основную деятельность организации и ранжирование выявленных рисков в соответствии с критериями, определенными на этапе «1».

- Шаг 8 - Выбор подхода к обработке рисков. На данном этапе для каждого риска определяется стратегия его обработки в зависимости от его влияния на организацию.

- С точки зрения практического применения можно выделить следующие достоинства метода OCTAVE Allegro:

- Простота и прозрачность процесса анализа и оценки рисков позволяет приступить к реализации процесса в минимальные сроки без необходимости длительного изучение методики и документации по ней;

- Итеративный подход позволяет постепенно увеличивать глубину анализа рисков информационной безопасности в зависимости от актуальных потребностей организации и доступности необходимых для этого ресурсов;

- Невысокие трудозатраты на выполнение анализа и оценки рисков позволяют реализовать эти процессы с привлечением минимальных ресурсов и в сжатые сроки;

- Наличие поддерживающих процесс анализа рисков вспомогательных материалов обеспечивает возможность повторяемости результатов, облегчают реализацию процессов непосредственным исполнителям.

- Отсутствие подробных вспомогательных материалов, таких как каталоги угроз, уязвимостей, последствий, мер обеспечения информационной безопасности повышают значимость специальных знаний и компетентности у непосредственных исполнителей мероприятий по анализу и управлению рисками;

- Отсутствие возможности оценки рисков в деньгах затрудняет использование результатов оценки рисков информационной безопасности при расчете технико-экономического обоснования инвестиций, необходимых на внедрение средств и методов защиты информации.

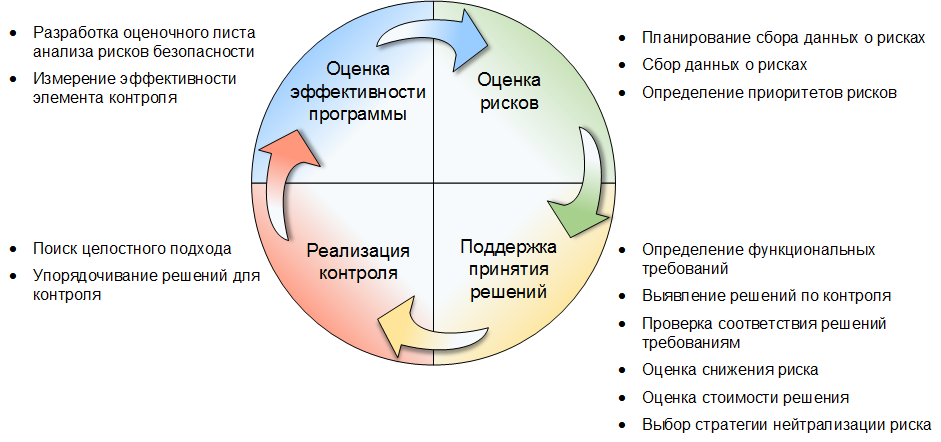

- Этап оценки рисков

- Планирование сбора данных.

- Сбор данных о рисках.

- Приоритизация рисков.

- Этап поддержки принятия решений

- Определение функциональных требований для снижения рисков.

- Выбор возможных решений для контроля.

- Экспертиза решения и проверка предложенных элементов контроля на соответствие функциональным требованиям.

- Оценка снижения риска - оценка снижения подверженности воздействию или вероятности рисков.

- Оценка стоимости решения - оценка прямых и косвенных затрат, связанных с решениями по нейтрализации риска.

- Выбор стратегии нейтрализации риска - определение наиболее экономически эффективного решения по нейтрализации риска путем анализа выгод и затрат.

- Этап реализации контроля

- Поиск целостного подхода - включение персонала, процессов и технологий в решение по нейтрализации риска.

- Организация по принципу многоуровневой защиты.

- Этап оценки эффективности программы

- Разработка системы показателей рисков. Оценка уровня и изменения риска.

- Оценка эффективности программы - оценка программы управления рисками для выявления возможностей усовершенствования.

Обзор методики Microsoft

Методика управления рисками информационной безопасности, предложенная корпорацией Microsoft в 2006 году, изложена в ее «Руководстве по управлению рисками безопасности». Эта комбинированная методика объединяет элементы количественного и качественного подходов. При этом качественный подход используется для быстрого упорядочивания перечня всех рисков информационной безопасности, а количественный подход позволяет в дальнейшем выполнить более глубокий анализ наиболее значимых рисков. Это дает возможность сформировать относительно небольшой перечень основных рисков, требующих глубокого изучения, и сконцентрировать усилия на этих рисках. В соответствии с данной методикой, управление рисками информационной безопасности представляет собой непрерывный процесс, включающий следующие четыре этапа:

-

Методология управления рисками информационной безопасности, предложенная корпорацией Microsoft, содержит детальное описание инструкций по реализации каждого из перечисленных этапов управления рисками, обзор ключевых факторов успеха, а также типовые перечни ИТ-активов, угроз, уязвимостей и шаблоны документов, необходимых для реализации процесса управления рисками информационной безопасности.

С точки зрения практического применения можно выделить следующие достоинства методологии Microsoft:

- Прозрачность процесса управления рисками информационной безопасности позволяет наглядно продемонстрировать его логику руководству организации для получения необходимой поддержки;

- Комбинирование качественного и количественного подхода к оценке рисков позволяет производить более ресурсоемкую количественную оценку только в тех случаях, в которых это необходимо для эффективного управления рисками информационной безопасности;

- Наличие средств автоматизации анализа рисков позволяет минимизировать трудозатраты и время выполнения мероприятий по анализу и управлению рисками;

- Наличие детального описания каждого из этапов процесса управления рисками информационной безопасности позволяет уменьшить вероятность ошибок исполнителей в процессах анализа и управления рисками;

- Использование непрерывного цикла при реализации процесса управления рисками информационной безопасности позволяет организовать регулярную непрерывную оценку рисков и поддержание в актуальном состоянии как информации о текущем уровне рисков, так и о необходимых действиях по управлению рисками;

- Охват всех аспектов управления рисками информационной безопасности, включая оценку эффективности процесса управления рисками и мер по снижению рисков информационной безопасности, позволяет выстроить в организации целостную взаимосвязанную систему анализа и управления рисками информационной безопасности;

- Возможность оценки рисков информационной безопасности в деньгах делает возможным использование результатов оценки рисков при технико-экономическом обосновании инвестиций, необходимых для внедрения средств и методов защиты информации;

- Наличие вспомогательных материалов, поддерживающих процесс анализа рисков, позволяет свести к минимуму требования к специальным знаниям и компетентности непосредственных исполнителей мероприятий по анализу и управлению рисками.

- Высокая трудоемкость процесса управления рисками информационной безопасности требует привлечения значительных ресурсов внутри организации или извне, что увеличивает затраты на реализацию процессов анализа и управления рисками;

- Отсутствие типовых рисковых сценариев требует дополнительных трудозатрат участников проектной команды в процессе определения актуальных для организации сценариев рисков информационной безопасности.

- Зависимость деятельности организации от информационных технологий и значимость для ее деятельности рисков информационной безопасности;

- Необходимость детального изучения рисков информационной безопасности и возможность проведения верхнеуровневой оценки рисков и определения базовых направлений по снижению рисков информационной безопасности;

- Наличие человеческих, финансовых и временных ресурсов для реализации процесса управления рисками информационной безопасности;

- Требования законодательства, регуляторов и других заинтересованных сторон к процессу управления рисками информационной безопасности.

- Соответствовать потребностям организации;

- Быть применимой к организации с учетом корпоративной культуры и имеющихся ресурсов;

- Отражать в виде модели реальную ситуацию с перечнем рисков информационной безопасности, являющихся актуальными для организации;

- Обеспечивать повторяемость результатов при использовании ее разными группами экспертов;

- Быть понятной и прозрачной для всех заинтересованных сторон, включая руководство компании, представителей регуляторов, внешних и внутренних аудиторов.

Выбор оптимальной методики управления рисками информационной безопасности

Выбор методики управления рисками информационной безопасности, подходящей для каждой организации, зависит от ряда условий ее деятельности: