Как продолжить построение системы безопасности КИИ в условиях удаленной работы

Некоторые предприятия, относящиеся к субъектам критической информационной инфраструктуры, сейчас находятся в растерянности, не понимая, как быть с запланированными или даже уже запущенными проектами по исполнению требований Федерального закона № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации». Проанализируем, можно ли реализовать такой проект удаленно, и почему стоит рассмотреть такую возможность.

Часики тикают

В апреле прошлого года вышло Постановление Правительства Российской Федерации № 452 «О внесении изменений в постановление Правительства Российской Федерации от 8 февраля 2018 г. № 127», в котором был определен срок утверждения субъектами критической информационной инфраструктуры (КИИ) перечня объектов критической информационной инфраструктуры (ОКИИ), подлежащих категорированию, и сроки проведения работ по категорированию. Не позднее 1 сентября текущего года все субъекты КИИ обязаны передать ФСТЭК России сведения о результатах присвоения объектам КИИ категорий значимости. Времени остается мало, к тому же неизвестно, как долго продлится пандемия коронавируса, а рассчитывать на продление сроков категорирования со стороны регуляторов нецелесообразно. Кроме того, ряд отраслей, например, медицина и фармацевтика, в период эпидемий находятся под пристальным вниманием хакеров. Атакам могут подвергнуться как лечебные учреждения, переключившие все свое внимание на борьбу с вирусной угрозой, так и лаборатории, работающие над созданием вакцины.Что нужно сделать

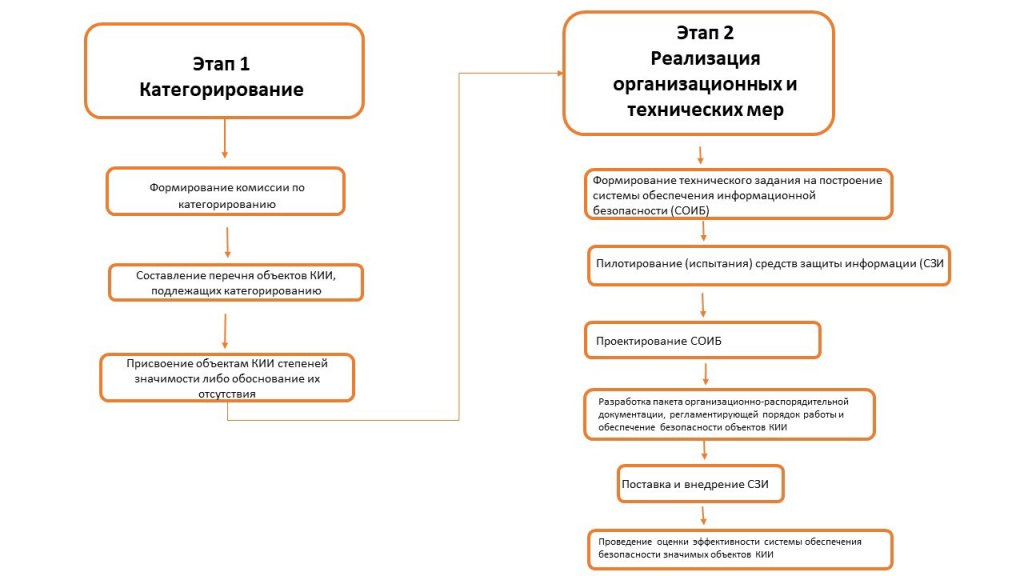

Напомним, что Федеральный закон № 187-ФЗ вступил в силу 1 января 2018 г. Закон дал определение объекта КИИ и установил ответственность (вплоть до уголовной) за инциденты, вызванные невыполнением требований по защите информационной инфраструктуры предприятий и повлекшие за собой негативные последствия. Реализацию проекта по приведению ИТ-инфраструктуры в соответствие с требованиями 187-ФЗ можно разбить на три этапа. Первый этап – категорирование объектов критической инфраструктуры. Он состоит из трех шагов:- Формирование комиссии по категорированию.

- Составление перечня объектов КИИ, подлежащих категорированию.

- Присвоение объектам КИИ степеней значимости либо обоснование их отсутствия.

- Формирование технического задания на построение системы обеспечения информационной безопасности (СОИБ) для значимых объектов КИИ.

- Пилотирование (испытания на демо-стендах либо на отдельно выделенной площадке внутри организации) средств защиты информации (СЗИ).

- Проектирование СОИБ.

- Разработка пакета организационно-распорядительной документации, регламентирующей порядок работы и обеспечение безопасности объектов КИИ.

- Поставка и внедрение средств защиты информации.

- Проведение оценки эффективности системы обеспечения безопасности значимых объектов КИИ.

И, наконец, согласно подзаконным для 187-ФЗ актам (приказам ФСБ России), должен быть организован информационный обмен с государственной системой обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА). Предлагаемый принцип работы системы достаточно прост: при обнаружении компьютерного инцидента одним из субъектов КИИ или центров ГосСОПКА информация передается в Национальный координационный центр по компьютерным инцидентам (НКЦКИ), который анализирует ее и распространяет сведения об атаке и способах защиты по всей системе. Таким образом снижается риск распространения однотипных атак или эпидемии вредоносного программного обеспечения.

Что можно сделать удаленно

Рассмотрим подробнее перечисленные выше девять шагов реализации проекта по приведению ИБ-инфраструктуры в соответствие с требованиями Федерального закона № 187-ФЗ. Практика показывает, что возможно дойти как минимум до пятого - пилотирования средств защиты информации, исключив личное присутствие специалистов ИТ-партнера на площадке заказчика, особенно если речь идет об объектах, на которых не используются автоматизированные системы управления технологическим процессом (АСУ ТП). С технологическими предприятиями сложнее, но и тут можно собрать всю необходимую для разработки проектной документации информацию, если заказчик глубоко погружен в бизнес-процессы и четко знает свою инфраструктуру, вплоть до расположения оборудования в стойках. Если же заказчик не настолько погружен в свои производственные процессы (например, компания недавно приобрела новые площадки), решить проблему может присутствие на местах профильных специалистов заказчика и высокая степень их вовлеченности в проект. Кроме того, к проекту должен быть привлечен ИТ-партнер, имеющий опыт удаленного аудита и реализации мер по выполнению требований регулятора. Такой опыт приобретается в ходе дистанционной работы на объектах, характеризующихся тяжелой территориальной доступностью или наличием жестких ограничений по пропуску сторонних компаний. Пандемия вынуждает адаптировать методику удаленного обследования к работе в условиях физической недосягаемости.Как грамотно выстроить процесс, и что может пойти не так

До начала реализации удаленного проекта по защите КИИ важно грамотно организовать передачу информации ИТ-партнеру и ее защиту. Ранее большая часть таких проектов выполнялась с подписанием соглашения о неразглашении (Non-disclosure agreement, NDA), и подрядчик брал на себя обязательства соблюдать все принятые на предприятии регламенты информационной безопасности. В дистанционном формате приходится использовать технические средства, исключающие утечку информации во время передачи документов от заказчика к исполнителю и обратно. Для этого рекомендуется создать защищенный канал связи на базе специализированных решений ключевых российских вендоров, сертифицированных ФСБ России и отвечающих требованиям ГОСТ. Еще один вариант – хранить данные в защищенном облаке, если это не запрещают внутренние регламенты заказчика. Наконец, можно использовать шифрованную почту, но она имеет свою специфику. В частности, невозможно отследить цепочку переписки в браузере, что не всегда бывает удобно. Кроме того, важно соблюдать общие требования и рекомендации ФСТЭК России по обеспечению безопасности удаленной работы для своих сотрудников, обозначенные в Письме от 20 марта 2020 г. Вот некоторые из них:- Ни в каком виде не допускать удаленное взаимодействие с сегментом АСУ ТП.

- Выделить сотрудникам устройства, снабдив их антивирусными средствами и обеспечив идентификацию MAC-адресов на серверах объектов КИИ.

- Реализовать доступ по методу «белого списка» и только через VPN-соединение.

- Определить перечень томов, программ, файлов, каталогов, к которым возможен доступ, и назначить пользователям минимально необходимые права.

- Обеспечить двухфакторную аутентификацию.

- Сформировать для работников отдельный домен, который управляется с сервера.

- Присвоить каждому устройству сетевое доменное имя.

- Обеспечить мониторинг безопасности объектов КИИ и вести журнал регистрации действий сотрудников.

- Предусмотреть функцию блокировки сеанса удаленного доступа, если пользователь неактивен.

Максим Прохоров, специалист по защите критической инфраструктуры компании Softline

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru