Краудсорсинг в кибербезопасности. Как сообщество превращает обработку киберинцидентов в систему научного знания

Обработка сложных атак – сама по себе тема не простая, поэтому для начала, в качестве опорного сигнала, представим процесс детектирования в виде максимально упрощенной схемы.

На вход нашего процесса поступают сведения о событиях и состоянии внутренних систем (внутренние данные), а также представления об атаках сверху до низу пирамиды боли (The Pyramid of Pain) – от хэшей до техник, тактик и процедур. Чем отчетливее наши представления о каждом из аспектов атаки и чем детальнее представлены наши события и информация о состоянии систем, тем совершеннее процесс детектирования. Такое представление довольно условно, однако основные моменты оно отражает верно. Дальше каждая организация или компания выбирает для себя, как будет формироваться этот самый входящий поток c представлением об атаках: передает она данный процесс в коммерческий SOC или формирует свою внутреннюю компетенцию. В итоге, в силу тех или иных причин, мы приходим к ситуации, что эта самая экспертиза об атаках нам нужна. Обработку индикаторов компрометации (Indicators of compromise, IoCs) мы рассматривать не будем (это большая тема, достойная отдельной статьи), а вот на техниках и тактиках злоумышленников (Tactics, Techniques and Procedures, TTPs) остановимся подробнее. Каждый, кто хоть раз пытался сформулировать у себя представление о ландшафте угроз, инструментах атакующего, способах детектирования, а также о поиске артефактов атак, неизменно натыкался на бездну блогов и статей, отчетов, конференций, курсов, форумов, и, конечно, на Twitter-аккаунты. Сначала 100, потом 200, потом 500 – бесконечный поток ленты, которой нет конца. Без организованного знания, без структуры учета все эти материалы невероятно трудно освоить, тем более, применить в работе. Справиться со всей этой информацией помогает база знаний MITRE ATT&CK. Принципиальное отличие этой методики моделирования в том, что данные находятся внутри методики, да и сама она в целом ориентирована на коллективную работу, а значит, на машиночитаемый формат. GitHab репозиторий содержит тут не только структурированные материалы о всех техниках и тактиках, но и python-библиотеки для работы с ними, а также модель данных для аналитики информации о субъектах и объектах инцидентов информационной безопасности, а также множество других проектов, основная цель которых – максимально упростить жизнь киберсообществу и вовлечь его членов в коллективную работу по созданию и улучшению контента. Такой подход способствовал появлению вокруг ATT&CK множества проектов с открытым исходным кодом, разрабатываемых как самой MITRE, так и отдельными энтузиастами и коллективами. Это происходит благодаря тому, что все разговаривают на одном общем языке – языке ATT&CK framework. А значит, каждый (исследователь новых атак, создатель средств защиты, сотрудник Red\Blue\Purple команды или их руководитель) понимает, о чем идет речь, когда видит привычные идентификаторы TTP. А если этого языка членам сообщества по каким-по причинам не хватает, они вместе придумывают в нем новые слова и грамматические конструкции. Таким образом, у участников сообщества:

- появляется возможность организованного учета полученных знаний;

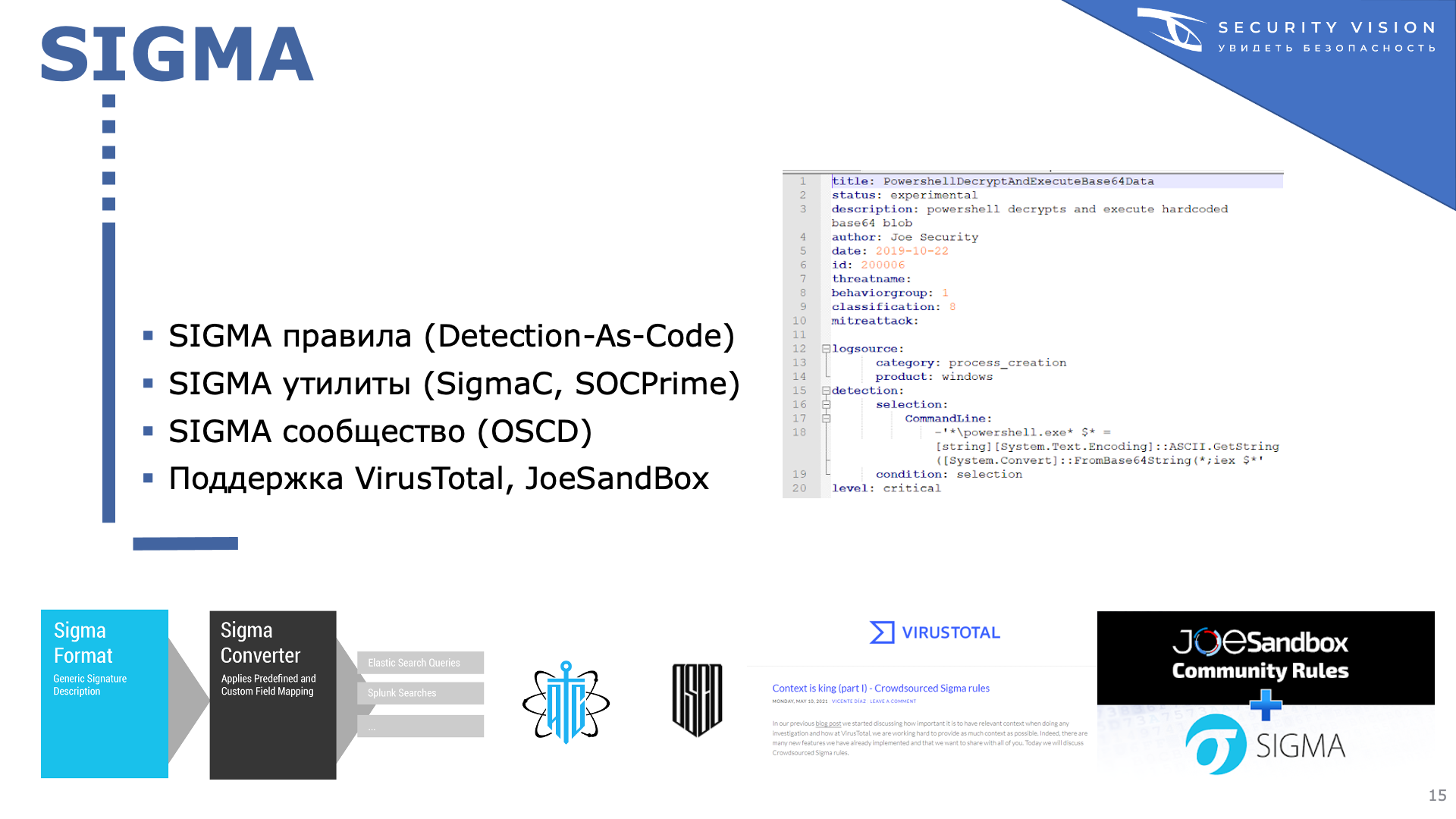

- экспертиза аналитиков обретает исполняемый формат (то есть идеи по детектированию теперь описываются в YAML-документах, что сильно упрощает их применение другими специалистами, а также упрощает и понимание механизмов их работы для последующей адаптации и улучшения);

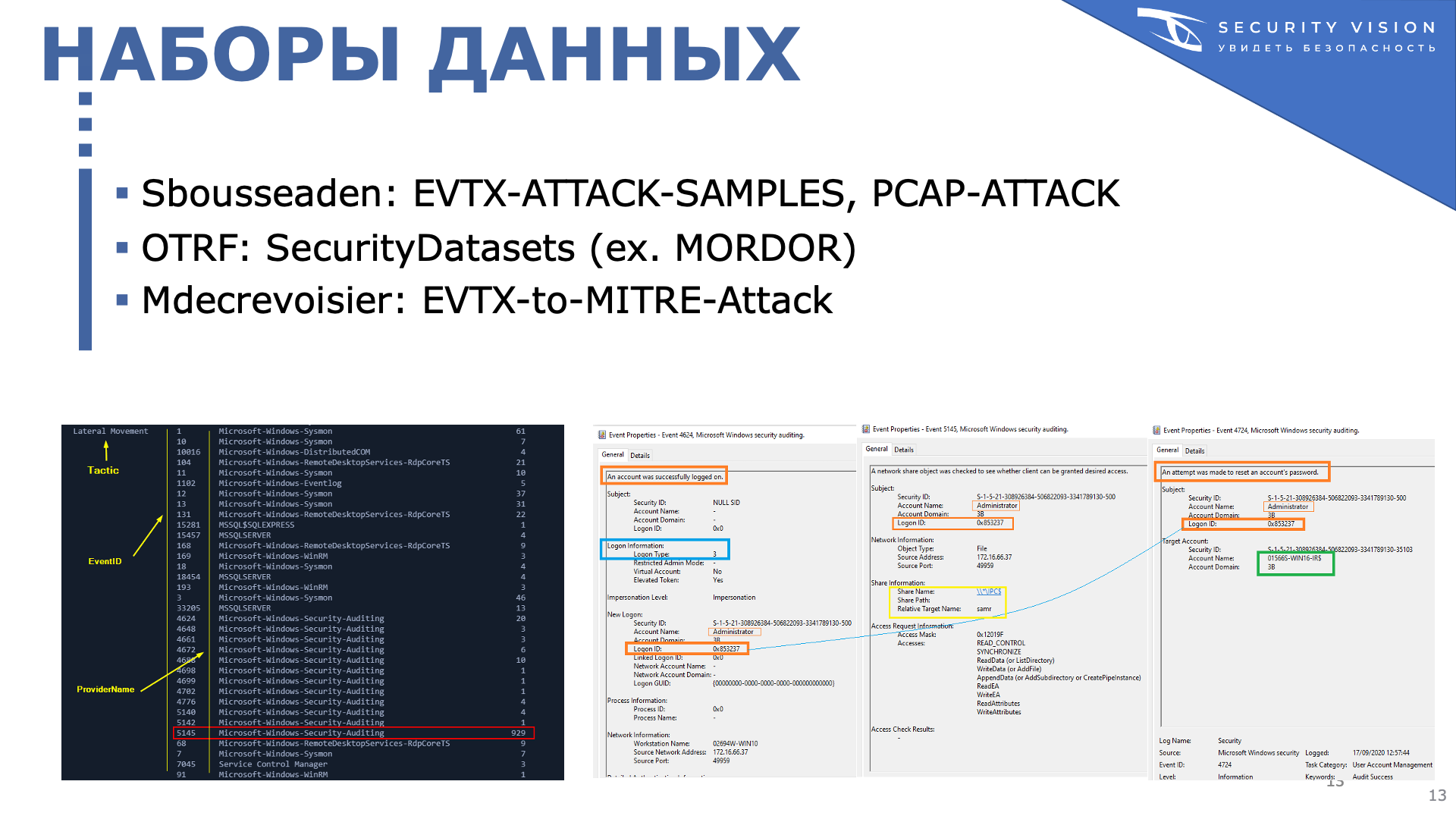

- полученные результаты становятся воспроизводимыми, так как аналитики опираются не на умозрительные гипотезы, а на конкретные наборы данных и инструменты, запускаемые в контролируемом окружении;

- даже самые сложные математические инструменты (вроде анализа больших объемов данных, кластеров и нейронных сетей) могут быть использованы другими членами сообщества без особого труда;

- и наконец, общий язык написания правил позволяет при смене вендоров средств защиты конвертировать накопленный опыт, а Threat Hunting гипотезы проверять через единый инструментарий, обращаясь к SIEM-системе лишь как к Data Lake.

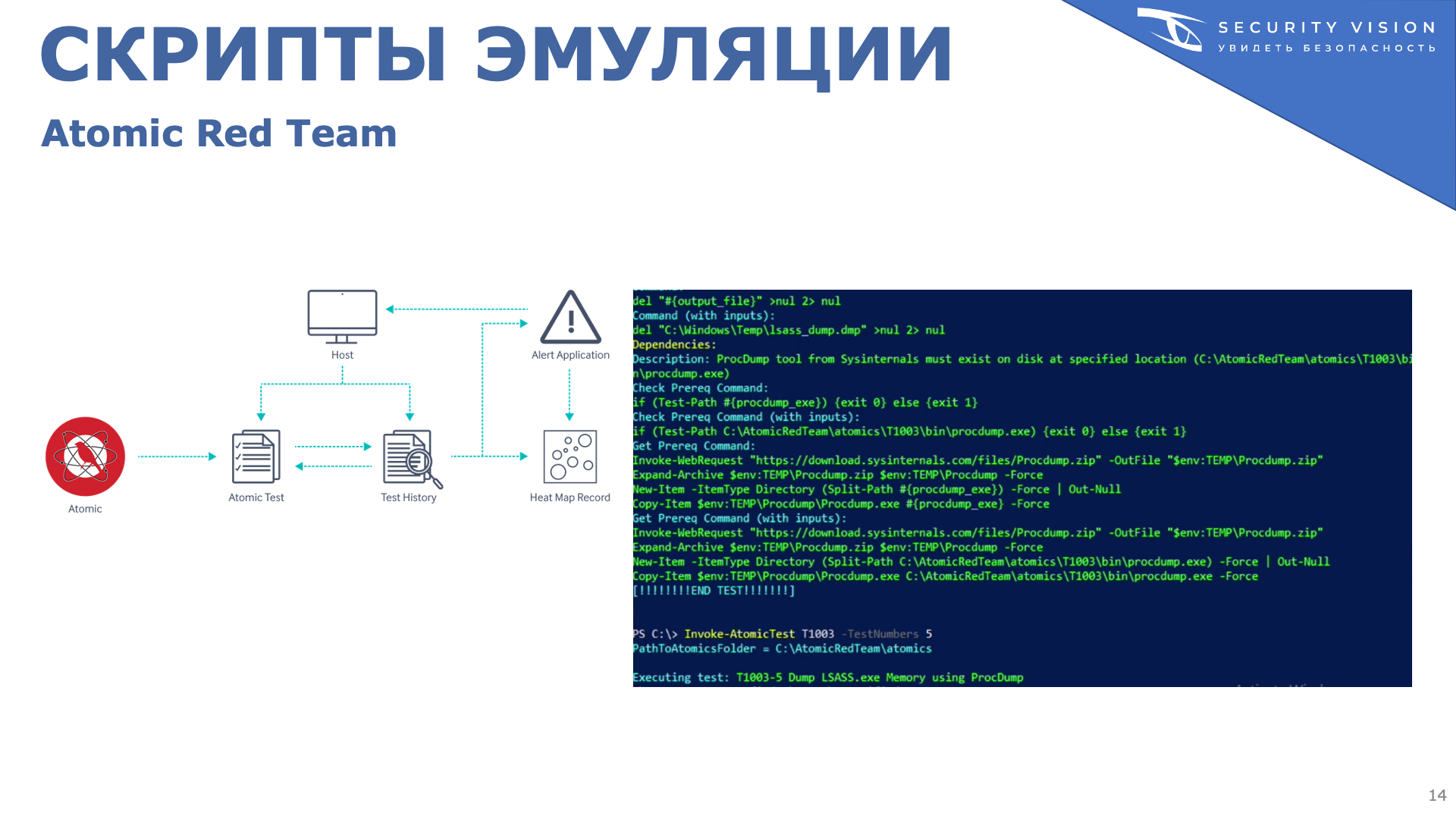

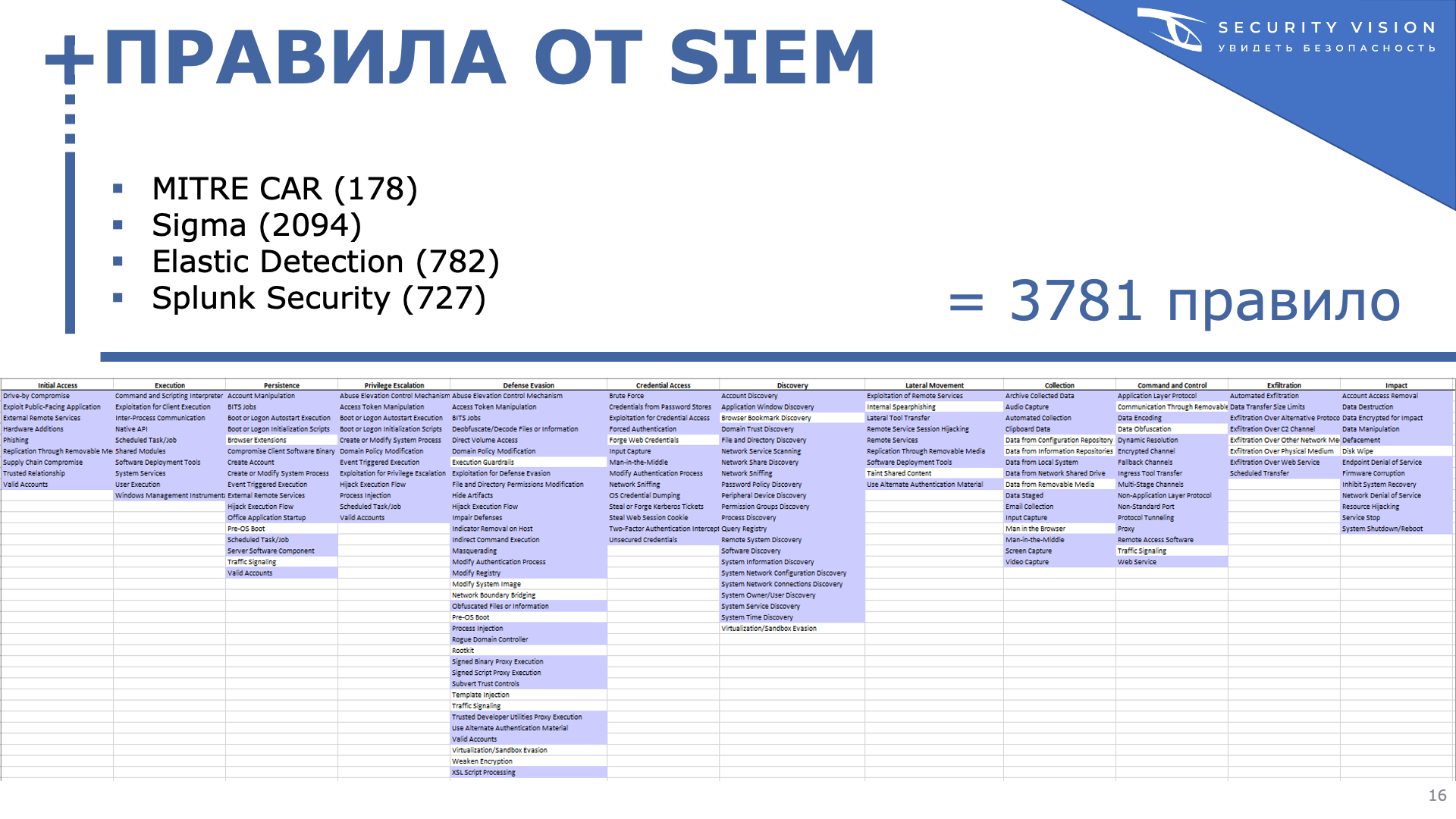

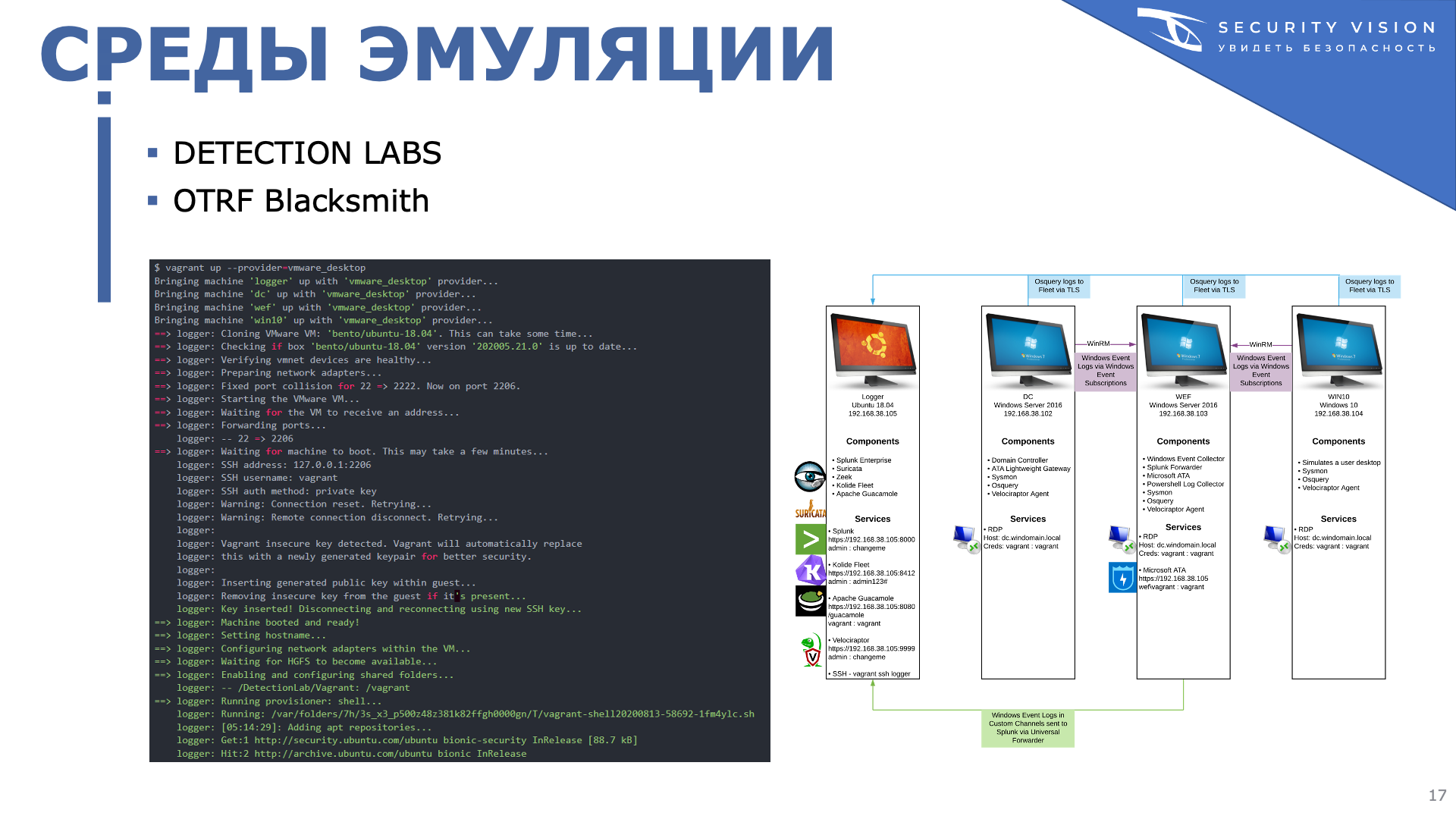

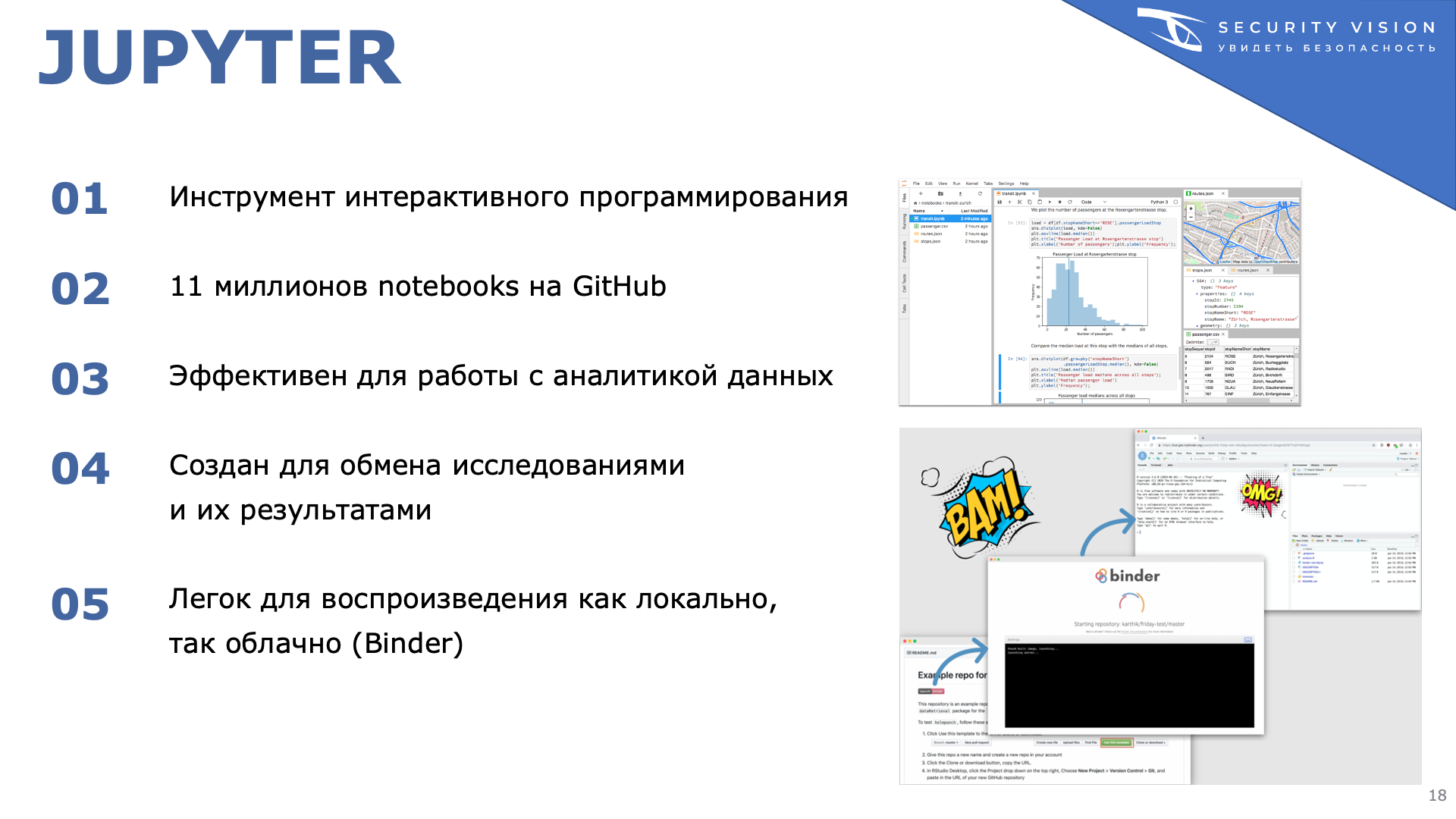

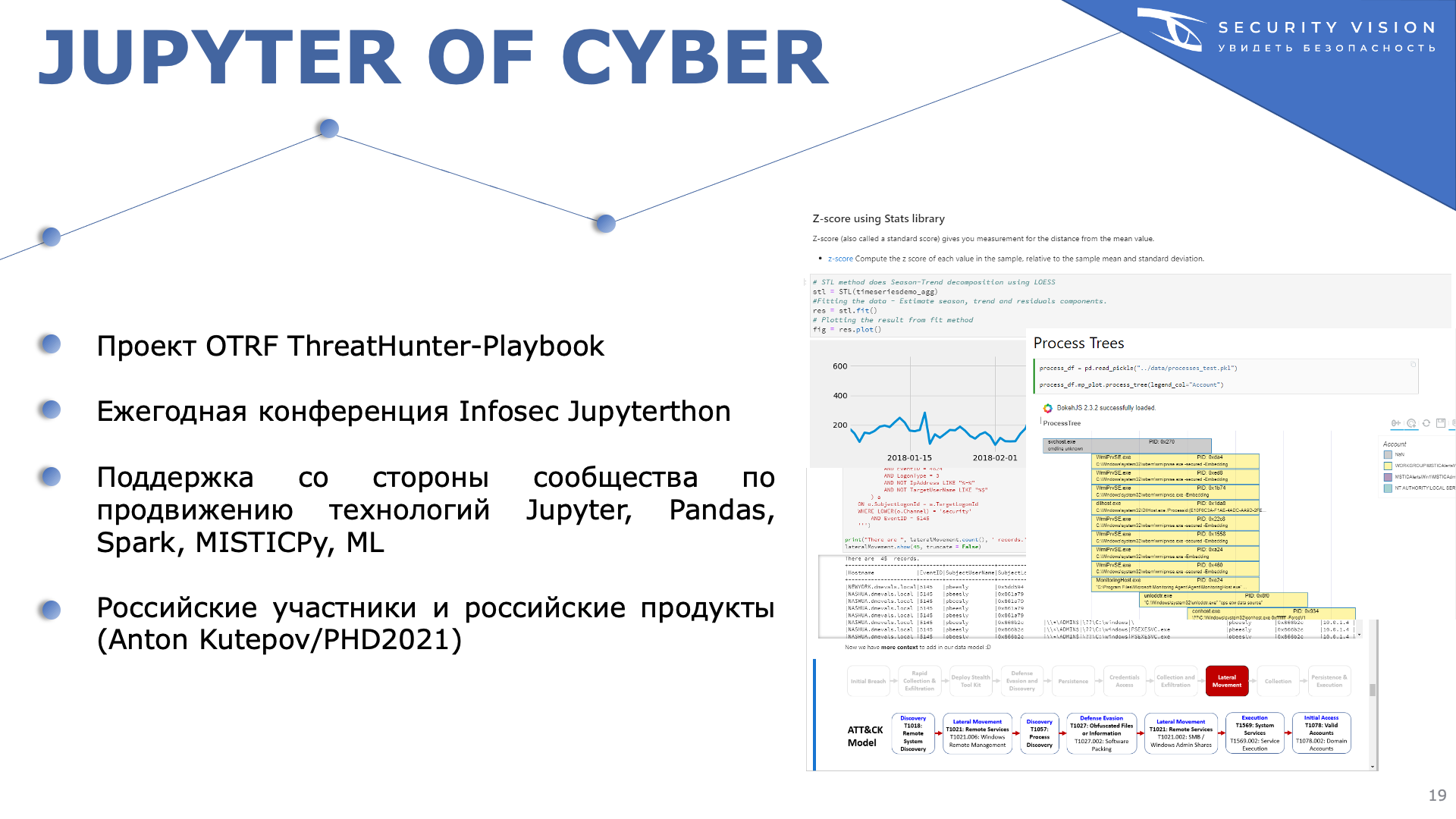

В результате написанные сообществом правила детектирования стали широко использоваться по всему миру, в том числе в таких общепризнанных инструментах как Virustotal, JoeSandBox и других онлайн-инструментах анализа вредоносных объектов. Сам подход к тому, что правило уже в своей структуре содержит референс на исследования, на основании которого оно было сделано, а также требуемые данные и возможные ложноположительные срабатывания, частично закрывает то, что называется в литературе Alerting and Detection Strategies (ADS), то есть расширенный фенотип инцидента, дающий аналитику наиболее детальное понимание контекста происходящего. Я не обещаю, что Ваша текущая инфраструктура из коробки будет успешно работать с SIGMA, и уж точно не скажу, что этот инструмент станет полноценной заменой существующим правилам корреляции с join функциями, тайм-фреймами и ActiveList-ами. Утверждаю лишь то, что собранный в этих правилах опыт специалистов по информационной безопасности безусловно в каком-то формате стоит использовать. К активности по публикации правил детектирования подключились и производители ряда SIEM-систем, что в результате, хоть и номинально, позволило покрыть детектами порядка 85% от общего числа техник, имеющихся на момент 9-й ревизии фреймворка. Двигаемся дальше. Мой личный фаворит в списке проектов - Среды эмуляции. Знаете, что нужно сделать, чтобы поднять виртуальную инфраструктуру – с настроенным доменом, коллектором событий, SIEM-системой, настроенными кастомными подписками Event Forwarding, Sysmon, Suricata, Velociraptor, Microsoft АТА, – и развернуть там же Security Datasets и Atomic Tests, о которых рассказывалось выше? Ответ может показаться необычным: нужно всего лишь выполнить «git clone» проекта, далее «vagrant up» и просто пойти на обед. По возвращении – все уже настроено. Добавляете свои системы и сценарии – система с легкостью масштабируется под любые исследования. И последняя технология, о которой нужно знать в данном контексте – Jupyter. Jupyter – это интерактивная среда разработки, в которой код соседствует с текстовыми и графическими пояснениями, результаты выполнения всего кода или его части можно увидеть сразу, а итоговый файл представляет из себя так называемый ноутбук (notebook), которым легко поделиться с коллегами или сообществом, обмениваясь как имеющимися результатами анализа данных, так и интерпретирующей исследование пояснительной информацией. Этот инструмент широко используется дата-аналитиками по всему миру – от предсказаний-пожеланий пользователей на стриминговых платформах до анализа результатов голосования или спутниковой интерференции. В результате мы получаем готовое исследование, интерпретирующее интересующий нас набор входных данных (публичных или наших собственных) и выдающее результаты своих вычислений на их основе. Весьма интересной для начинающих аналитиков станет кнопка binder прямо на странице github репозиториев подобных Jupyter ноутбуков. Один клик, несколько секунд ожидания, и сценарий бесплатно доступен для полнофункциональной работы в облачной контейнерной инфраструктуре. Экосистема разработчиков Jupyter ноутбуков огромна, публичные источники содержат уже более двух миллионов подобного рода сценариев анализа данных. Несколько проектов киберсообщества посвящены обмену такими ноутбуками, призванными облегчить детектирование вредоносной активности на основании событий журналов безопасности и другой телеметрии инфраструктуры. Для аналитика данных анализируемое множество событий ИБ – это лишь структура данных (dataframe), созданная при помощи библиотеки pandas, которую можно проанализировать как с помощью простых, вроде JOIN-ов, различных типов событий на основании идентификаторов пользовательской сессии или цепочки запускаемых процессов, так и выстраивать сложную статистику, выявлять аномалии и закономерности при детектировании, например, обфусцированных powershell-команд или обращений Cobalt Strike Beacon.

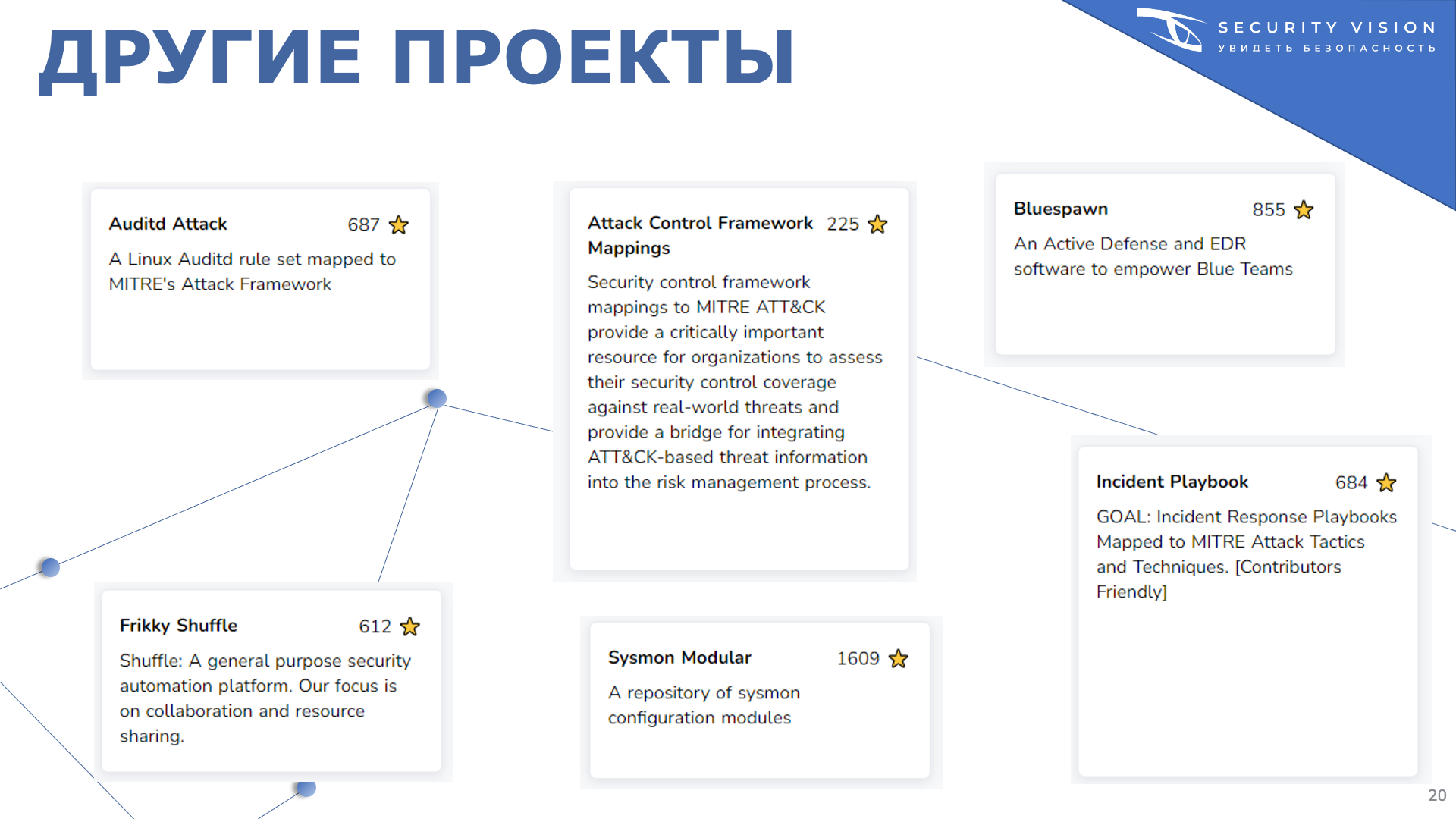

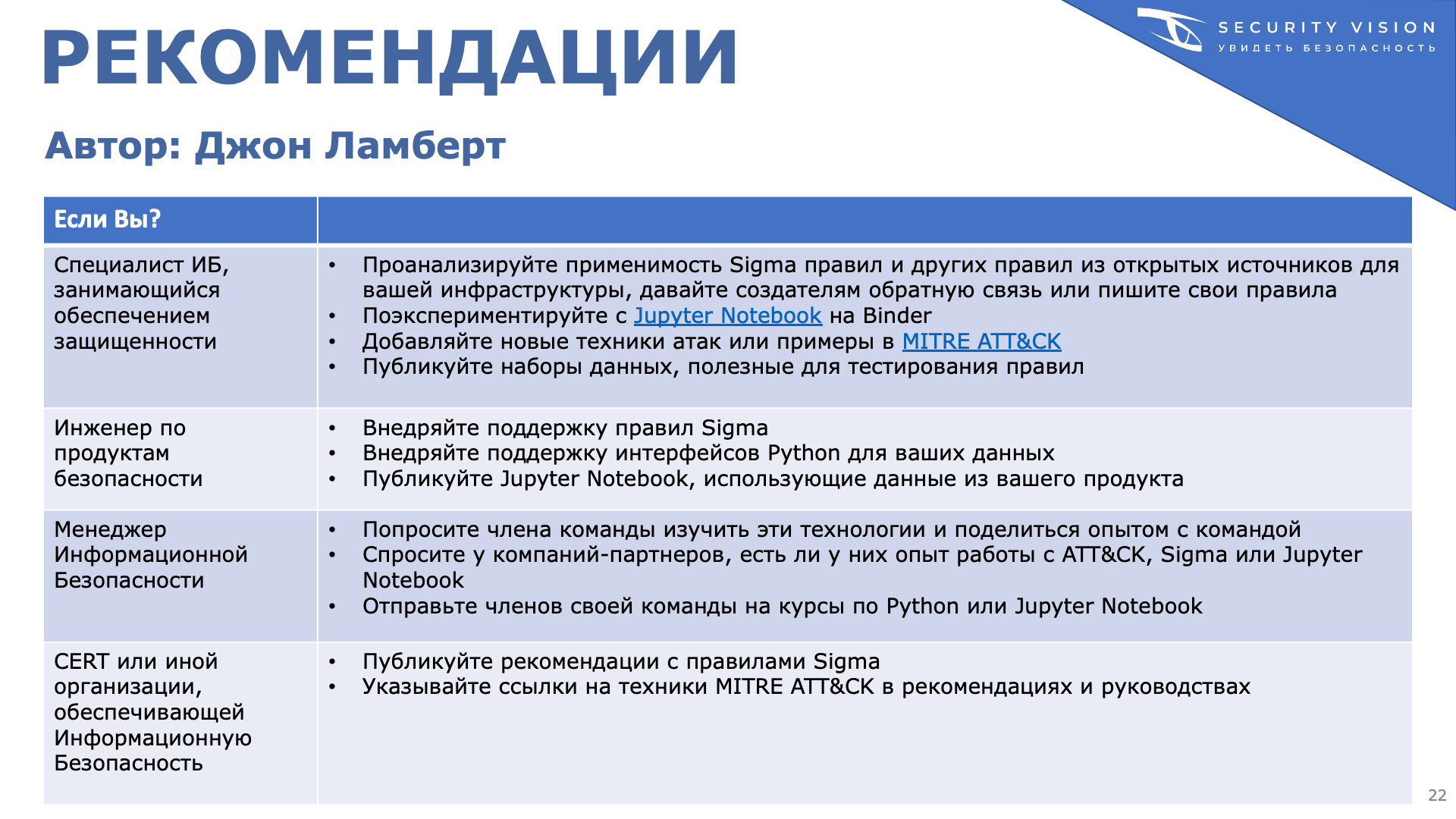

В рамках конференции Infosec Jupyterthon, проводимой уже несколько лет подряд, специалисты не только делятся собственными наработками и сценариями, но и продвигают в сообществе применяемые инструменты анализа данных, как общие для Jupyter среды, вроде pandas и spark, так и специфически «ИБ-шные» – вроде misticpy от компании Microsoft, которая позволяет подключаться к большинству существующих SIEM-решений и загружать данные из них для анализа в датафреймы. А благодаря российским участникам сообщества, у misticpy появилась поддержка и российских SIEM-систем. И это далеко не все интересные проекты вокруг MITRE экосистемы. Наберите в поисковой системе Mitre attack open source projects и точно найдете много интересного и полезного. Все это создает целую вселенную, которую Джон Ламберт, основатель Microsoft Security Engineering Center (MSEC), называет гитхабификацией в информационной безопасности, то есть процессом, когда мы все, как члены сообщества, коллективно участвуем в развитии, накапливая знания, тем самым увеличивая общую экспертизу и, как следствие, общую защищенность и киберустойчивость. Ряд рекомендаций, которые тот же Джон Ламберт дает сообществу, звучат довольно просто, но тем не менее достаточно тяжело воспринимаются представителями многих компаний.

- Осваивайте инструменты, которые доступны в сообществе, делайте эти инструменты лучше, давайте авторам обратную связь или пишите свое.

- Создавая коммерческие или некоммерческие инструменты по информационной безопасности, внедряйте в них программные интерфейсы для работы с данными.

- Делитесь с сообществом имеющейся у вас экспертизой: датасетами, правилами корреляций, сценариями воспроизведения атак и аналитическими инструментами. Публичные ревью принесут значительно больше, чем даже самая сильная внутренняя команда аналитиков.

Автор:

Данила Луцив, руководитель отдела развития Security Vision

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru