Политики информационной безопасности: первый уровень организационно-распорядительных документов системы информационной безопасности

Иерархическая структура документации по информационной безопасности

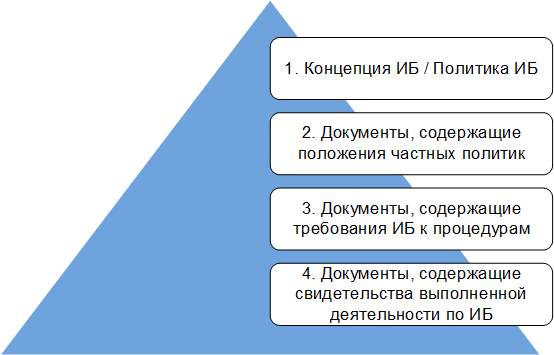

Оптимальное и контролируемое обеспечение информационной безопасности (далее – ИБ) требует наличия пакета документов, системно описывающих цели и взаимосвязи процессов по их достижению. Классически такая документация разделяется по уровням, иерархия ее построения визуально представляется в виде пирамиды, демонстрируемой на рисунке 1.

Первый уровень иерархической структуры документации по информационной безопасности

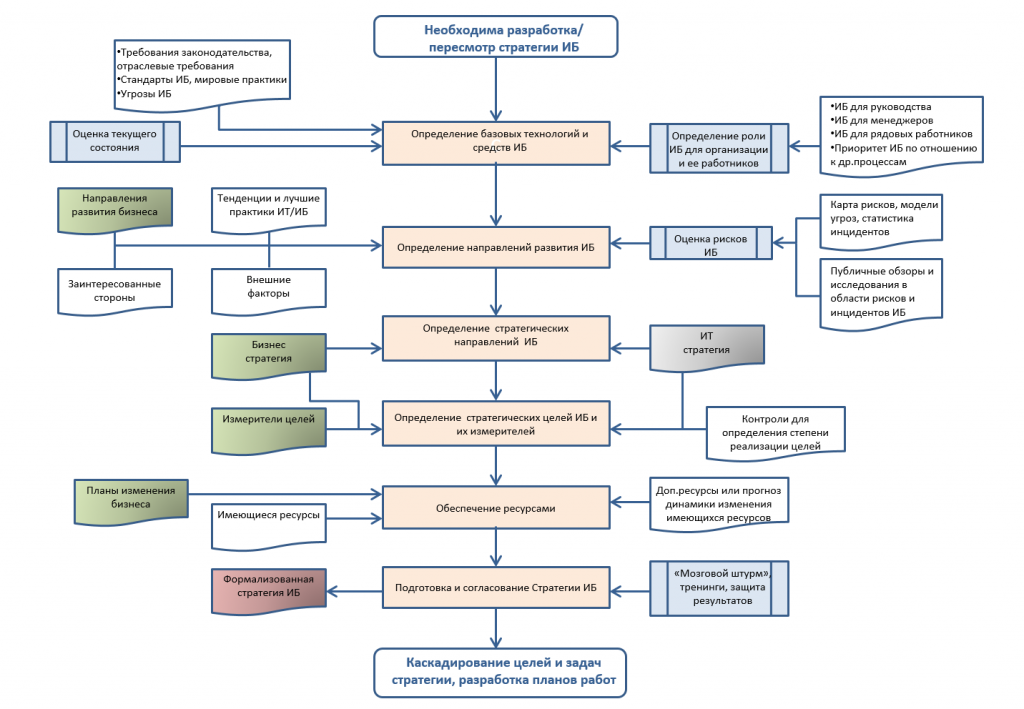

Разработка Концепции или стратегии ИБ нацелена на решение указанных проблем. Концепция / стратегия ИБ должна отражать позицию руководства организации в вопросах обеспечения ИБ и определять цели, задачи и общие принципы, в соответствии с которыми будет строиться комплексная система ИБ. Концепция или стратегия ИБ должна представлять собой высокоуровневый документ, определяющий развитие комплексной системы ИБ в организации на несколько лет вперед.

Мировой опыт

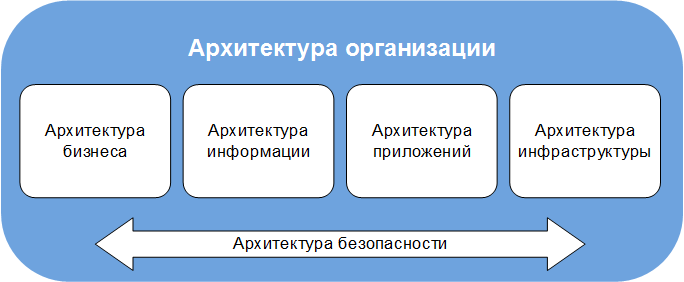

Крупные зарубежные компании рассматривают ИБ как неотъемлемое свойство архитектуры организации. Под архитектурой организации понимается набор принципов, подходов и технологий. При этом все элементы архитектуры организации должны быть пронизаны архитектурой ИБ [1]. Взаимосвязь архитектур представлена на рисунке 2.

Отечественный подход

Для крупных отечественных холдингов характерна разработка двухуровневых Концепций / стратегий развития, вызванная масштабом организации. Так, в АО «РЖД» утверждена общая стратегия развития [2] и функциональные стратегии по направлениям развития [3]. При этом вопросы обеспечения ИБ не только выделены в отдельное направление [4], но и отражены в документах по иным направлениям стратегического развития холдинга [3]. Менее крупные корпорации и организации ограничиваются либо одноуровневой концепцией ИБ [5]-[9], либо Политикой ИБ [10]-[11]. Концепция / стратегия ИБ, как и любой другой документ, может разрабатываться с различным вниманием к деталям и нуждам конкретной организации. Однако одним из основных требований, которым должны соответствовать такого рода документы, является комплексность, поскольку, если какие-либо нюансы не будут учтены в документе, то они могут быть упущены вовсе. Поэтому Концепция / стратегия ИБ должна учитывать самые различные моменты:- требования федерального законодательства, требования законодательства субъекта Российской Федерации, требования регуляторов, отраслевые требования;

- национальные федеральные и целевые программы;

- стандарты ИБ;

- угрозы ИБ, актуальные для данной организации;

- мировые практики;

- современные и перспективные тренды и т. д.

Как сделать?

Формальные требования к структуре или оформлению Концепции / стратегии ИБ отсутствуют, но по сложившейся практике Концепция / стратегия ИБ строится согласно логике «объект защиты – угрозы – меры защиты» и основывается на лучших практиках, в т. ч. мировых. В общем случае Концепция / стратегия ИБ содержит:- основные цели и задачи ИБ;

- основные принципы обеспечения ИБ;

- описание объекта защиты;

- верхнеуровневую модель угроз и нарушителя безопасности информации;

- описание общих методов обеспечения ИБ;

- принципы управления ИБ;

- описание организации работ по обеспечению ИБ (состав мероприятий);

- меры обеспечения ИБ;

- разделение ответственности и порядок взаимодействия;

- принципы оценки и контроля;

- нормативно-методическое обеспечение;

- механизм реализации Концепции / стратегии ИБ;

- ожидаемый эффект.

Иные варианты

В случаях, когда организации ограничиваются разработкой политики ИБ, следует исходить из того, что политика ИБ становится основным высокоуровневым документом организации, определяющим подходы, методики достижения целей ИБ через постановку стратегических целей, формирующим подходы к построению моделей угроз и атак, а также методики выявления, оценки и прогнозирования рисков ИБ. Наиболее полно требования к форме, содержанию и задачам политики ИБ сформированы в банковской сфере [12]-[14]. Так же можно отметить идентичность политик ИБ органов государственной власти [15]-[16] или органов здравоохранения [17]-[18], в силу серьезного централизованного ведомственного и отраслевого регулирования сферы их деятельности. Для коммерческих организаций характерна более узкая направленность политики ИБ на обеспечение безопасности персональных данных в организации [19]-[20].Это важно учесть

Наиболее существенное влияние на состав и содержание разделов политики ИБ организации оказывает актуализация законодательства Российской Федерации и Евразийского экономического союза [21]. Так, в 2006 году с целью регулирования отношений, связанных с обработкой персональных данных (далее – ПДн), были внесены изменения в законодательство Российской Федерации [22]. Мерами, направленными на обеспечение выполнения оператором обязанностей, определенных российским законодательством, предусмотрена обязательная разработка и утверждение в каждой организации политики обработки персональных данных [23]. Разработка данной политики невозможна без интеграции технических и организационных средств защиты ПДн в комплексную систему ИБ организации. Внесение отдельного состава административного правонарушения за нарушение требований о защите информации (за исключением информации, составляющей государственную тайну), установленных федеральными законами и принятыми в соответствии с ними иными нормативными правовыми актами Российской Федерации, заставило организации перейти от формального исполнения требований российского законодательства в виде утверждения типового пакета документации по ИБ к организации реальных процессов обеспечения и управления ИБ [24]. В дальнейшем были законодательно урегулированы отношения, связанные с обработкой государственного информационного ресурса в государственных информационных системах [25]. Возросшая степень автоматизации и информатизации объектов критической информационной инфраструктуры Российской Федерации привела в 2016 году к необходимости выделения вопросов обеспечения безопасности критической информационной инфраструктуры в отдельную область законодательства [26]. Выполнение требований по защите ПДн, установленных нормативными правовыми актами Российской Федерации, приводит к необходимости формирования многоуровневой экономически обоснованной комплексной системы ИБ в организации. Обеспечение безопасности ПДн у крупного оператора связи достигается:- определением угроз безопасности ПДн при их обработке в информационной системе персональных данных (далее – ИСПДн);

- применением организационных и технических мер по обеспечению безопасности ПДн при их обработке в ИСПДн, необходимых для выполнения требований к защите ПДн, исполнение которых обеспечивает установленные Правительством Российской Федерации уровни защищенности ПДн;

- применением прошедших в установленном порядке процедуру оценки соответствия средств защиты информации;

- оценкой эффективности принимаемых мер по обеспечению безопасности ПДн до ввода в эксплуатацию ИСПДн;

- учетом машинных носителей ПДн;

- обнаружением фактов несанкционированного доступа к ПДн;

- восстановлением ПДн, модифицированных или уничтоженных вследствие несанкционированного доступа к ним;

- установлением правил доступа к ПДн, обрабатываемым в ИСПДн, а также обеспечением регистрации и учета всех действий, совершаемых с ПДн в ИСПДн;

- контролем за принимаемыми мерами по обеспечению безопасности ПДн и уровнем защищенности ПДн в ИСПДн [27].

Второй уровень иерархической структуры документации по информационной безопасности

На втором уровне иерархии документации по обеспечению ИБ находятся документы, определяющие правила, требования и принципы, используемые применительно к отдельным областям ИБ, видам и технологиям деятельности организации – частные политики ИБ. Кроме того, в состав документов данного уровня рекомендуется включить стандарты технологий обеспечения ИБ организации [28]. Для обеспечения взаимодействия направлений ИБ не рекомендуется повторение одинаковых правил и (или) требований в различных частных политиках ИБ. Включение в частную политику ИБ правила и (или) требования, содержащегося в другой частной политике ИБ, целесообразно осуществлять посредством соответствующей ссылки. Частные политики ИБ формируются на основании принципов, требований и задач, определенных в Концепции / стратегии ИБ организации, с учетом детализации, уточнения и дополнительной классификации информационных активов и угроз, определения владельцев информационных активов, анализа, оценки рисков и возможных последствий реализаций угроз ИБ в границах области действия регламентируемой области ИБ или технологии.

Базовый набор частных политик ИБ

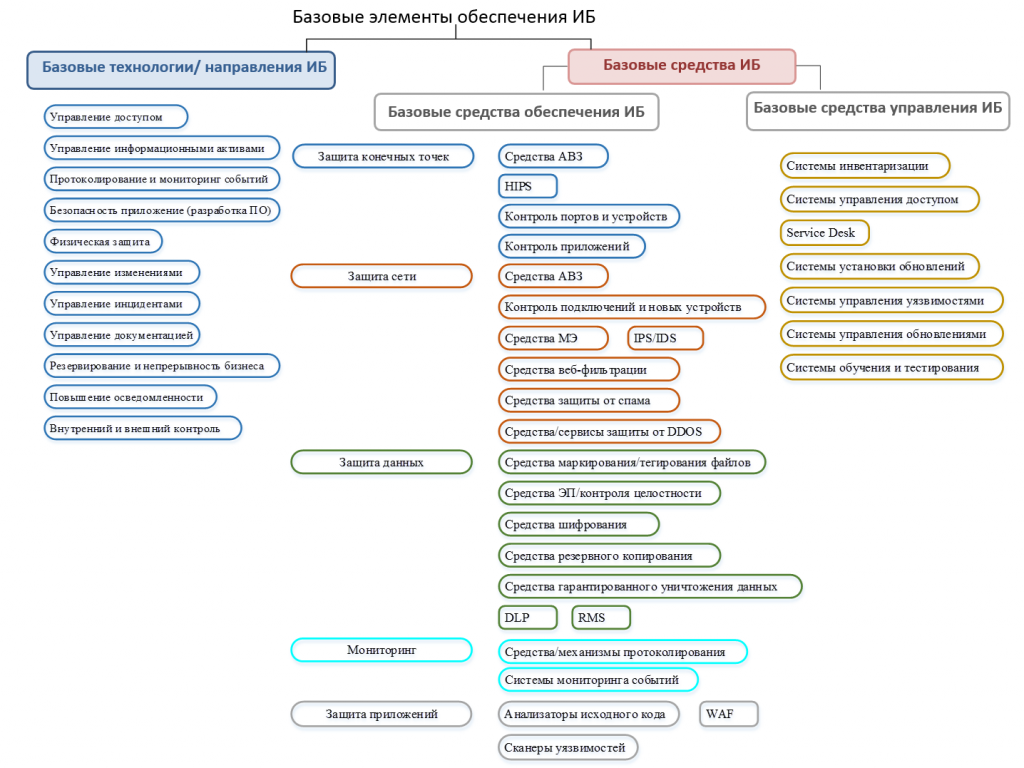

Комплектность частных политик ИБ определяется исходя из используемых в организации информационных технологий, технических и организационных мер ИБ – элементов комплексной системы ИБ. Базовый набор элементов комплексной системы ИБ приведен на рисунке 4.Проверка качества частной политики ИБ

В частные политики ИБ организации рекомендуется включать положения, определяющие:- Цели и задачи ИБ, на обеспечение которых направлена частная политика.

- Область действия политики ИБ, определение объектов (активов) защиты, уязвимостей, угроз и оценка рисков, связанных с объектами защиты.

- сведения о виде деятельности, на обеспечение ИБ которой направлено действие положений частной политики; о совокупности информационных технологий, применяемых в рамках выполнения данного вида деятельности; об основных технологических процессах, реализующих указанные технологии.

- Определение субъектов (ролей), на которых распространяется действие документа. В качестве субъектов (ролей) могут рассматриваться как структурные подразделения организации, так и отдельные исполнители.

- Содержательную часть документа (требования и правила).

- Обязанности по обеспечению ИБ в рамках области действия частной политики ИБ, описание функций субъектов (ролей) над управляемыми объектами в рамках регламентируемых технологических процессов.

- Положения по контролю реализации частной политики ИБ.

- Ответственность за реализацию и поддержку документа.

- Условия пересмотра документа [12].

- Определение в организации ролей процесса управления инцидентами ИБ (роли по обнаружению, классификации, реагированию, анализу и расследованию инцидентов ИБ).

- Описание процедур процесса управления инцидентами, включающих:

- процедуры обнаружения инцидентов ИБ;

- процедуры информирования об инцидентах причастных лиц / организаций;

- процедуры классификации инцидентов и оценки ущерба, нанесенного инцидентом ИБ;

- процедуры реагирования на инцидент;

- процедуры анализа инцидентов ИБ (в т. ч. определение источников и причин возникновения инцидентов, оценка их последствий) и оценки результатов реагирования на инциденты ИБ (при необходимости с участием внешних экспертов в области ИБ).

- Назначение в организации ответственных за выполнение ролей процесса управления инцидентами ИБ (роли по обнаружению, классификации, реагированию, анализу и расследованию инцидентов ИБ).

- Описание процедур хранени и распространения информации об инцидентах ИБ, практиках анализа инцидентов ИБ и результатах реагирования на инциденты ИБ.

- Описание процедуры ознакомления работников организации о порядке действий при обнаружении нетипичных событий, связанных с ИБ, и порядке информирования о данных событиях.

- Описание процедур регистрации и контроля действий работников организации при обнаружении нетипичных событий ИБ, и порядок информирования о данных событиях.

- Описание порядка планирования, принятия, фиксации и выполнения решений по выявленным инцидентам ИБ для предотвращения повторного возникновения инцидентов.

- Описание порядка осуществления контроля выполнения процедур процесса управления инцидентами ИБ.

- Описание порядка актуализации документации процесса управления инцидентами ИБ [12].

С чего начать?

Управление доступом

Управление доступом к защищаемым информационным ресурсам организации — наиболее существенная функция, реализуемая комплексной системой ИБ организации. Без реализации процесса управления доступом к информационным ресурсам организации невозможно обеспечить защиту от несанкционированного доступа к ним. Риски для информации и средств обработки информации организации, являющиеся следствием бизнес-процессов, в которых участвуют сторонние организации, необходимо определять и реализовывать соответствующие меры и средства контроля и управления прежде, чем будет предоставлен доступ [29]. При необходимости разрешения доступа сторонней организации к средствам обработки информации или к защищаемым информационным ресурсам организации следует проводить оценку рисков ИБ для актуализации существующих мер контроля и управления ИБ в организации. Доступ сторонних организаций к защищаемым информационным ресурсам организации не должен предоставляться до реализации соответствующих мер и до подписания соглашения, определяющего сроки и условия подключения или доступа к защищаемым информационным ресурсам. Необходимо предусмотреть осведомленность сторонних организаций об исполнении надлежащим образом требований ИБ, а также убедиться в юридическом закреплении ответственности и обязательств сторонних организаций в отношении доступа, обработки, передачи или иных действий с защищаемыми информационными ресурсами организации. Если управление ИБ осуществляется в рамках договоров аутсорсинга, то в договорах должно быть оговорено, каким образом третья сторона будет гарантировать поддержание адекватного уровня ИБ организации, определенный оценкой риска, а также адаптацию к выявленным рискам и изменениям рисков. Некоторые из различий между аутсорсингом и другими формами обеспечения услуг третьими сторонами включают в себя вопросы ответственности, планирование переходного периода и возможного срыва операций в течение данного периода, планирование мероприятий на случай непредвиденных ситуаций и тщательность проверок, а также сбор и управление информацией по инцидентам ИБ. Поэтому важно, чтобы организация планировала и управляла переходом к договорам аутсорсинга и применяла соответствующий процесс управления изменениями и перезаключения договоров либо окончания действия договоров. В договоре необходимо учитывать процедуры непрерывной обработки на случай, если третья сторона окажется неспособной поставлять свои услуги, для предотвращения какой-либо задержки по организации замены услуг.Управление инцидентами ИБ

Одним из важных процессов в комплексной системе ИБ организации является процесс управления инцидентами ИБ. Наличие корректной политики управления инцидентами ИБ и функционирующий на ее основе процесс управления инцидентами ИБ позволяют поддерживать комплексную систему ИБ в актуальном состоянии (проводить мероприятия по совершенствованию комплексной системы ИБ), корректируя как набор мероприятий по обеспечению ИБ, так и внося изменения в планирование мероприятий ИБ в организации. Основными целями процесса управления инцидентами ИБ являются минимизация потерь организации, вызванных инцидентами ИБ, и снижение риска возникновения повторных инцидентов ИБ за счет обеспечения оперативности выявления инцидентов ИБ и реализации эффективного управления разрешением инцидентов ИБ. Выявление событий ИБ в масштабе реального времени и их правильная классификация как инцидентов ИБ позволяет организации существенно снизить материальные и репутационные потери от компьютерных атак, а также понизить издержки от «ложных срабатываний» комплексной системы ИБ. Оптимизируется состав сил и средств организации, назначаемых на ликвидацию последствий инцидентов ИБ. К основным задачам процесса управления инцидентами ИБ относятся:- быстрое обнаружение инцидентов ИБ;

- обеспечение эффективного разрешения инцидентов ИБ;

- координация реагирования на инциденты ИБ и информирование в установленные нормативными документами сроки заинтересованных внешних организаций;

- минимизация нарушений порядка работы и повреждения данных ИС организации, восстановление в кратчайшие сроки работоспособности информационных систем организации при их нарушении в результате инцидента ИБ;

- обеспечение получения достоверной и полной информации о нарушениях ИБ в организации;

- обеспечение сохранности и целостности доказательств возникновения инцидента ИБ, создание условий для накопления и хранения точной информации об имевших место инцидентах ИБ, о рекомендациях;

- обучение персонала организации действиям по обнаружению, устранению последствий и предотвращению инцидентов ИБ.

- четкое определение ролей и ответственности всех специалистов за качественное и своевременное обнаружение и реагирование на инциденты ИБ;

- оперативная информация для мониторинга эффективности принимаемых защитных мер;

- прозрачность контроля эффективности работы сотрудников структурных подразделений;

- повышение качества взаимодействия специалистов в смежных ИТ- и бизнес-подразделениях;

- превентивное определение мер по улучшению состояния ИБ.

Заключение

Информационная безопасность остается сегодня важнейшим элементом развития цифровой экономики Российской Федерации. Расширение электронного взаимодействия участников рынка и масштабное использование новых информационных технологий невозможно без глубокой интеграции культуры информационной безопасности во все сферы деятельности коммерческих организаций и государственных структур страны. Политики ИБ, будучи наиболее эффективным инструментом по повышению в организациях культуры информационной безопасности, остаются значимым фактором и в современных условиях. Более того, с усилением «цифровизации» процессов экономической деятельности и государственного управления в Российской Федерации роль политик ИБ будет только возрастать. Используемые источники: [1] Информационный бюллетень «Архитектура и стратегия информационной безопасности Cisco».

[2] Стратегии развития холдинга «РЖД» на период до 2030 года, утвержденная советом директоров ОАО «РЖД» от 23 декабря 2013 г. № 19.

[3] Стратегия научно-технологического развития холдинга «РЖД» на период до 2025 года и на перспективу до 2030 года (Белая книга).

[4] Концепция по обеспечению кибербезопасности ОАО «РЖД.

[5] Концепция обеспечения информационной безопасности ЗАО «Страховая компания «Диана».

[6] Концепция информационной безопасности информационных систем персональных данных администрации Шемуршинского района.

[7] Концепция информационной безопасности информационных систем персональных данных ГАОУ СПО «Республиканский базовый медицинский колледж имени Э.Р. Раднаева».

[8] Концепция информационной безопасности информационных систем Министерства социальной, семейной и демографической политики Удмуртской Республики.

[9] Концепция информационной безопасности информационных систем персональных данных ООО «АТЭКС ПЛЮС».

[10] Политика информационной безопасности ФГБУ «ПИЯФ» НИЦ «Курчатовский институт».

[11] Политика информационной безопасности ГПОАУ ЯО «Ярославского педагогического колледжа».

[12] СТО БР ИББС-1.0-2014 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения».

[13] РС БР ИББС-2.0-2007 «Методические рекомендации по документации в области обеспечения информационной безопасности в соответствии с требованиями СТО БР ИББС-1.0».

[14] СТО БР ИББС-1.2-2014 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Методика оценки соответствия информационной безопасности организаций банковской системы Российской Федерации требованиям СТО БР ИББС-1.0-2014».

[15] Политика информационной безопасности комитета Ставропольского края по делам архивов.

[16] Политика информационной безопасности при работе с персональными данными в администрации Нефтекумского городского округа Ставропольского края.

[17] Политика информационной безопасности в ГАУЗ «СП №8».

[18] Политика информационной безопасности информационных систем персональных данных ГУЗ «Поликлиника №5».

[19] Политика Torex в области информационной безопасности.

[20] Политика информационной безопасности ООО «Юсодент».

[21] Соглашение о порядке защиты конфиденциальной информации и ответственности за ее разглашение при осуществлении Евразийской экономической комиссией полномочий по контролю за соблюдением единых правил конкуренции.

[22] Федеральный закон от 27.07.2006 № 152-ФЗ «О персональных данных».

[23] Постановление Правительства Российской Федерации от 01.11.2012 № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных».

[24] «Кодекс Российской Федерации об административных правонарушениях» от 30.12.2001 № 195-ФЗ.

[25] Федеральный закон от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации».

[26] Федеральный закон от 26.07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации».

[27] Политика «Обработка персональных данных в ПАО «МТС» ПТ-010-3.

[28] ГОСТ Р ИСО/МЭК 27002-2012 Информационная технология (ИТ). Методы и средства обеспечения безопасности. Свод норм и правил менеджмента информационной безопасности.

[29] «План мероприятий по направлению «Информационная безопасность» программы «Цифровая экономика Российской Федерации» (утв. Правительственной комиссией по использованию информационных технологий для улучшения качества жизни и условий ведения предпринимательской деятельности (протокол от 18.12.2017 № 2).

Автор:

Валерий Комаров, специалист по защите информации, отдел методологии ИБ, Управление ИБ, ДИТ города Москвы.

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru