Управление инцидентами и событиями информационной безопасности

Введение

Практики построения процесса управления инцидентами и событиями ИБ будут рассмотрены в разрезе международных стандартов и Методических рекомендаций по созданию ведомственных и корпоративных центров государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации (далее – Методические рекомендации ГосСОПКА).

Этапы управления инцидентами и событиями ИБ

Снижение потенциальных рисков нарушения доступности, целостности и конфиденциальности информационных ресурсов вследствие инцидентов ИБ может быть достигнуто путем их своевременного обнаружения в комплексе с реагированием. Более того, реагирование на инциденты ИБ – часто менее дорогостоящее и более эффективное средство, чем их расследование, так как возникший инцидент ИБ может привести к сбою работоспособности систем, сервисов, сетей, и, как следствие, к длительной недоступности критичных бизнес-процессов, потере / модификации передаваемой или хранимой информации без возможности ее восстановления, репутационным рискам владельца информационных ресурсов и контрагентов. Практический подход к построению эталонного процесса подробно описан в международных стандартах:

- ISO/IEC 27001:2005 Information security management system. Requirements – стандарт, который содержит как рекомендации по построению, внедрению, использованию и поддержке системы менеджмента ИБ в целом, так и подходы к управлению инцидентами ИБ.

- NIST SP 800-61 Computer security incident handling guide – полноценное руководство по обработке инцидентов ИБ, которое описывает различные подходы к реагированию на инциденты и их обработке.

- CMU/SEI-2004-TR-015 Defining incident management processes for CISRT – документ для оценки эффективности работы подразделения CISRT (Critical Incident Stress Response Team), обеспечивающего предотвращение, обработку и реагирование на инциденты ИБ.

- ISO/IEC TR 18044:2004 Information security incident management –документ устанавливает рекомендации к менеджменту инцидентов ИБ в отношении планирования, эксплуатации, анализа и улучшения процесса.

- NIST SP 800-83 Guide to Malware Incident Prevention and Handling – руководство по предотвращению и обработке инцидентов, связанных с заражением рабочих станций и ноутбуков вредоносным программным обеспечением.

- NIST SP 800-86 Guide to Integrating Forensic Techniques into Incident Response – руководство по техникам проведения расследований в рамках реакции на выявленные инциденты.

- Национальный стандарт РФ ГОСТ Р ИСО/МЭК ТО 18044-2007 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности» подробно описывает стадии планирования, эксплуатации, анализа и улучшения системы управления инцидентами безопасности.

- Стандарт Банка России «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Сбор и анализ технических данных при реагировании на инциденты информационной безопасности при осуществлении переводов денежных средств» (СТО БР ИББС-1.3-2016) определяет необходимость выполнения организациями банковской системы Российской Федерации деятельности по выявлению инцидентов ИБ и реагированию на инциденты ИБ.

- Методические рекомендации ГосСОПКА разработаны для органов государственной власти, принявших решение о создании ведомственных центров ГосСОПКА, государственных корпораций, операторов связи и других организаций, осуществляющих лицензируемую деятельность в области защиты информации и принявших решение о создании корпоративных центров ГосСОПКА. Рекомендации разработаны Центром защиты информации и специальной связи Федеральной службы безопасности Российской Федерации в соответствии с основными положениями следующих нормативных документов:

- Указ Президента Российской Федерации от 15 января 2013 г. № 31с «О создании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации»;

- «Основные направления государственной политики в области обеспечения безопасности автоматизированных систем управления производственными и технологическими процессами критически важных объектов инфраструктуры Российской Федерации» (утв. Президентом Российской Федерации 03.02.2012 № 803);

- «Концепция государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации» (утв. Президентом Российской Федерации 12.12.2014 № К 1274).

- Обнаружение компьютерных атак.

- Анализ данных о событиях безопасности.

- Регистрация инцидентов.

- Реагирование на инциденты и ликвидация их последствий.

- Установление причин инцидентов.

- Анализ результатов устранения последствий инцидентов.

Обнаружение компьютерных атак

Целью обнаружения компьютерных атак является своевременное реагирование на связанные с ними инциденты для дальнейшего принятия мер по ликвидации последствий таких инцидентов. В ходе деятельности по обнаружению компьютерных атак реализуются следующие процессы:

- Контроль за реализацией единых правил эксплуатации средств обнаружения компьютерных атак на информационные ресурсы.

- Контроль за централизованным обновлением баз решающих правил для средств обнаружения компьютерных атак.

- Выявление ранее неизвестных компьютерных атак сетевого уровня, в том числе с применением средств анализа сетевого трафика на каналах связи.

- Выявление ранее неизвестных компьютерных атак, проводимых с использованием вредоносного программного обеспечения, в том числе с использованием методов поведенческого анализа программного обеспечения.

- Разработка решающих правил для неизвестных компьютерных атак.

Анализ данных о событиях безопасности

Целью анализа данных о событиях безопасности является выявление инцидентов ИБ, в том числе связанных с ранее неизвестными компьютерными атаками, а также инцидентов, связанных с недостаточной эффективностью принимаемых мер защиты информации. В соответствии с Методическими рекомендациями ГосСОПКА, для реализации анализа данных центры ГосСОПКА осуществляют сбор результатов работы всех средств защиты информации, используемых в соответствии с политикой безопасности, принятой в информационных системах. Это такие источники, как:

- Средства обнаружения атак и межсетевые экраны, применяемые на каналах связи, по которым осуществляется доступ к информационным ресурсам.

- Средства анализа сетевого трафика, использующие методы интеллектуального анализа данных.

- Средства обнаружения атак и межсетевых экранов, применяемые в локальных вычислительных сетях, в которых размещены компоненты информационных ресурсов.

- Средства поведенческого анализа программного обеспечения.

Регистрация инцидентов

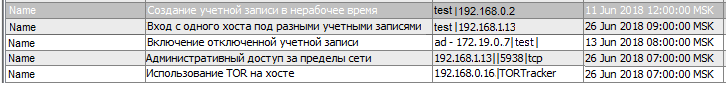

Регистрацию инцидентов рекомендуется осуществлять с использованием автоматизированных средств учета и обработки инцидентов на основе показателей, влияющих на степень негативного влияния инцидента ИБ, так как ручной процесс обработки инцидентов ИБ по мере формирования приводит к высокой ресурсоемкости кадрового состава и значительно увеличивает время реагирования на инциденты ИБ высокой критичности. Пример построения процесса регистрации инцидентов ИБ в зависимости от степени негативного влияния с использованием средств автоматизации представлен на рисунке 2:

Реагирование на инциденты и ликвидация их последствий

Организацию процесса реагирования на инциденты ИБ можно разделить на десять последовательных этапов:

- Фиксация состояния и анализ объектов информационных ресурсов, вовлеченных в инцидент.

- Координация деятельности по прекращению воздействия компьютерных атак, проведение которых вызвало возникновение инцидента.

- Фиксация и анализ сетевого трафика, циркулирующего в информационном ресурсе, вовлеченном в инцидент.

- Определение причин инцидента и его возможных последствий для информационного ресурса.

- Локализация инцидента.

- Сбор сведений для последующего установления причин инцидента.

- Планирование мер по ликвидации последствий инцидента.

- Ликвидация последствий инцидента.

- Контроль ликвидации последствий.

- Формирование рекомендаций для совершенствования нормативных документов, обеспечивающих информационную безопасность информационных ресурсов.

Установление причин инцидентов

Установление причин инцидента проводится в две стадии:

- Первичный анализ инцидента.

- Комплексный анализ инцидента.

- установление обстоятельств и возможных последствий инцидента;

- своевременное установление обстоятельств инцидента, выходящих за рамки стандартного порядка действий при инциденте данного типа.

- установление причин инцидента;

- установление фактических последствий инцидента.

Анализ результатов устранения последствий инцидентов

Инцидент признается завершенным после принятия всех мер при условии, что установление причин инцидента показало достаточность принятых мер. Анализ результатов устранения последствий инцидента включает в себя оценку следующих аспектов:

- Вред, причиненный информационному ресурсу и его владельцу в результате инцидента.

- Недостатки в обеспечении безопасности информации, не позволившие предотвратить инцидент.

- Своевременность обнаружения инцидента.

- Действия персонала при локализации инцидента и ликвидации его последствий.

- Сроки устранения последствий инцидента.

- Трудозатраты персонала и иные затраты, связанные с ликвидацией последствий.

- Вред, причиненный общественным интересам и интересам владельца информационного ресурса, в том числе связанный с нарушением конфиденциальности.

- Нормативные требования, невыполнение, недостаточная эффективность выполнения или отсутствие которых сделали инцидент возможным.

- Дополнительные меры защиты, которые не являются обязательными в соответствии с действующими нормативными документами, но которые могли бы предотвратить инцидент.

Заключение

В зависимости от деятельности организации оптимальным выбором применения могут быть как международные стандарты, так и Методические рекомендации ГосСОПКА, которые описывают достаточно полный набор мер необходимый для построения процесса управления инцидентами и событиями ИБ. Однако стоит отметить, что в общем случае в отличие от международных стандартов, в Методических рекомендациях ГосСОПКА дополнительно существуют такие процессы, как:

- Взаимодействие между центрами по вертикали иерархической структуры ГосСОПКА.

- Информирование в зоне ответственности субъекта ГосСОПКА заинтересованных лиц по вопросам обнаружения, предупреждения и ликвидации последствий компьютерных атак.

- учитывать потребности организации;

- быть максимально автоматизированной;

- выполняться непрерывно (24 часа в сутки 7 дней в неделю);

- быть применимой к организации с учетом корпоративной культуры и имеющихся ресурсов;

- отражать в виде модели реальный ландшафт угроз ИБ, актуальных для организации;

- быть прозрачной для всех заинтересованных сторон, включая руководство компании, представителей регуляторов, внешних и внутренних аудиторов.

Автор:

Владимир Дрюков, директор Центра мониторинга и реагирования на кибератаки Solar JSOC «Ростелеком-Solar».

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru