Сопровождение и эксплуатация системы информационной безопасности (часть 2)

Периодический анализ угроз безопасности информации и рисков от их реализации

Работы по анализу защищенности делятся на два основных типа по отношению к периметру корпоративной сети:

- внешнее тестирование на проникновение;

- внутреннее тестирование на проникновение.

Внешнее тестирование на проникновение

Внешнее тестирование на проникновение проводится для оценки возможности преодоления механизмов защиты информации потенциальным внешним злоумышленником и получения им несанкционированного доступа к одному или нескольким информационным активам организации, расположенным на периметре и внутри корпоративной сети. В рамках работ по внешнему тестированию на проникновение, как правило, используются следующие модели потенциального злоумышленника:- «Нарушитель с отсутствием прав в системе» – злоумышленник, действующий из сети Интернет, не имеющий логических прав в ИС организации и не обладающий сведениями о корпоративной сети и ИС организации;

- «Нарушитель с типовыми правами клиента организации» – злоумышленник, имеющий типовой набор клиентских прав доступа к сервисам, предоставляемым клиенту организации, связанным с обслуживанием физических лиц;

- «Нарушитель с типовыми правами работника» – злоумышленник, имеющий типовой набор прав работника, имеющего возможность использовать сервисы удаленной работы.

Внутреннее тестирование на проникновение

Внутреннее тестирование на проникновение позволяет оценить возможность преодоления механизмов защиты информации потенциальным внутренним злоумышленником и осуществления им несанкционированного доступа к одному или нескольким информационным активам организации, расположенным внутри корпоративной сети. Работы по внутреннему тестированию на проникновение осуществляются чаще всего с использованием модели «Нелояльный работник» (злоумышленник, имеющий типовой набор пользовательских прав доступа к основным внутренним сервисам, не входящий в подразделения, связанные с разработкой, тестированием и администрированием корпоративных информационных систем). Эта модель подходит и для имитации атаки с зараженного внутреннего узла пользователя, который не подозревает об атаке. Пример реализации атак приведен на рисунке 2.

- структурирование и анализ полученных данных с целью разработки аналитических выводов о критичности выявленных проблем информационной безопасности с оценкой масштабов ущерба от эксплуатации уязвимостей;

- разработка рекомендаций по устранению выявленных уязвимостей и недостатков ИБ в целевых системах организации; разрабатываемые рекомендации содержат информацию об организационно-технических мероприятиях, которые требуется провести заказчику для повышения уровня защищенности.

Процесс модернизации и развития СИБ

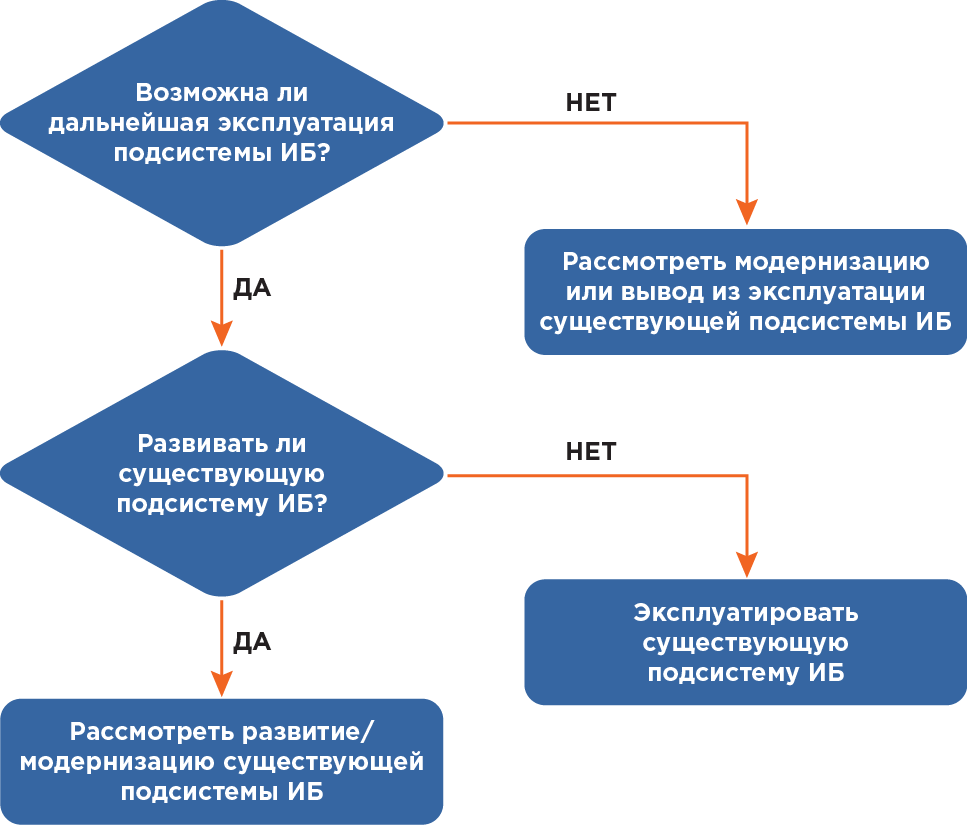

В ходе эксплуатации СИБ может быть принято решение о модернизации, развитии или выводе ее из эксплуатации (рисунок 3).

- окончанием поддержки версии (end-of-life) решений, на базе которых строится СИБ;

- необходимостью улучшений.

- аудитов ИБ;

- самооценок ИБ;

- мониторинга ИБ и контроля защитных мер;

- анализа функционирования СИБ;

- обработки инцидентов ИБ;

- выявления новых информационных активов организации или их типов;

- выявления новых угроз и уязвимостей ИБ;

- оценки рисков;

- пересмотра основных рисков ИБ;

- анализа СИБ со стороны руководства;

- анализа успешных практик в области ИБ (собственных или других организаций), а также изменений в законодательстве Российской Федерации, интересов, целей и задач организации, контрактных обязательств организации.

- архивирование информации, содержащейся в информационной системе;

- уничтожение (стирание) данных и остаточной информации с машинных носителей информации и (или) уничтожение машинных носителей информации.

Заключение

Таким образом, выстроенный и отлаженный процесс по сопровождению и эксплуатации СИБ позволяет обеспечить, с одной стороны, работоспособность и доступность компонентов системы, с другой стороны – ее эффективное функционирование в соответствии с целями и задачами организации.Авторы:

Андрей Янкин, заместитель директора ЦИБ, компания «Инфосистемы Джет»,

Ольга Елисеева, эксперт ЦИБ, компания «Инфосистемы Джет».

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru