568153

22.08.2017 компания Positive Technologies опубликовала отчет «Актуальные киберугрозы. II квартал 2017 года», в котором проанализированы современные угрозы информационной безопасности, перечислены объекты атак, а также описаны методы их проведения.

Во втором квартале 2017 года 67% компьютерных атак были совершены с целью получения финансовой выгоды. Целью 29% атак было получение данных. Кроме того, в качестве мотивов злоумышленников исследователи отмечают хактивизм (3%) и ведение кибервойны (1%).

Больше половины компьютерных атак (55%) не являлись целенаправленными и проводились в основном с помощью вредоносного программного обеспечения (ВПО).

Наибольшее число компьютерных атак за отчетный период пришлось на США и Россию. При этом 28% атак являлись масштабными и затрагивали одновременно десятки стран и сотни компаний (эпидемии WannaCry, NotPetya).

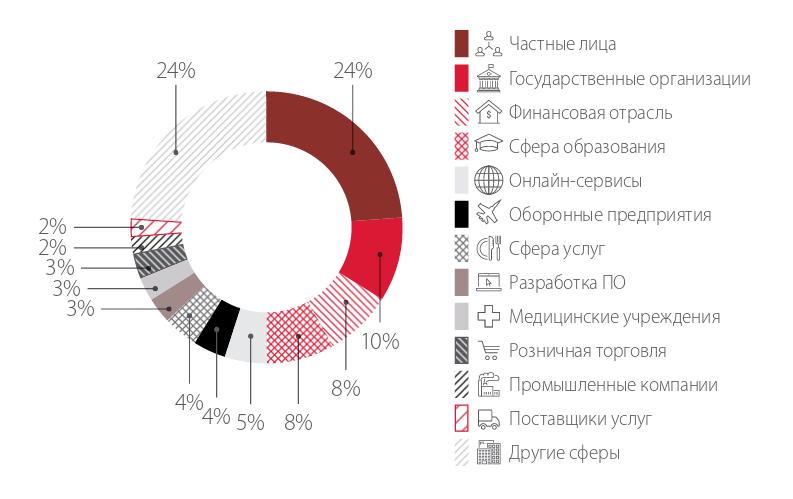

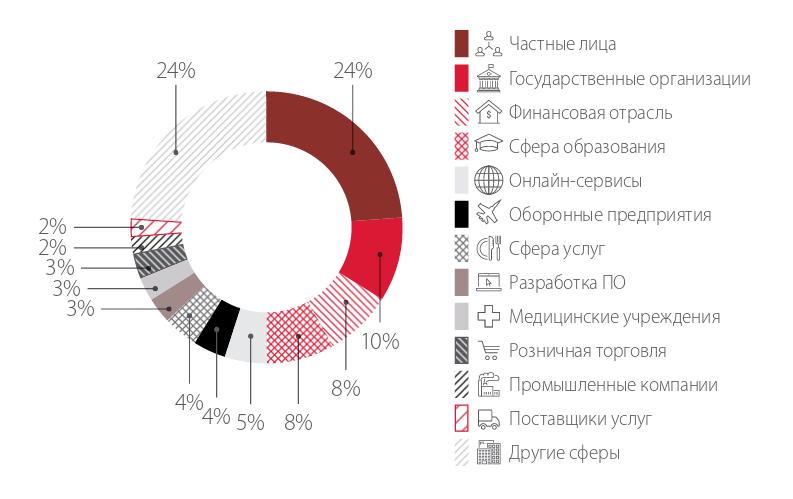

Распределение атак по отраслям представлено на диаграмме:

Как и в первом квартале, чаще всего атаки были направлены на сетевую инфраструктуру компаний, веб-ресурсы и пользователей.

В качестве методов проведения компьютерных атак злоумышленники использовали вредоносное программное обеспечение (38%), компрометацию учетных данных пользователей (16%), социальную инженерию (15%), эксплуатацию уязвимостей в программном обеспечении (14%), эксплуатацию веб-уязвимостей (10%), проведение распределенных атак типа «отказ в обслуживании» (DDoS, 4%).

В качестве тенденций в отчете отмечаются: увеличение числа случаев использования «программ-вымогателей как услуги» (ransomware as a service), появление новых сервисов по сдаче в аренду троянских программ, рост количества атак на биткойн-кошельки и биржи криптовалюты.

В отчете приведены следующие рекомендации по обеспечению информационной безопасности для организаций:

Как и в первом квартале, чаще всего атаки были направлены на сетевую инфраструктуру компаний, веб-ресурсы и пользователей.

В качестве методов проведения компьютерных атак злоумышленники использовали вредоносное программное обеспечение (38%), компрометацию учетных данных пользователей (16%), социальную инженерию (15%), эксплуатацию уязвимостей в программном обеспечении (14%), эксплуатацию веб-уязвимостей (10%), проведение распределенных атак типа «отказ в обслуживании» (DDoS, 4%).

В качестве тенденций в отчете отмечаются: увеличение числа случаев использования «программ-вымогателей как услуги» (ransomware as a service), появление новых сервисов по сдаче в аренду троянских программ, рост количества атак на биткойн-кошельки и биржи криптовалюты.

В отчете приведены следующие рекомендации по обеспечению информационной безопасности для организаций:

Как и в первом квартале, чаще всего атаки были направлены на сетевую инфраструктуру компаний, веб-ресурсы и пользователей.

В качестве методов проведения компьютерных атак злоумышленники использовали вредоносное программное обеспечение (38%), компрометацию учетных данных пользователей (16%), социальную инженерию (15%), эксплуатацию уязвимостей в программном обеспечении (14%), эксплуатацию веб-уязвимостей (10%), проведение распределенных атак типа «отказ в обслуживании» (DDoS, 4%).

В качестве тенденций в отчете отмечаются: увеличение числа случаев использования «программ-вымогателей как услуги» (ransomware as a service), появление новых сервисов по сдаче в аренду троянских программ, рост количества атак на биткойн-кошельки и биржи криптовалюты.

В отчете приведены следующие рекомендации по обеспечению информационной безопасности для организаций:

Как и в первом квартале, чаще всего атаки были направлены на сетевую инфраструктуру компаний, веб-ресурсы и пользователей.

В качестве методов проведения компьютерных атак злоумышленники использовали вредоносное программное обеспечение (38%), компрометацию учетных данных пользователей (16%), социальную инженерию (15%), эксплуатацию уязвимостей в программном обеспечении (14%), эксплуатацию веб-уязвимостей (10%), проведение распределенных атак типа «отказ в обслуживании» (DDoS, 4%).

В качестве тенденций в отчете отмечаются: увеличение числа случаев использования «программ-вымогателей как услуги» (ransomware as a service), появление новых сервисов по сдаче в аренду троянских программ, рост количества атак на биткойн-кошельки и биржи криптовалюты.

В отчете приведены следующие рекомендации по обеспечению информационной безопасности для организаций:

- Своевременно устанавливать обновления программного обеспечения.

- Использовать средства антивирусной защиты на всех устройствах.

- Контролировать появление потенциально опасных ресурсов на периметре сети.

- Регулярно создавать резервные копии систем и хранить их на выделенных серверах отдельно от сетевых сегментов рабочих систем.

- Использовать строгую парольную политику, особенно для привилегированных учетных записей.Ограничить срок использования паролей (не более 90 дней). Не хранить пароли пользователей в открытом виде.

- Использовать двухфакторную аутентификацию там, где это возможно.

- Своевременно удалять корпоративные учетные записи бывших сотрудников.

- Не хранить чувствительную информацию в открытом виде или в открытом доступе.

- Минимизировать привилегии пользователей и служб.

- Реализовать эффективную фильтрацию трафика с целью минимизации доступных внешнему злоумышленнику интерфейсов сетевых служб.

- Использовать SIEM-системы для своевременного выявления атак.

- Использовать «белые списки» программного обеспечения.

- Применять автоматизированные средства анализа защищенности и выявления уязвимостей в программном обеспечении.

- Использовать межсетевой экран уровня приложений (web application firewall).

- Повышать осведомленность пользователей и сотрудников в вопросах информационной безопасности.

- Регулярно проводить тестирование на проникновение для своевременного выявления новых векторов атак на внутреннюю инфраструктуру и оценки эффективности принятых мер по защите.

- Проводить регулярный анализ защищенности веб-приложений, включая анализ исходного кода.

- Внедрить процессы обеспечения безопасности на протяжении всего цикла жизни веб-приложения.

- Регулярно напоминать клиентам о правилах безопасной работы в интернете, объяснять методы атак злоумышленников и способы защиты от атак. Предостерегать клиентов от ввода учетных данных на подозрительных веб-ресурсах и, тем более, от сообщения такой информации по электронной почте или во время телефонного разговора. Объяснять клиентам порядок действий в случае возникновения подозрений о мошеннических действиях в отношении их данных.

- Уведомлять клиентов по различным каналам связи о событиях, связанных с информационной безопасностью (например, о попытках авторизации в системе с учетной записью клиента или совершении транзакций в интернет-банкинге).

- Использовать средства антивирусной защиты на всех устройствах.

- Своевременно обновлять используемое программное обеспечение.

- Создавать резервные копии наиболее важных файлов и хранить их на съемных носителях, не подключенных к компьютеру.

- Не переходить по недоверенным ссылкам, особенно в том случае, когда браузер предупреждает об опасности.

- С осторожностью относиться к сайтам с некорректными сертификатами и принять во внимание, что введенные на них данные могут быть перехвачены злоумышленниками.

- Проверять все вложения, полученные по электронной почте, с помощью антивирусного программного обеспечения.

- Использовать сложные пароли, состоящие из комбинаций букв, цифр и различных символов, длиной не менее 8 символов. Для создания и хранения паролей можно воспользоваться менеджером паролей (защищенным хранилищем с функциями генерации новых паролей).

- Не использовать один и тот же пароль для разных сервисов (для сайтов, электронной почты и др.). Менять все пароли хотя бы раз в полгода, а лучше — каждые два-три месяца.

- Использовать двухфакторную аутентификацию там, где это возможно, — например, для защиты электронной почты.

- Для повседневной работы в операционной системе использовать учетную запись без привилегий администратора.

- Сменить стандартные пароли для подключения к устройствам Интернета вещей (роутерам, телевизорам и пр.) из сети Интернет.

- Обновлять прошивки используемых устройств Интернета вещей сразу после выхода официальных обновлений от производителей.

- Перед установкой приложения обращать внимание на разрешения, которые оно запрашивает, и оценивать их необходимость.

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru