523242

С 2014 года широкое распространение получили случаи распределенных атак типа «отказ в обслуживании» (DDoS-атак), проводимых с использованием сайтов, построенных с помощью системы управления контентом (Content Management System, CMS) WordPress.

Такие атаки получили название «pingback», в соответствии с одноименной функцией протокола вызова удаленных процедур (Extensible Markup Language Remote Procedure Call, XML-RPC), включенной по умолчанию во всех версиях WordPress-сайтов, начиная с версии 3.5.

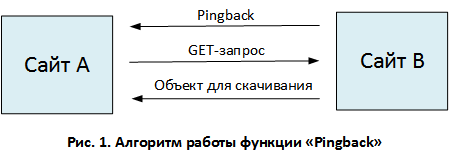

Функция «pingback» позволяет владельцам сайтов под управлением CMS WordPress отслеживать ссылки на свои материалы. Она работает следующим образом (рис. 1):

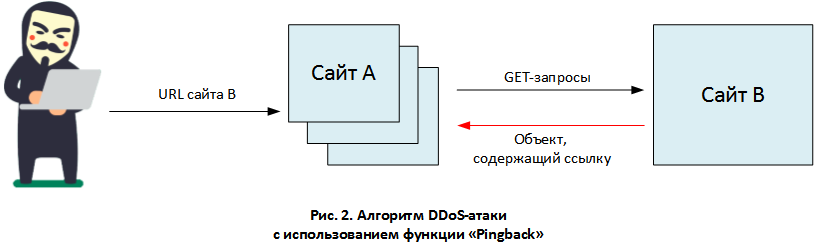

Вместе с тем легитимная функция «pingback» может использоваться злоумышленниками в качестве инструмента для проведения DDoS-атак. В данном случае злоумышленник формирует поддельное уведомление к уязвимому сайту (А) под управлением CMS WordPress, в котором сообщает о наличии ссылки на его материалы на другом сайте (В) и указывает URL-адрес последнего. Именно на данный сайт и направлена атака (рис. 2).

Функция «pingback» работает в соответствии со своим алгоритмом: формирует ответ на GET-запрос, при этом размер ответа многократно превышает размер запроса (т. к. с сайта В загружается объект целиком). В случае если злоумышленник в ходе атаки эксплуатирует уязвимости нескольких сайтов под управлением CMS WordPress, то из-за необходимости отправки значительного числа ответов большого размера ресурсы полосы пропускания канала сайта-жертвы исчерпываются и он становится недоступен. Использование уязвимости CMS WordPress в качестве инструмента проведения атак делает данный тип атаки актуальным для каждого четвертого веб-ресурса в сети Интернет (по данным компании, занимающейся анализом веб-сайтов, 25% сайтов используют CMS WordPress). По статистике, 13% DDoS-атак реализуются с помощью функции «pingback». Учитывая тот факт, что сайты, использующие CMS WordPress, имеют функцию «pingback» включенной по умолчанию, все они являются потенциально уязвимыми, т. е. могут использоваться в DDoS-атаке на другие сайты. При этом владельцы данных сайтов не подозревают, что их ресурс стал инструментом проведения атаки. При обращении владельца сайта-жертвы к провайдеру с жалобой о DDoS-атаке провайдер будет рассматривать в качестве источника атаки сайт под управлением CMS WordPress, и именно к нему будут применены меры по нейтрализации атаки, начиная от блокировки сайта провайдером и заканчивая судебным преследованием владельца данного сайта. При данном типе атак выявить реального организатора атаки затруднительно.

- сайт В уведомляет сайт А о наличии ссылки на его материалы;

- для проверки подлинности ссылки на свои материалы сайт А формирует GET-запрос в адрес сайта В;

- в ответ на данный запрос сайт B отправляет на сайт А целиком объект, содержащий ссылку.

Вместе с тем легитимная функция «pingback» может использоваться злоумышленниками в качестве инструмента для проведения DDoS-атак. В данном случае злоумышленник формирует поддельное уведомление к уязвимому сайту (А) под управлением CMS WordPress, в котором сообщает о наличии ссылки на его материалы на другом сайте (В) и указывает URL-адрес последнего. Именно на данный сайт и направлена атака (рис. 2).

Функция «pingback» работает в соответствии со своим алгоритмом: формирует ответ на GET-запрос, при этом размер ответа многократно превышает размер запроса (т. к. с сайта В загружается объект целиком). В случае если злоумышленник в ходе атаки эксплуатирует уязвимости нескольких сайтов под управлением CMS WordPress, то из-за необходимости отправки значительного числа ответов большого размера ресурсы полосы пропускания канала сайта-жертвы исчерпываются и он становится недоступен. Использование уязвимости CMS WordPress в качестве инструмента проведения атак делает данный тип атаки актуальным для каждого четвертого веб-ресурса в сети Интернет (по данным компании, занимающейся анализом веб-сайтов, 25% сайтов используют CMS WordPress). По статистике, 13% DDoS-атак реализуются с помощью функции «pingback». Учитывая тот факт, что сайты, использующие CMS WordPress, имеют функцию «pingback» включенной по умолчанию, все они являются потенциально уязвимыми, т. е. могут использоваться в DDoS-атаке на другие сайты. При этом владельцы данных сайтов не подозревают, что их ресурс стал инструментом проведения атаки. При обращении владельца сайта-жертвы к провайдеру с жалобой о DDoS-атаке провайдер будет рассматривать в качестве источника атаки сайт под управлением CMS WordPress, и именно к нему будут применены меры по нейтрализации атаки, начиная от блокировки сайта провайдером и заканчивая судебным преследованием владельца данного сайта. При данном типе атак выявить реального организатора атаки затруднительно.

Рекомендации по защите от pingback-атак

- Для успешной защиты от атак подобного типа сервер сайтов, использующих CMS WordPress, должен обладать следующими характеристиками:

- мощность и производительность сервера должны позволять вести обработку нескольких тысяч запросов в секунду;

- в настройках должны быть заблокированы pingback-запросы, поступающие от WordPress-сайтов с минимальным размером ответа.

- Для предотвращения использования потенциально уязвимых WordPress-сайтов в DDoS-атаках их владельцам рекомендуется отключить функционал XML-RPC Pingback. Для этого необходимо в файл «function.php» вставить следующий скрипт:

|

add_filter( ‘xmlrpc_methods’, function( $methods ) { unset( $methods['pingback.ping'] ); return $methods; } ); |

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru