Риск-ориентированный подход защиты объектов КИИ. Практика определения актуальных угроз АСУ ТП энергообъектов

Введение

Одними из наиболее чувствительных для экономики страны объектов критической информационной инфраструктуры (КИИ) являются объекты электро- и тепло-генерации. На примере автоматизированных систем управления технологическим процессом (АСУ ТП) таких объектов отчетливо проявляются как польза применения риск-ориентированного подхода к определению актуальных киберугроз в АСУ ТП, так и сложность его применения. Риск-ориентированный подход к определению актуальных киберугроз в АСУ ТП энергообъектов позволяет субъекту КИИ не только оптимизировать затраты и установить приоритеты тем или иным мерам защиты, но и ответить на главный вопрос – каков реальный уровень защищенности объекта. Наверное, главным мотивом применения риск-ориентированного подхода является нежелание субъектов КИИ тратить существенные средства на безопасность, что в свою очередь проистекает из субъективного представления об отсутствии реальных угроз. Таким образом, одной из ключевых задач при проведении оценки рисков является проведение натурных или исследовательских экспериментов по выявлению сценариев реализации киберугроз с ненулевой вероятностью возникновения негативных последствий с существенным ущербом. Управление рисками сводится в первую очередь к определению размера потенциального ущерба. При этом к рассмотрению принимаются все сценарии с ненулевой вероятностью реализации. Впоследствии, в зависимости от величины потенциального ущерба и специфики угрозы, определяются меры, позволяющие исключить, компенсировать, или нивелировать выявленные риски.

Цели и задачи мероприятий по оценке рисков киберугроз в АСУ ТП энергообъектов

Ключевые вопросы, которые ставятся перед рабочей группой, приступающей к анализу рисков киберугроз для энергообъектов, формулируются следующим образом:- Возможно ли нанести ущерб энергообъекту в результате потенциальной кибератаки на АСУ ТП и если да, то какой?

- Какие меры необходимо предпринять для сокращения вероятности или уменьшения последствий возможной кибератаки?

- Верификация риска возникновения большого ущерба при воздействии на технологическое оборудование энергообъекта через АСУ ТП.

- Определение и выстраивание по приоритету мер по нейтрализации вероятности или последствий негативного воздействия.

Как верифицировать риск возникновения большого ущерба и не остановить или не разрушить оборудование?

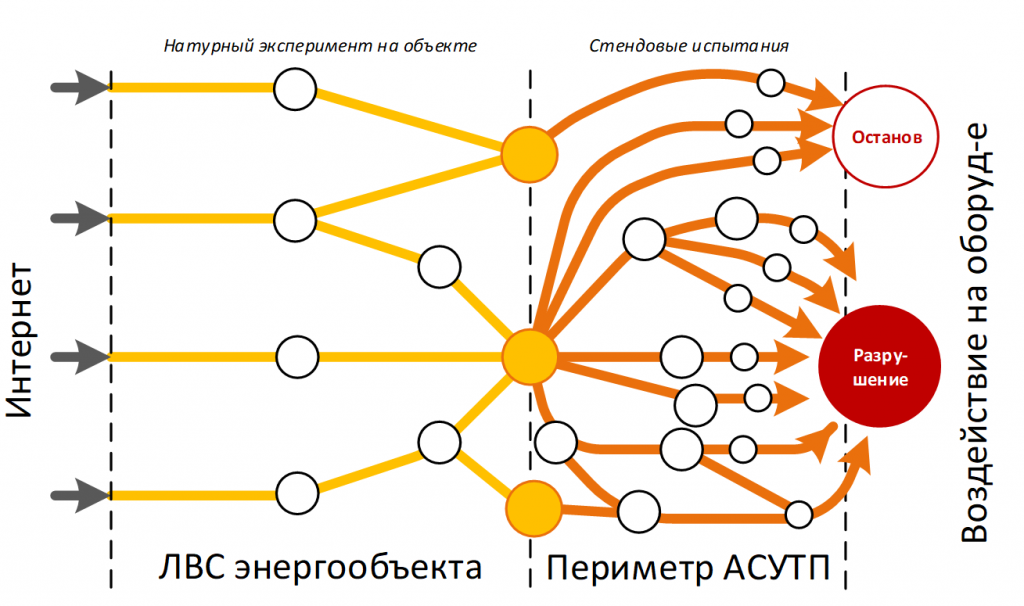

Очевидно, что наибольший интерес при исследовании различных сценариев деструктивного воздействия посредством киберугроз, представляют ситуации, связанные с разрушением основного технологического оборудования энергообъекта. Проведение натурных экспериментов в полном объеме для верификации такого рода сценариев по понятным причинам невозможно. Чтобы выйти из ситуации в каждом сценарии определяется точка (индикатор), достижение которой возможно посредством натурного эксперимента на объекте без риска негативного влияния на действующее энергооборудование. Достижение этой точки внешним злоумышленником будет означать возможность дальнейшего нанесения ущерба. Исследование дальнейших возможностей злоумышленника переносятся на стендовые испытания и на математические модели технологического объекта. Такого рода стенд представляет собой, по сути, аналог полномасштабного тренажера эксплуатационного персонала, с полной копией программного обеспечения АСУ ТП и эмуляцией технологического оборудования в виде математической модели, исполняющейся в реальном времени. Таким образом, эксперимент разбивается на две части: Часть 1. До достижения индикатора. Подтверждается натурно.Часть 2. После достижения индикатора. Подтверждается стендовыми испытаниями, или в ходе мыслительного эксперимента консолидированным мнением группы экспертов.

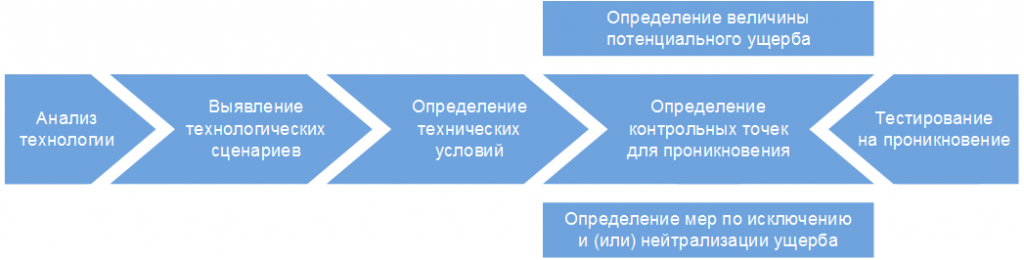

Основные этапы мероприятий по оценке рисков

В рамках экспериментов и исследовательских работ должны быть получены ответы на вопросы: что и как можно «сломать», и к чему это приведет?- Что?

Цели воздействия (компоненты оборудования) - все основное и вспомогательное технологическое оборудование энергообъекта, управляемое посредством автоматизированных систем. - Как?

Основные шаги потенциального внешнего злоумышленника - все сквозные сценарии возможного негативного воздействия с ненулевой вероятностью, от этапа проникновения в периметр до деструктивного воздействия на оборудование с описанием потенциальных последствий. - Последствия?

Результаты воздействия (нарушение функционирования или разрушение) в натуральном и финансовом выражении - по каждому из сценариев определение степени ущерба (приводят к остановке производства, к разрушению оборудования; примерные ориентиры повреждения и простоя в натуральном и финансовом выражении).

- Анализируется технологическое оборудование, его системы контроля и управления на наличие узлов, управляемых исключительно от автоматизированных систем (АС), имеющих цифровые связи с внешними подсистемами, без резервных каналов управления и защит.

- Выявляются сценарии деструктивного воздействия на органы контроля и управления технологическим оборудованием, способные привести к существенным повреждениям технологического оборудования и большому ущербу.

- Определяются технические условия, обеспечивающие возможность деструктивного воздействия на органы контроля и управления технологическим оборудованием.

- Определяются контрольные точки, несанкционированный доступ к которым извне дает возможность реализации технических и технологических сценариев.

- Проводится тестирование на проникновение.

- В случае реализации выявленных киберугроз определяется величина потенциального ущерба в натуральном и финансовом выражении.

- Определяются меры, позволяющие исключить или нивелировать угрозы или последствия их реализации.

Структура сценариев нанесения возможного ущерба

Для энергообъектов характерны два типа возможного ущерба: останов производства и разрушение оборудования. Причем, если для достижения первого достаточно получение несанкционированного доступа к АСУ ТП и базовых знаний работы с АСУ ТП, то для причинения какого-либо существенного ущерба потребуется длительная подготовка, анализ технологической документации, незаметное продолжительное присутствие нарушителя в периметре АСУ ТП, незаметная выгрузка за его пределы актуальной конфигурации проекта прикладного ПО АСУ ТП, разворачивание инструментов эмуляции технологического процесса, незаметное изменение конфигурации контроллеров и стечение обстоятельств, не позволяющих выявить режим аномального функционирования по косвенным признакам.В общем случае любой сценарий вписывается в структуру шагов, приведенную в Таблице 1.

| №

|

Шаг

|

Время на реализацию

|

Ущерб

|

1.

|

Проникновение и закрепление в периметр сети станции | 1 – 2 недели | – |

2.

|

Проникновение и закрепление в периметр технологической сети | 1 – 2 недели | Останов производства |

3.

|

Техническая и технологическая подготовка к нанесению ущерба | 3 – 6 месяцев | – |

4.

|

Нанесение ущерба | минуты | Разрушение оборудования |

Таблица 1. Последовательность шагов в сценариях реализации киберугроз на энергообъектах

Особенности сценариев с высоким потенциальным ущербом

Если шаги 1 и 2, приведенные в Таблице 1, универсальны для любого объекта КИИ, то шаги 3 и 4 весьма специфичны для энергообъектов. Анализ и поиск потенциальных сценариев, характерных для этих шагов, принято разделять на два этапа:- Выявление технологических сценариев – определение потенциальных действий по преднамеренному повреждению/разрушению технологического оборудования посредством воздействия через автоматизированные системы при условии, что потенциальный нарушитель уже обладает полным доступом к необходимым АС, остается незамеченным и имеет возможность вносить изменения в логику работы АС и выдавать ложные управляющие команды на исполнительные механизмы, обеспечив при этом полное искажение информации, отображаемой на автоматизированных рабочих местах (АРМ) оперативного персонала, в целях недопущения своевременного обнаружения аномального функционирования оборудования.

- Определение технических сценариев и условий – выявление необходимых технических условий (условия обеспечения полного доступа, возможности незаметного ложного управления и искажения параметров, отображаемых на АРМ оперативного персонала), которые должны быть обеспечены для реализации сценариев, выявленных на предыдущем этапе.

- Предполагается, что для реализации сценариев с высоким потенциальным ущербом действует команда высококвалифицированных специалистов различных направлений, в составе которой есть участники, хорошо знающие технологию и автоматику объекта. Помимо высокой квалификации в области ИТ, достаточной для проникновения в периметр объекта, потенциальный нарушитель должен являться экспертом как в части АСУ ТП, так и в части реализации прикладных алгоритмов конкретно данной энергоустановки, а также обладать знаниями и опытом специалиста в области энергетических технологий и эксплуатации энергооборудования.

- Предполагается, что нарушитель имеет возможность проведения всех необходимых манипуляций незаметно для эксплуатационного персонала.

- Обязательным условием для подготовки сложных сценариев является доступ нарушителей к полному комплекту документации по объекту (как по технологическому и электротехническому оборудованию, так и по всему контуру защит, контроля и управления), знаниям об особенностях объекта, актуальному состоянию конфигураций и прикладного программного обеспечения (ППО) атакуемых микропроцессорных (МП) компонент АС, учетным данным. При отсутствии эксплойтов и невозможности перехвата учетных данных АС, предполагается успешное получение учетных данных методами социальной инженерии.

- Поскольку наиболее вероятным сценарием получения актуального состояния конфигураций и ППО МП-компонент АС является выгрузка из действующей системы необходимых файлов конфигураций, то принимается допущение, что после первичного несанкционированного доступа производится выгрузка необходимых данных из АС.

- Принимается допущение, что за время подготовки сложных сценариев после получения необходимых актуальных данных по объекту (3-6 месяцев) в АС сохраняется неизменной конфигурация устройств и проекта ППО.

- Предполагается, что нарушитель владеет неким способом скрытного доступа к прикладным алгоритмам, с помощью которого можно, как минимум, имитировать любые операнды, подменяя измеренные и (или) расчетные значения аналоговых и дискретных параметров на подставные, а также формировать принудительные команды на исполнительные механизмы (или блокировать формирование штатных команд).

- Допускается, что действия, связанные с искажением логики алгоритмов, могут оказаться незаметными. Хотя в реальности потенциальный нарушитель в последнюю очередь изберет такую тактику, так как понимает (!) что такие действия требуют повторной компиляции алгоритмов, загрузки их в контроллеры, что будет весьма затруднительно осуществить скрытно.

- Предполагается, что потенциальный нарушитель обладает возможностью и инструментарием для обеспечения достоверной подмены параметров, отображаемых на АРМ оперативного персонала, с максимальным их приближением к реальным показателям, постоянно меняющимся в реальном времени. Необходимым условием такой подмены является создание точной математической модели объекта для эмуляции поведения технологического процесса в реальном времени.

- Принимается, что в течении подготовки сценариев деструктивного воздействия и подмены параметров отображения потенциальным нарушителем будут предусмотрены все необходимые изменения, т.к. некорректное поведение хотя бы одного параметра в АС вызовет повышенное внимание оперативного персонала для локализации аномалии и перевода оборудования в безопасное состояние.

- Из рассмотрения исключаются сценарии, инициация которых на 100% блокируется механическими, гидравлическими, пневматическими, электрическими средствами защиты, которые не входят в контур дистанционного управления оборудования от АС. Такими средствами защиты считаются системы аварийной защиты, работа которых инициируется самостоятельно без участия персонала станции. При этом они физически не имеют никакой управляющей связи с программными средствами управления оператором (машинистом) энергоблока или иной системой автоматики (например, серводвигатели, приводимые пружинными механизмами при пропадании давления в гидросистемах, электрические релейные схемы, не имеющие входов внешних управляющих сигналов, механические и электрические кнопки, непосредственно активирующие средства аварийной защиты).

- Исключаются сценарии, связанные с неправильной логикой работы АСУ ТП при условии, что такая работа не инициирована вследствие реализации киберугроз. Рассматриваются сценарии, связанные с нарушением и (или) искажением логики работы АСУ ТП, вызванные только внешним воздействием.

- Рассматриваются исключительно сценарии «моментального действия», т.е. когда физический негативный результат реализации киберугроз проявляется незамедлительно после инициации сценария. Принимаются допущения, что времени для реагирования персоналу окажется недостаточно, или в случае появления косвенных признаков (посторонние шумы, вибрация, парения) персонал не заметит их мгновенно и не успеет предпринять никаких действий.

- Не рассматриваются сценарии длительного постепенного причинения вреда вследствие ошибочных настроек или в результате умышленного изменения таких настроек, например, повышенный (ускоренный) износ оборудования, ускоренная коррозия и т.п.

- В качестве целевых последствий реализации киберугроз рассматриваются физические повреждения оборудования, вызывающие останов энергоблоков до «холодного состояния» и (или) длительная невозможность коммерческого сбыта электроэнергии и мощности.

- Сценарии, вызывающие останов оборудования с возможностью повторного запуска из «горячего состояния» в течение нескольких часов, не рассматриваются.

- Исключаются сценарии, в которых первичной причиной аварии не являются киберугрозы, даже если при этом нарушение аспектов информационной безопасности способствует эскалации аварии и увеличению ущерба (в том числе и изменение настроек технологических защит, которое впоследствии может привести к неправильной или несвоевременной работе такой технологической защиты).

- Оперативный персонал круглосуточно контролирует работу технологического оборудования и режимные параметры в соответствии с инструкциями. Предполагается, что потенциальные негативные последствия возможны при их мгновенном наступлении, или при искажении информации, отображаемой на рабочих местах оперативного персонала.

- Останов производства: до 73 млн руб.

- Разрушение оборудования: до 38 млрд руб.

Каковы основные причины наличия возможности действий потенциального злоумышленника?

№

|

Шаг

|

Причины

|

1.

|

Проникновение и закрепление в периметр сети станции |

|

2.

|

Проникновение и закрепление в периметр технологической сети |

|

3.

|

Техническая и технологическая подготовка к нанесению ущерба |

|

4.

|

Нанесение ущерба и последствия |

|

Таблица 2. Основные причины наличия возможности действий потенциального злоумышленника

Что делать? Какие меры нужно предпринять для сокращения вероятности или последствий реализации сценариев?

При определении мер защиты первоочередное внимание уделяется поиску способов исключения вероятности или последствий реализации угроз с наивысшим ущербом. Во-вторую очередь анализируется применимость выбранных мер для исключения сценариев с меньшим ущербом, приводящих только к останову. Третьим этапом прорабатываются мероприятия, исключающие возможность незаметного присутствия потенциального нарушителя внутри периметра программно-технического комплекса (ПТК) АСУ ТП. Четвертым этапом прорабатываются меры обеспечения контроля за корректностью работы ограничительных мер и обеспечению режима ограничения доступа к информации об объекте.

№

|

Мера

|

Описание

|

1.

|

Исключить вероятность последствий, связанных с разрушением. | Применять при проектировании ПТК АСУ ТП специализированные решения по резервированию технологических защит, контуров контроля и управления. |

2.

|

Изолировать внешний доступ к АСУ ТП. | Применять технологии, исключающие НСД извне. |

3.

|

Исключить возможность подмены параметров отображения. | Применять специализированные технические решения, исключающие возможность подмены параметров отображения потенциальному злоумышленнику. |

4.

|

Исключить возможность несанкционированного изменения алгоритмов контроллеров. | Применять специализированные технические решения, исключающие возможность корректировки алгоритмов в контроллерах после получения несанкционированного доступа к системе с максимальными привилегиями. |

5.

|

Существенно затруднить деятельность по подготовке и развитию атаки. |

|

6.

|

Своевременно обнаружить развитие инцидентов. |

|

7.

|

Отреагировать на выявление инцидентов. |

|

8.

|

Сократить ущерб. |

|

Таблица 3. Примеры мероприятий, вытекающих из результатов анализа рисков киберугроз

Безусловно, при определении приоритетов и последовательности реализации мер нельзя не учитывать такие факторы как:

- Затраты на реализацию.

- Возможность оперативной реализации той или иной меры. (меры, возможные к реализации без существенных изменений процессов и технологий приоритетнее мер, для реализации которых требуется их существенная модернизация).

- Полезный эффект от меры (меры, направленные на снижение последствий приоритетнее мер, направленных на снижение вероятности).

- защита периметра;

- сегментирование сетей технологического контура;

- резервирование технологических защит;

- реализация механизмов предотвращения несанкционированного изменения алгоритмов в контроллерах;

- использование всех доступных к применению штатных средств защиты на действующих и внедряемых АСУ ТП;

- импортозамещение.

Помогает ли импортозамещение нивелировать риски киберугроз?

В последнее время все чаще слышны аргументы в пользу импортозамещения, вытекающие из контекста информационной безопасности. На интуитивном уровне вроде бы вопросов не возникает – к российским товарам, по умолчанию, доверия больше с точки зрения недекларированных возможностей (НДВ). Но так ли это на самом деле? И в чем может быть польза применения российских решений в АСУ ТП? В первую очередь, безусловно, ставится вопрос стабильности поставок. Это имеет прямое отношение и к возможности нивелирования серьезных последствий киберугроз. Отдельный вектор атак, связанный с выведением из строя компонент ПТК АСУ ТП, может стать существенной проблемой, если сроки поставки компонент составят традиционные 8-12 недель для импортных комплектующих. А в условиях ограничения международного транспортного сообщения из-за карантинных ограничений, такого рода поставки могут затягиваться на непрогнозируемое время. Отдельного рассмотрения заслуживают вопросы санкционных ограничений. За последние 3 года, наверное, ни у кого не осталось иллюзий по поводу долгосрочных международных партнерств. Вопрос цифрового суверенитета стал не лозунгом, а жизненной необходимостью. В отрыве от всего можно сказать, что цифровой суверенитет возможен только при наличии полного цикла собственных решений. Но в этом вопросе есть две ключевые проблемы:- На текущий момент невозможно обеспечить полную независимость Российской Федерации в области изготовления микроэлектронных компонент.

- Если даже и найдется решение, позволяющее укомплектовать ПТК АСУ ТП полностью компонентами из российской микроэлектронной экосистемы, то в текущих отраслевых реалиях это решение может оказаться в единственном варианте комплектации. В этом случае зависимость от эксклюзивных поставщиков, пусть даже отечественных, может стать серьезным негативным фактором.

- Чаще всего первопричинами уязвимостей оказываются ошибки в проектах и программах. Причем, в отечественных разработках таких непреднамеренных ошибок выявляется даже больше. Но доступность полного комплекта исходных кодов для анализа позволяет говорить все же о большем уровне доверия к российским системам при соблюдении действующих требований к безопасной разработке. Стоит отметить, что постепенно в нашей стране внедряется культура безопасной разработки ПО. Такие начинания принесут плоды, даже если конечный продукт на текущий момент не совершенен. Механизмы управления качеством и безопасные разработки будут способствовать скорейшему доведению продукта до требуемого уровня стабильности и безопасности.

- Развитие российских решений в области АСУ ТП на текущий момент обусловлено в том числе и требованиями рынка к информационной безопасности. Многие производители уделяют существенное внимание встраиванию специализированных средств защиты в состав штатного оборудования. Некоторые такие решения позволят исключить вероятность реализации киберугроз с большим ущербом даже после проникновения потенциального нарушителя внутрь периметра АСУ ТП.

- Сосредоточение компетенций и ноу-хау по конкретному типу ПТК предоставляет возможность обстоятельного изучения уязвимостей и технических условий реализации деструктивных воздействий российскими специалистами и одновременно затруднить возможность такого изучения иностранными специалистами.

- Значимым фактором возможности нанесения существенного ущерба энергообъекту для потенциального нарушителя является обладание навыками администрирования ПТК АСУ ТП на уровне разработчика системы. Импортные системы, ввиду их распространенности, хорошо изучены рынком и создают предпосылки более легкого поиска потенциального нарушителя с соответствующими компетенциями.

Выводы

- Риск-ориентированный подход вряд ли может использоваться для массового применения ввиду высоких затрат на проведение исследовательских работ, включая подготовку соответствующих стендов и проведение натурных испытаний на объекте. Кроме того, для качественного проведения работ требуется экспертная группа с высокими компетенциями по:

- технологическим и производственным процессам;

- технологиям управления энергетическим оборудованием;

- применяемым программно-техническим средствам в составе АСУ ТП;

- информационной безопасности и тестированию на проникновение;

- информационным технологиям;

- оценке рисков и финансового ущерба.

- Несомненная польза риск-ориентированного подхода при определении актуальных рисков заключается в возможности оценить максимальный ущерб и аргументированно сформировать комплекс мер, исключающий подобного рода угрозы. Актуальность угроз должна определяться прежде всего исходя из потенциальной возможности прерывания и нарушения технологического процесса вследствие реализации угрозы. Это позволит избежать избыточных затрат и сфокусирует внимание на устранении или нивелировании рисков с наиболее чувствительными последствиями.

- Поскольку существуют меры, позволяющие говорить не о снижении вероятности, а о полном исключении возможности причинения ущерба, связанного с разрушением оборудования, то при формировании требований к разрабатываемым АСУ ТП первоочередного внимания требуют именно такие меры защиты.

- Импортозамещение не является самодостаточной мерой для защиты АСУ ТП от несанкционированного доступа и последующего деструктивного воздействия на технологическое оборудование. Но в условиях текущего развития нормативно-технической базы Российской Федерации в области защиты информации и при внимательном отношении к вопросам защиты конечных заказчиков отечественные решения обладают гораздо большим потенциалом с точки зрения обеспечения защищенности энергообъектов от кибератак. Автор:

Кононов Артем Геннадьевич, директор по развитию ООО «Инконтрол».

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru