Сравнительный обзор средств предотвращения утечек данных (DLP)

Введение

Несмотря на постоянное совершенствование методов противодействия утечкам, обеспечить абсолютную защищенность чувствительных данных чрезвычайно сложно. Достаточно вспомнить недавние резонансные инциденты. Например, летом 2018 года прокатилась волна скандалов, связанная с появлением приватных документов пользователей облачных сервисов Google в поисковой выдаче Яндекса. Также выяснилось, что, используя тот же поисковый механизм, можно получить личные данные клиентов Сбербанка, РЖД и департамента транспорта Москвы. И по-прежнему на пиратских сайтах доступны самые разные базы данных, стоимость которых крайне невелика по сравнению с возможным ущербом, который может нанести злоумышленник, заполучивший их. Таким образом, системы защиты от утечек данных (DLP – Data Leak Protection) сегодня не только не теряют своей актуальности, но и становятся все более востребованными в организациях и на предприятиях самого разного профиля.

Какую информацию нужно защищать от утечек

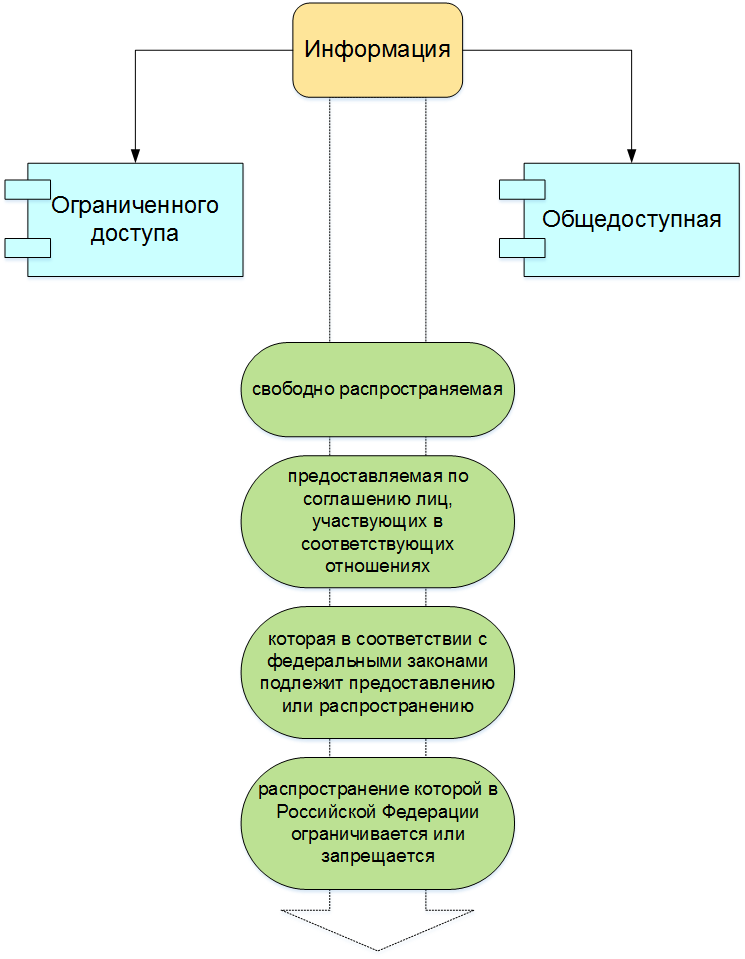

Когда речь заходит о защите информации, тем более в части ограничения или контроля ее распространения, очень важно не запутаться в терминах, четко определить и корректно классифицировать обрабатываемые или хранимые данные. Компаниям, озаботившимся этой проблемой, в первую очередь стоит обратиться к федеральному закону 149-ФЗ «Об информации, информационных технологиях и о защите информации». В нем информация, в зависимости от категории доступа к ней, подразделяется на общедоступную информацию, а также на информацию, доступ к которой ограничен федеральными законами (информация ограниченного доступа). Согласно этому же закону, информация, в зависимости от порядка ее предоставления или распространения, подразделяется на:- информацию, свободно распространяемую;

- информацию, которая в соответствии с федеральными законами подлежит предоставлению или распространению;

- информацию, распространение которой в Российской Федерации ограничивается или запрещается.

Виды утечек информации

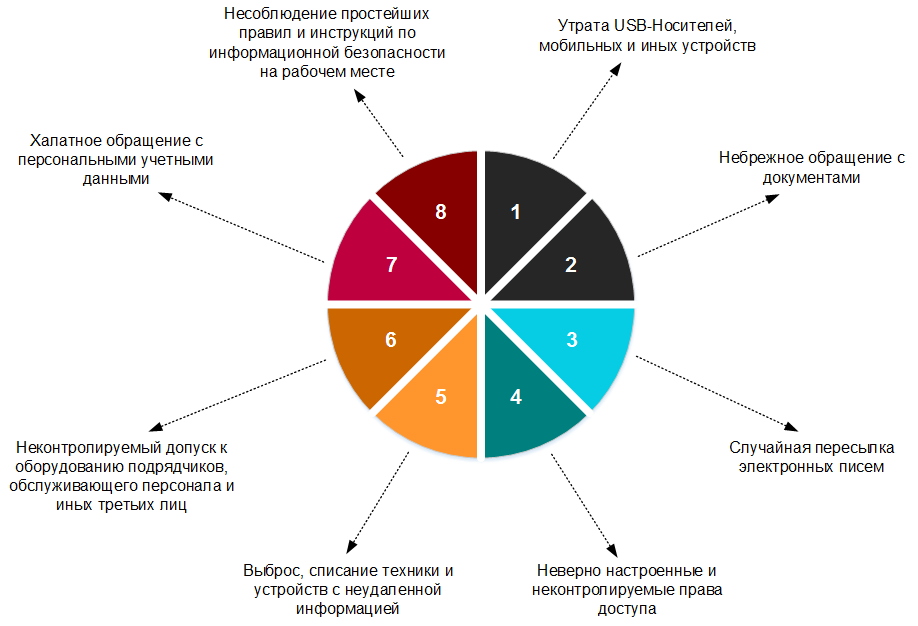

ГОСТ Р 53114-2008 определяет утечку информации как неконтролируемое распространение защищаемой информации в результате ее разглашения, несанкционированного доступа к ней и получения защищаемой информации иностранными разведками. Утечки информации можно разделить на два типа: умышленные и неумышленные. Умышленные (или преднамеренные) утечки характеризуются тем, что злоумышленник, имея доступ к защищаемой информации, понимает противоправность своих действий и осознает их возможные негативные последствия. Причем основными мотивами для совершения подобного рода преступлений уже не являются месть, идеологические соображения, политические взгляды или стремление к самовыражению. Сегодня абсолютное большинство инцидентов информационной безопасности, особенно связанных с потерей защищаемых данных, происходят ради материальной наживы или получения иной выгоды. Стоит отметить, что кража чувствительных данных хакерами, которые обманным или иным путем получили прямой доступ к ним с помощью сотрудника организации, тоже относится к умышленным утечкам, даже если противоправных намерений у конкретного сотрудника не было. Неумышленные утечки связаны с халатностью или недостаточной осведомленностью пользователей в вопросах работы с защищаемой информацией. Наиболее распространенные ошибки работников компаний, ведущие к утечкам, представлены на Рисунке 2.

Принципы функционирования DLP

DLP-система (программный или программно-аппаратный комплекс), предназначенная для предотвращения утечек конфиденциальной информации за пределы корпоративной сети, строится на основе анализа потоков данных, циркулирующих внутри компании и выходящих за ее пределы. В случае срабатывания заранее настроенного правила или политики, которыми определяется факт передачи защищаемой информации, система либо блокирует такую передачу, либо посылает тревожные уведомления сотруднику службы безопасности. Системы DLP подразделяются на три основных типа (в зависимости от архитектуры подсистемы контроля): сетевые, агентские и гибридные DLP.

Особенности выбора DLP систем

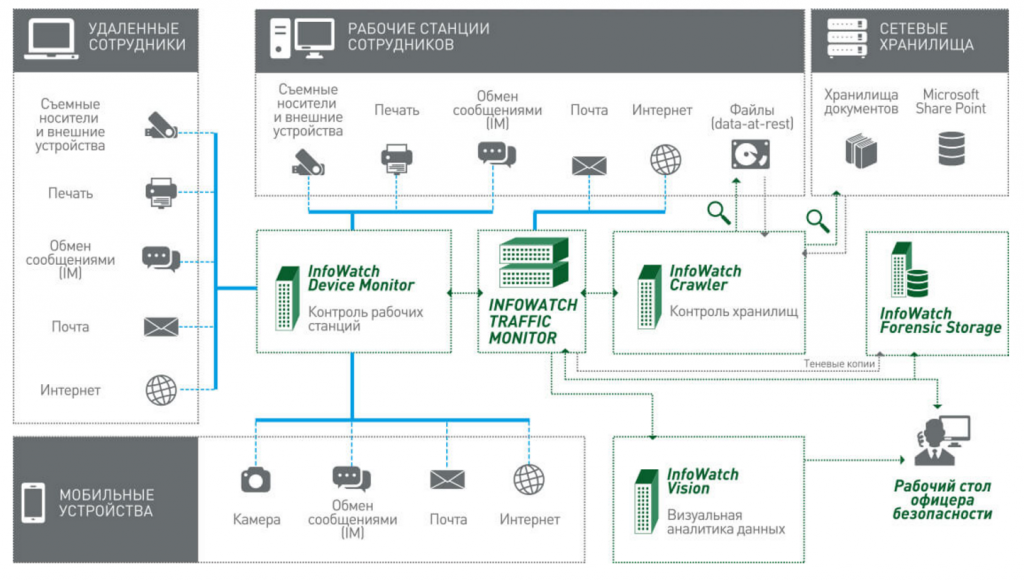

Оптимальным является решение DLP, способное предотвратить утечку информации по максимальному числу каналов передачи данных, которые используются на предприятии. Поэтому при выборе системы важно обращать внимание на возможности контроля не только классической электронной почты, файловой передачи и VoIP-звонков, но и популярных сегодня мессенджеров (Skype, Viber, Telegram, WhatsApp и др.), а также интернет-сервисов. Второй важный фактор - скорость обработки данных. Поиск по базе собранной информации не должен занимать больше времени, чем обычный запрос в интернет-поисковике. Крупной организации нужно обратить внимание и на требования к аппаратной платформе, потому что одни и те же функции у различных производителей DLP реализованы по-разному, и это может значительно влиять на стоимость решения. В целом же самые популярные на рынке продукты имеют примерно схожий функционал и концептуально одинаковую верхне-уровневую архитектуру построения. Типичный пример такой архитектуры изображен схеме DLP-системы компании InfoWatch (Рисунок 4).Методика сравнения и перечень решений

Рынок решений DLP в России достаточно зрелый, на нем представлены преимущественно локальные игроки, однако, существует и несколько зарекомендовавших себя зарубежных продуктов. Ввиду высокого уровня технологического развития и богатого выбора отечественных систем DLP, а также учитывая правительственный курс на импортозамещение, иностранные продукты в сравнении участия не принимали. Все рассматриваемые российские решения имеют определенные различия в архитектуре, политике лицензирования, функциональных возможностях и аналитических методах. Тем не менее, каждое из них служит общей цели – предотвращению утечек чувствительной информации в организации. Именно поэтому для обзора были подобраны такие параметры сравнения, по которым можно будет сделать вывод о применимости и пользе того или иного решения. Безусловно, идеального средства не существует, и каждой конкретной организации стоит выделить для себя ряд наиболее важных для нее признаков, по результатам анализа которых и будет сделан вывод о внедрении того или иного продукта. А данный обзор призван лишь помочь разобраться в тонкостях реализации и особенностях функционирования рассматриваемых систем. Для этих целей в статье были проанализированы актуальные версии самых популярных и распространенных в России решений класса DLP:- Гарда Предприятие (ООО «Гарда Технологии», бывш. ООО «МФИ Софт»).

- Solar Dozor (ООО «Солар Секьюрити», входит в структуру ПАО «Ростелеком»).

- InfoWatch Traffic Monitor Enterprise (АО «ИнфоВотч»).

- Falcongaze SecureTower (ООО «Фалконгейз).

- СёрчИнформ КИБ (ООО «Сёрчинформ»).

- Zecurion Zgate 4.0, Zlock 5.0, Zdiscovery 2.0 (АО «СекьюрИТ»).

- Общая информация.

- Режимы работы.

- Производительность.

- Доступ к системе, хранение и выгрузка данных.

- Интеграция.

- Контролируемые каналы, протоколы и сервисы.

- Активный поиск защищаемой информации.

- Механизмы контроля пользователей.

- Мониторинг состояния агентов рабочих мест.

- Работа с собранными данными.

- Системные требования.

- Схемы поставки.

Cравнение DLP-решений по выбранным параметрам

Ниже представлен перечень отобранных для сравнения решений и результаты их сравнения по каждому из параметров (Таблица 1).| Гарда Предприятие | Infowatch Traffic monitor Enterprise | СёрчИнформ КИБ | Falcongaze SecureTower | Zecurion DLP (Zgate, Zlock, Zdiscovery) |

Solar Dozor | |

| Общая информация | ||||||

| Наименование производителя | ООО «Гарда Технологии» | АО «ИнфоВотч» | OOO «СёрчИнформ» | ООО «Фалконгейз» | АО «СекьюрИТ» | ООО «Солар Секьюрити» (входит в ПАО «Ростелеком») |

| Веб-сайт | https://gardatech.ru | http://infowatch.ru | https://searchinform.ru | https://falcongaze.ru | http://www.zecurion.ru | https://rt-solar.ru |

| Лицензии на компанию-производителя ФСБ России | Нет | Лицензия № 0006393 на разработку, производство и распространение шифровальных (криптографических) средств. Лицензия № 0006394 на осуществление разработки и производства средств защиты конфиденциальной информации. |

Лицензия № 0015110 на разработку, производство и распространение шифровальных (криптографических) средств | Нет | Лицензия № 14160Н на разработку, производство и распространение шифровальных (криптографических) средств. Лицензия № 14181К на осуществление разработки и производства средств защиты конфиденциальной информации. |

Нет |

| Лицензии на компанию-производителя ФСТЭК России | Лицензия на деятельность по Технической защите конфиденциальной информации № 3481. Лицензия на деятельность по разработке и производству средств защиты конфиденциальной информации № 1820. |

Лицензия на деятельность по Технической защите конфиденциальной информации № 0261. Лицензия на деятельность по разработке и производству средств защиты конфиденциальной информации № 0166. |

Лицензия на деятельность по Технической защите конфиденциальной информации № 2770. Лицензия на деятельность по разработке и производству средств защиты конфиденциальной информации № 1486. |

Лицензия на деятельность по Технической защите конфиденциальной информации № 2816. Лицензия на деятельность по разработке и производству средств защиты конфиденциальной информации № 1517. |

Лицензия на деятельность по Технической защите конфиденциальной информации № 1017. Лицензия на деятельность по разработке и производству средств защиты конфиденциальной информации № 0619. |

Лицензия на деятельность по Технической защите конфиденциальной информации № 2676. Лицензия на деятельность по разработке и производству средств защиты конфиденциальной информации № 1437. |

| Сертификаты на продукт ФСБ России | Нет | Нет | Нет | Нет | Нет | Нет |

| Сертификаты на продукт ФСТЭК России | Сертификат ФСТЭК России № 3437 действителен до 14.08.2018 ТУ и РД НДВ4 *проходит пересертификацию |

Сертификат ФСТЭК России № 3831 действителен до 28.10.2020 РД СВТ5, СКН ИТ.СКН.П4.ПЗ |

Сертификат ФСТЭК России № 4144 действителен до 28.11.2024 ТУ и РД НДВ4 |

Сертификат ФСТЭК России № 3421 действителен до 25.06.2018 ТУ и РД НДВ4 *о продлении нет данных |

Сертификат ФСТЭК России № 2753 действителен до 09.11.2015 ТУ и РД НДВ4 *сертифкат только на один из модулей - Zlock *о продлении нет данных |

Сертификат ФСТЭК России № 3706 действителен до 27.02.2020 ТУ и РД НДВ4 |

| Языки интерфейса | Русский | Английский, Русский, Белорусский, Украинский | Русский, английский (опционально: Испанский, Украинский) | Русский, Английский, Французский, Немецкий, Итальянский, Корейский, Испанский, Турецкий | Русский, Английский | Русский, Английский |

| Техническая поддержка | На русском языке, на территории Российской Федерации | На русском языке, на территории Российской Федерации | На русском и английском языках, на территории Российской Федерации и за рубежом | На русском языке, на территории Российской Федерации | На русском языке, на территории Российской Федерации | На русском языке, на территории Российской Федерации |

| Механизмы активации лицензии | Не требует обязательного подключения к сети Интернет | Не требует обязательного подключения к сети Интернет | Файл с лицензией, не требует обязательного подключения к сети Интернет | USB-токен + файл с лицензией (может быть получен по сети Интернет) | Файл с лицензией (может быть получен по сети Интернет) | Файл с лицензией |

| Механизмы получения обновлений от производителя | На съемном носителе или по доверенному каналу | На дистрибутивном диске или по доверенному каналу | На диске или по доверенному каналу | На диске или по доверенному каналу | На диске или по доверенному каналу | На диске или по доверенному каналу |

| Механизмы инсталляции обновлений | Не требует постоянного подключения к сети Интернет, возможна локальная установка | Локальная установка или удаленно | Локальная установка | Локальная установка | Локальная установка | Локальная установка |

| Стандартные условия предоставления демонстрационной версии | 30 дней, полный функционал | 30 дней, до 100 пользователей, компоненты - по согласованию | 30 дней, полный функционал | 30 дней, полный функционал | По запросу | По запросу |

| Дополнительные услуги от производителя | Услуга по техническому внедрению системы, обучение администраторов работе с продуктом, консалтинг по нормативно-методическому сопровождению внедрения | Услуга по техническому внедрению системы, обучение администраторов работе с продуктом, полный цикл консалтинга по внедрению и сопровождению DLP-проекта, совместные учебные центры с образовательными учреждениями | Услуга по техническому внедрению системы, обучение администраторов работе с продуктом, консалтинг по нормативно-методическому сопровождению внедрения, собственный учебный центр, аутсорсинг информационной безопасности | Услуга по техническому внедрению системы | Услуга по техническому внедрению системы, обучение администраторов работе с продуктом, полный цикл консалтинга, аудит информационной безопасности | Услуга по техническому внедрению системы, обучение администраторов работе с продуктом |

| Наличие в реестре отечественного ПО Минкомсвязи России | https://reestr.minsvyaz.ru/reestr/71686/ | https://reestr.minsvyaz.ru/reestr/130413/ | https://reestr.minsvyaz.ru/reestr/97068/ | Нет | https://reestr.minsvyaz.ru/reestr/97069/ | https://reestr.minsvyaz.ru/reestr/87559/ |

| Режимы работы | ||||||

| Исполнение подсистемы контроля (агенты+сетевая часть, только агенты) | Агенты рабочих мест и сетевая часть (анализатор) | Агенты (поставляется в виде отдельных компонентов - Device Monitor и Person Monitor) и сетевая часть | Агенты (Endpoint Controller) и сетевая часть (Network Controller) | Агенты и сетевая часть | Агенты и сетевая часть по каждому модулю Zgate, Zlock, Zdiscovery, Zserver | Агенты и сетевая часть |

| Работа в режиме мониторинга | Да | Да | Да | Да | Да | Да |

| Работа в режиме блокировки | Да | Да | Да | Да | Да | Да |

| Возможность контроля пользователей вне сети компании | Да | Да | Да | Да | Да | Да |

| Шифрование передачи данных между агентами и сервером | Да | Да | Да | Да | Да | Да |

| Использование алгоритма согласно ГОСТ при шифровании передачи данных между агентами и сервером | Нет | Нет | Нет | Нет | Нет | Нет |

| Поддержка IPv6 | Да | Да | Да | Да | Да | Да |

| Производительность | ||||||

| Кластеризация решения | Да | Да | Да | Да | Да | Да |

| Максимальная пропускная способность подсистемы перехвата сетевого трафика | до 40 Гбит/c на каждый модуль, размеры кластера не ограничены | 400 Мбит/с, по 200 Мбит/c на одно плечо кластера | Пропускная способность ограничена в связи с архитектурными особенностями операционных систем Windows | Пропускная способность ограничена в связи с архитектурными особенностями операционных систем Windows | Пропускная способность ограничена в связи с архитектурными особенностями операционных систем Windows | 10 Гбит/с в кластере |

| Доступ к системе, хранение и выгрузка данных | ||||||

| Интерфейс управления системой | веб-интерфейс, всегда единое "окно" управления | веб-интерфейс, консоли управления разные для разных компонентов, отдельно поставляется модуль визуализации Vision | Клиент-серверный интерфейс, консоли управления разные для разных компонентов | Клиент-серверный интерфейс, консоли управления разные для разных компонентов | веб-интерфейс, единое "окно" управления | веб-интерфейс, единое "окно" управления |

| Поддерживаемые устройства для управления | Любое устройство с установленным браузером | Любое устройство, рекомендуется установленный браузер Google Chrome | АРМ или сервер на платформе Windows с установленными консолями управления | АРМ или сервер на платформе Windows с установленными консолями управления | Любое устройство с установленным браузером | Любое устройство с установленным браузером |

| Адаптации интерфейса под мобильные устройства | Да | Да | Нет | нет | Да | Да |

| Возможность ролевого доступа к системе | Да | Да | Да | Да | Да | Да |

| Хранение перехваченных данных | Гибридное хранилище собственной разработки | Oracle DB, PostgreSQL, MS SQL, MySQL | MS SQL | Postgre SQL (версии 9.3 и выше), MS SQL Server, Oracle, MySQL, SQLite | MS SQL, Oracle, PostgreSQL | Oracle, PostgreSQL |

| Возможность хранения всех данных в исходном виде | Да | Да, при использовании отдельного компонента | Нет | Нет | Да | Да |

| Форматы экспорта отчетов | PDF, CSV, HTML, XLSX | PDF, HTML, XLSX | PDF, HTML, TXT, XLS, XML | PDF, XLS, CSV, IMG, RTF | PDF, Excel, TSV, текстовый ANSI, текстовый Unicode, XML, HTML, CSV | PDF, XML |

| Выгрузка перехваченных данных и результатов анализа | Да | Да | Да | Да | Да | Да |

| Интеграция | ||||||

| Поддержка каталогов LDAP | Active Directory и иные LDAP-каталоги | Active Directory, Domino Directory, Novell eDirectory, Astra Linux Directory |

Active Directory, Novell eDirectory | Active Directory | Active Directory | Active Directory и любые другие LDAP каталоги |

| Интеграция с почтовыми серверами | Microsoft Exchange, IBM Lotus, любые другие SMTP, IMAP серверы | MS Exchange, MDaemon, IBM Lotus Domino и другими SMTP-, IMAP-серверами | MS Exchange, MDaemon, IBM Lotus Domino, Kerio, Zimbra, Postfix | MS Exchange, иные серверы по POP3, SMTP и IMAP (Lotus Domino, Postfix, Sendmail, Zimbra и др.) | MS Exchange, Lotus Domino | Microsoft Exchange, IBM Lotus Notes, CommuniGate |

| Интеграция с прокси серверами | Любой proxy-сервер, по ICAP | Microsoft Forefront TMG, Blue Coat ProxySG, Aladdin eSafe Web Security Gateway SSL, Cisco IronPort S-Series, SQUID и другие по ICAP | Microsoft Forefront TMG, Squid, Bluecoat ProxySG, Cisco IronPort, McAfee Web Gateway, другие по ICAP | Любой proxy-сервер, по ICAP | Собственный Zproxy, Microsoft Forefront TMG (Microsoft ISA Server) и любым прокси-сервером, поддерживающим протокол ICAP: Blue Coat, Cisco ACNS, Squid и др. | Любой сервер, в том числе собственный WebProxy |

| Интеграция с системами электронного документооборота | Да, в рамках отдельных внедрений | Да, Oracle Information Rights Management | Нет | Нет | Нет | Microsoft Sharepoint, Alfresco |

| Интеграция с SIEM решениями | Нет | Да, табличное представление и syslog | Да, по syslog | Да | Нет | Да |

| Возможность особой интеграции с иными сторонними решениями | Да, в рамках отдельных внедрений | Lumension Device Control, DeviceLock, WorksPad, с иными решениями по ICAP, dbAPI, DataExportAPI, pushAPI | Да, СКУД, собственная SIEM | Да, Ethersensor | Да, собственная линейка решений: Zecurion Staff Control, Zecurion PAM | IAM, HR, MDM, BI, Office 365 и иные решения |

| Контролируемые каналы, протоколы и сервисы | ||||||

| Электронная почта | SMTP POP3 IMAP MAPI NNTP S/MIME Контроль веб-почты |

SMTP POP3 IMAP MAPI S/MIME Контроль веб-почты |

SMTP POP3 IMAP MAPI NNTP S/MIME Контроль веб-почты |

SMTP POP3 IMAP MAPI Контроль веб-почты |

SMTP POP3 IMAP MAPI Контроль веб-почты |

SMTP POP3 IMAP Контроль веб-почты |

| Системы мгновенного обмена сообщений | OSCAR (ICQ, QIP) MMP (любые клиенты, поддерживающие этот протокол, например, Mail.Ru Агент) MSN (Windows Live Messenger) XMPP (Google Talk, Jabber) YMSG (любые клиенты, поддерживающие этот протокол, например, Yahoo Messenger Protocol) HTTPIM (обмен сообщениями в социальных сетях) Microsoft Lync Skype Telegram Viber |

OSCAR (ICQ, QIP) MMP (любые клиенты, поддерживающие этот протокол, например, Mail.Ru Агент) XMPP (Google Talk, Jabber) YMSG (любые клиенты, поддерживающие этот протокол, например, Yahoo Messenger Protocol) HTTPIM (обмен сообщениями в социальных сетях) Microsoft Lync Skype Telegram Viber |

OSCAR (ICQ, QIP) MMP (любые клиенты, поддерживающие этот протокол, например, Mail.Ru Агент) MSN (Windows Live Messenger) XMPP (Google Talk, Jabber) YMSG (любые клиенты, поддерживающие этот протокол, например, Yahoo Messenger Protocol) HTTPIM (обмен сообщениями в социальных сетях) Microsoft Lync Skype Telegram Viber Slack Rocket Chat |

OSCAR (ICQ/AIM) MMP (Mail.Ru Агент) XMPP (Jabber) (Miranda, Google Talk, QIP Infium, PSI) YIM (Yahoo! Messenger) SIP, Skype, Viber, MS Lync, Telegram, WhatsApp |

ICQ, Miranda IM, QIP, Trillian, Licq, Kopete, AIM, Google Talk, Я.Онлайн, LJ Talk, Gizmo5, Yahoo! Messenger, AIM, Windows Live Messenger, Skype и др. | OSCAR - ICQ, QIP, MSN - Windows Live Messenger и прочие, XMPP - Google Talk, Jabber и прочие, IRC, Yahoo messenger, Skype, mail.ru агент и веб-почта |

| Декодирование протоколов аутентификации | Kerberos | Нет | Нет | Да | Нет | Нет |

| Контроль IP-телефонии | Да, контроль SIP, SDP, H.323, T.38, MGCP, SKINNY и др., включая видеотелефонию | Нет | Да, SIP | Да, SIP | Нет | Нет |

| Запись голоса в VoIP-телефонии | Да, каждый сеанс VoIP-телефонии может быть представлен в виде полного диалога или только отдельные каналы (как входящие, так и исходящие) | Нет | Да | Да | Нет | Нет |

| Распознавание голоса в тексте | Нет | Да, с использованием Google API | Да | Да | Нет | Нет |

| Контроль облачных дисков и сервисов хранения | Да, отдельными политиками | Да, настраивается по трем фиксированным параметрам: доступ разрешен, доступ запрещен, разрешено только скачивание | Да | Да, перехват файлов на агенте | Да | Да |

| Контроль HTTP | Только на сети, либо по ICAP | На сети, на агенте | На сети, на агенте | На сети, на агенте | На сети, на агенте | На сети |

| Обнаружение нестандартных протоколов (Generic-TCP) | Произвольные потоки сетевого трафика, передаваемые по любым UDP- и TCP-портам | Нет | Нет | Нет | Нет | Нет |

| HTTPS без подмены сертификата | Нет | Нет | Нет | Нет | Нет | Нет |

| HTTPS с подменой сертификата | Да | Да | Да | Да | Да | Да |

| FTP и его модификации | Да | Да | Да | Да | Да | Да |

| P2P | Да, BitTorent (standard 11031); Gnutella (v0.6); E-Mule (v0.49b); Direct Connect Protocol (dc++ v0.707) | Нет | Нет | Нет | Нет | Нет |

| Распознавание передачи САПР-файлов | Да | DWG | CAD-файлы | DWG и DXF | Нет | DWG |

| Декодирование данных, передаваемых внутри нешифрованных туннелей протоколов | IP-in-IP, L2TP, PPTP, PPoE | Нет | Нет | L2TP, PPTP, PPoE и др. на уровне агентов | PPTP, PPoE | Нет |

| Возможность установки агента на ОС, отличные от семейства Windows | Нет | Astra Linux, функционал ограничен | Astra Linux, GosLinux, CentOS, Rosa Linux, Ubuntu, функционал ограничен | Нет | MacOS, функционал ограничен | Astra Linux, GosLinux, CentOS, функционал ограничен |

| Контроль мобильных устройств | ||||||

| Специальный агент под мобильные ОС | Нет | Android устройства (до версии ОС Android 6.0 включительно): Taiga Phone, Samsung Galaxy S3/S4/S5/S6/A3/A5/J1, YOTA PHONE 2, Huawei Ascend P6 / Honor 5x, Google (ASUS) Nexus 7, Xiaomi Redmi Note 3 Pro, Asus ZENFONE 2 | Нет | Нет | Нет | Нет |

| Перечень поддерживаемых каналов | Перехват любого трафика, переданного по сети (за исключением перехватываемого только агентом) | Сетевой перехват, входящие и исходящие SMS, камера, GPS координаты, запуск приложений, электронная почта, веб-трафик, мессенджеры | Только сетевой перехват | Только сетевой перехват | Только сетевой перехват | Только сетевой перехват |

| Активный поиск защищаемой информации | ||||||

| Сканирование рабочих станций | Да | Да | Да | Да | Да | Да |

| Сканирование общих сетевых хранилищ | Да, только с помощью установленного агента | Да | Да | Нет | Да | Да |

| Создание теневых копий найденных конфиденциальных документов | Нет | Да | Да | Нет | Да | Да |

| Механизмы контроля пользователей | ||||||

| Снимки экрана | Да | Да | Да | Да | Да | Да |

| Видео экрана | Да | Да | Да | Да | Нет | Нет |

| Просмотр рабочего стола в режиме реального времени | Да, по задаваемым условиям | Нет | Да | Да | Нет | Нет |

| Запись звука через микрофон ноутбука или подключённую гарнитуру | Да | Да | Да | Да | Да | Нет |

| Запись фото/видео через веб-камеру | Нет | Да | Да | Да | Нет | Нет |

| Контроль и журналирование использования приложений | Да | Да | Да | Да | Нет | Да |

| Кейлоггер | Да | Да | Да | Да | Да | Нет |

| Учет рабочего времени пользователя | Да | Да | Да | Да | Нет | Нет |

| Возможность запретить или разрешить использование устройства | Да | Да | Да | Да | Да | Да |

| Возможность блокировки копируемой на устройство информации | Да | Да | Да | Да | Да | Да |

| Шифрование файлов на USB-устройствах | Нет | Нет | Да | Нет | Да, но отдельным продуктом, не входящим в состав DLP решения | Нет |

| Контроль печати | Да | Да | Да | Да | Да | Да |

| Контроль буфера обмена | Да, в момент операции "вставить" | Да, настраивается по приложению-источнику или приемнику | Да, ввод, копирование, вставка | Да | Да | Да |

| Мониторинг состояния агентов рабочих мест | ||||||

| Контроль работы агентов | Да | Да | Да | Да | Да | Да |

| Защита от выключения и удаления | Да | Да | Да | Да | Да | Да |

| Контроль целостности агента | Да | Да | Да | Да | Да | Да |

| Маскировка агента в операционной системе | Да | Да | Да | Да | Да | Да |

| Сценарии реагирования на сработавшие политики | ||||||

| Запись в журнал | Да | Да | Да | Да | Да | Да |

| Уведомление администратора безопасности | Да, по электронной почте | Да, по электронной почте | Да, по электронной почте | Да, по электронной почте | Да, по электронной почте | Да, по электронной почте |

| Блокировка соединения | Да, при установке в разрыв | Да | Да, SMTP, MAPI, IMAP, HTTP, HTTPS | Да, HTTP, HTTPS и SMTP по портам | Все контролируемые каналы (около 150 штук) | Да, SMTP, HTTP |

| Блокировка писем электронной почты | Нет | Да | Да, на агенте, на почтовом сервере | Да | Да | Да |

| Блокировка передачи файлов | Да | Да | Да | Да | Да | Да, в составе сущности - информационный объект |

| Работа с собранными данными | ||||||

| Гибко настраиваемые интерактивные дашборды в интерфейсе | Да | Да | Нет | Нет | Да | Нет |

| Поиск по регулярным выражениям | Да | Да | Да | Да | Да | Да |

| Анализ текста в форматах офисных приложений | Microsoft Office (Word, Excel, PowerPoint), форматы OpenOffice (pdf, .odt, .odp, .ods) PDF, любой Plain Text | Microsoft Office (Word, Excel, PowerPoint), PDF, RTF, CHM | Более 100 распространенных текстовых форматов, включая Microsoft Office (Word, Excel, PowerPoint), PDF, RTF | Microsoft Excel (*.xls), Microsoft Excel 2003 XML (*.xml), Microsoft Excel 2007 (*.xlsx), Microsoft PowerPoint (*.ppt), Microsoft Rich Text Format (*.rtf), Microsoft Word для DOS (*.doc), Microsoft Word для Windows (*.doc), Microsoft Word 2003 XML (*.xml), Microsoft Word 2007 (*.docx), Microsoft Works (*.wks), ), Multimate Advantage II (*.dox), Multimate версии 4 (*.doc), OpenOffice версий 1, 2, и 3 – документы, электронные таблицы и презентации (*.sxc, *.sxd, *.sxi, *.sxw, *.sxg, *.stc, *.sti, *.stw, *.stm, *.odt, *.ott, *.odg, *.otg, *.odp, *.otp, *.ods, *.ots, *.odf) (включая OASIS Open Document Format для офисных приложений), Open XML Paper Specification (*.oxps), Quattro Pro (*.wb1, *.wb2, *.wb3, *.qpw), Treepad HJT (*.hjt), Unicode (UCS16, порядок байтов Mac или Windows, и UTF-8), WordPerfect 4.2 (*.wpd, *.wpf), WordPerfect (5.0 и выше) (*.wpd, *.wpf), WordStar версий 1, 2, 3, 4, 5, 6 (*.ws), WordStar 2000, Write (*.wri), XML (*.xml), XML Paper Specification (*.xps), Adobe Acrobat (*.pdf), Ami Pro (*.sam), Ansi Text (*.txt), ASCII Text, CSV (Comma-separated values) (*.csv), DWG, DXZ, EBCDIC | Более 500 распространенных форматов, в том числе текстовых, включая Microsoft Office (Word, Excel, PowerPoint), PDF, RTF | Microsoft Office (Word, Excel, PowerPoint), форматы OpenOffice (pdf, .odt, .odp, .ods) PDF |

| Анализ текста в графических форматах | JPEG, BMP, PNG, TIFF | Все популярные графические форматы | Все популярные графические форматы | JPEG (*.jpg), Microsoft Document Imaging (*.mdi), Tiff (*.tiff), TIFF (*.tif), Enhanced Metafile Format (*.emf), Flash (*.swf), DjVu | Все популярные графические форматы | Все популярные графические форматы |

| Анализ текста в архивах | RAR, ZIP, ARJ, GZIP, TAR | Автоизвлечение из популярных форматов архивов | Автоизвлечение из популярных форматов архивов | TAR (*.tar), XyWrite, ZIP (*.zip), GZIP (*.gz) | Автоизвлечение из популярных форматов архивов | Автоизвлечение из популярных форматов архивов |

| Детекция выгрузок из базы данных | Да, любая СУБД | Да | Да | Да | Да | Да |

| Детекция документов с печатями | Нет | Да, печати и подписи | Да, печати и подписи | Да, печати | Да, печати | Да, печати |

| Лингвистический анализ по словарям | Да | Да | Да | Да | Да | Да |

| Морфологический анализ | Русский, английский, казахский | Русский, английский, французский, немецкий, испанский, итальянский, арабский, украинский | Русский, английский, немецкий, французский, испанский, итальянский, арабский, португальский, греческий, украинский, белорусский, польский, казахский (всего более 30 языков) | Русский, английский | Русский, английский | Русский, английский, немецкий |

| Обработка зашифрованных файлов | Да, путем оповещения, в том числе архивы, документы | Да, перемещение в карантин или уведомление | Да, оповещения, помечается как "нераспознанный" | Да, например, файлы Word, Excel и PDF, архивы, письма с шифрованием PGP | Да (специальные политики обработки для DOC, DOCX, XLS, XLSX, PPT, PPTX, PDF, ODB, ODF, ODG, ODP, RAR, ZIP) | Да, создаётся уведомление и архивы с паролем и другие зашифрованные файлы помещаются в специальное хранилище |

| Поддержка опечаток | Да | Да, по-умолчанию отключено | Да | Да | Да | Нет |

| Предустановленные словари | Да, по ограниченным категориям | Да, в том числе по отраслевым | Да, по тематическим | Да, различные категории | Да | Да |

| Оптическое распознавание изображений (OCR) | Да, встроенный модуль OCR | Да, Tesseract или ABBYY FineReader | Да, ABBYY FineReader, встроенный модуль OCR | ABBYY FineReader, встроенный OCR | ABBYY FineReader, Tesseract OCR | Да |

| Технология цифровых отпечатков документов | Текстовые | Текстовые, бинарные | Текстовые, бинарные | Текстовые | Текстовые, бинарные | Текстовые, бинарные |

| Заявленное применение поведенческой аналитики (UEBA) | Нет | Да | Нет | Нет | Да | Да |

| Поиск похожего документа | Да, собственный алгоритм | Да | Да, запатентованная технология | Да | Да | Да |

| Граф-схема взаимодействий персонала | Да | Да | Да | Да | Да | Да |

| Рейтинг нарушителей | Да, грануляция вплоть до каждой политики и канала | Да, количество нарушений | Да | Да | Да | Да |

| Досье и карточки сотрудников | Да, автозаполнение | Да | Да, автозаполнение карточки сотрудника, досье заводится отдельно | Да | Да, карточка | Да |

| Построение контентных маршрутов | Да, графическое отображение | Да, графическое отображение | Да, графическое отображение | Да | Нет | Да |

| Выявление стеганографических контейнеров | Нет | Нет | Нет | Нет | Нет | Нет |

| Системные требования | ||||||

| Минимальные системные требования для серверной части | CPU 8 Core, 32 Gb RAM, 1 Tb HDD | TM Enteprise: 2xCPU 8 Core, 24 Gb RAM, 600 Gb HDD, Одна из поддерживаемых СУБД, Сервер БД: 2xCPU 6 Core, 16 Gb RAM, 500 Gb HDD, Одна из поддерживаемых СУБД Сервер и сканер Crawler: CPU 2 Core, 2 Gb RAM, 30 Gb HDD, OC Windows 7/8/2008/2012, Сервер Device Monitor: CPU 2 Core, 2 Gb RAM, 1 Gb HDD, OC Windows 2008/2012, Клиент СУБД (согласно установленной для TM Enterprise) Сервер Person Monitor: CPU 2 Core, 512 Mb RAM, 100 Mb HDD, OC Windows XP/Vista/7/8/10/2000/2008/2012/2016, Одна из поддерживаемых СУБД |

Процессор: 2-ядерный частотой 2,5 ГГц, Оперативная память: 4 ГБ, Винчестер: 500 ГБ, Сетевая карта: 100 Мбит/с (рекомендуется 1Гбит/с), Операционная система: Windows Server 2012, 2008 R2 или выше. Рекомендуется на отдельном сервере установить сервер баз данных под управлением СУБД Microsoft SQLServer 2008 R2 или выше. |

Процессор 2,2+ ГГц (4 ядра и более), Сетевые адаптеры 1 Гбит (2 адаптера при централизованном перехвате), Оперативная память 6 ГБ и более, Жесткий диск 100 ГБ раздел для операционной системы и файлов SecureTower (RAID1 / RAID10); раздел для хранения перехваченных данных на RAID1 / RAID10, Видеокарта, Поддерживаемые ОС Microsoft Windows Server 2008R2/2012/2016 (x64). Сервера сетевого трафика Microsoft Windows Server 2008R2, Предустановленные компоненты Microsoft .Net Framework 4.7 или более актуальная версия, Microsoft Visual C++ Redistributable 2008/2010/2013 и 2015 (x86/x64) | Сервер Zecurion Traffic Control процессор: Pentium 4 и выше; оперативная память: 1 ГБайт и выше; ОС: Microsoft Windows 7/8/10, Microsoft Windows Server 2008 R2, 2012, 2012 R2, 2016 прочие программные средства: Microsoft SQL Server 2008, 2008 R2, 2012, 2014, 2016 или PostgreSQL 9.6, Microsoft Forefront TMG, Microsoft Exchange 2007/2010/2013/2016 (x64). Сервер Zecurion DLP процессор Pentium 4 и выше; оперативная память 1 ГБайт и выше; ОС: Microsoft Windows 7/8/10, Microsoft Windows Server 2008 R2, 2012, 2012 R2, 2016; свободный объем на жестком диске: 240 МБ; прочие программные средства: Microsoft SQL Server 2008, 2008 R2, 2012, 2014, 2016 – для хранения политик и настроек. Сервер Zecurion Reports процессор: Intel Core и выше;оперативная память: 2 ГБ и выше;свободный объем на жестком диске: 500 МБ;ОС: Microsoft Windows 7/8/10, Microsoft Windows Server 2008 R2, 2012, 2012 R2, 2016. Прочие программные средства: Microsoft SQL Server 2008, 2008 R2, 2012, 2014, 2016; PostgreSQL 9.6 и выше. Zecurion Device Control процессор Pentium: 4 и выше; оперативная память: 1 ГБ и выше; ОС: Microsoft Windows XP SP3, Vista SP1, Microsoft Windows 7/8/10, Microsoft Windows Server 2003 SP2, 2008 R2, 2012, 2012 R2, 2016. Прочие программные средства: Microsoft SQL Server 2008, 2008 R2, 2012, 2014, 2016 или PostgreSQL 9.6 — для сохранения инцидентов. Zecurion Discovery процессор: Pentium 4 и выше; оперативная память: 1 ГБ и выше; ОС: Microsoft Windows 7/8/10, Microsoft Windows Server 2008 R2, 2012, 2012 R2, 2016. Прочие программные средства: Microsoft SQL Server 2008, 2008 R2, 2012, 2014, 2016 или PostgreSQL 9.6 — для сохранения инцидентов. Сервер Zecurion Staff Control: процессор Intel Xeon E5-2603 v3 и выше, оперативная память от 8 ГБ и выше, операционная система Ubuntu Server 14.04 LTS (16.04 LTS) |

Количество ядер — 6 Тактовая частота — 2.2 ГГц Объем оперативной памяти — 24 ГБ Объем жесткого диска — 600 ГБ |

| Системные требования для рабочего места администратора | Любой компьютер, ноутбук или мобильное устройство с установленным браузером | Device Monitor: CPU 1 Core, 1 Gb RAM, 35 Mb HDD, OC Windows XP SP3/Vista SP2/7/8/10/2008/2012 Для доступа через веб - любое устройство с установленным браузером |

Любой компьютер, ноутбук с возможностью удаленного подключения к консолям управления на сервере | Процессор 2 ГГц и выше Сетевые адаптеры 100 Mбит/1 Гбит Оперативная память не менее 4 ГБ Жесткий диск 300 MБ свободного пространства Видеокарта поддержка DirectX 7.0 и выше (разрешение экрана 1024 x 768) Поддерживаемые ОС Microsoft Windows Vista/7/8/10/2008/2012 /2016 (x86/x64) Предустановленные компоненты Windows Net Framework 4.7 или более актуальная версия, Microsoft Visual C++ Redistributable 2008/2010/2013 и 2015 (x86/x64) |

Любой компьютер, ноутбук или мобильное устройство с установленным браузером | Любой компьютер, ноутбук или мобильное устройство с установленным браузером |

| Системные требования для агентской части | Intel Pentium 4 2 ГГц или выше, 512 MB RAM, свободно 500 МБ на диске, OC: Microsoft Windows XP/2000/Vista/7/8/10/Server 2003/2008/2012 | Device Monitor: CPU 2 Core, 2.5 Gb RAM, 320 Gb HDD, OC Windows XP SP3/Vista SP2/7/8/10/2008/2012, Person Monitor: CPU 2 core, 2.5 Gb RAM, 1 Gb HDD, OC Windows 7/8/10 | Процессор: 1-ядерный частотой не ниже 2 ГГц, ОЗУ: не менее 1 ГБ, Общее дисковое пространство: 250 ГБ (системный раздел диска – не менее 50 ГБ), ОС семейства Windows | Процессор 600 МГц и выше, Сетевые адаптеры, Оперативная память 256 МБ и более, Жесткий диск 15-25 МБ свободного пространства, Видеокарта, Поддерживаемые ОС Microsoft Windows XP SP3/Vista/7/8/10/Server 2003/2008/2012/2016 (x86/x64) | Процессор Pentium 4 и выше, оперативная память 2 ГБ и выше, операционная система Microsoft Windows XP SP3, Vista SP1, Microsoft Windows 7/8/10, Microsoft Windows Server 2008 R2, 2012, 2012 R2 | CPU — не менее 2-ядерного. ОЗУ — 2 ГБ (Windows), 1 ГБ (Linux). Свободное место в системном разделе жесткого диска — 50 ГБ (Windows), 10 ГБ (Linux) |

| Схемы поставки | ||||||

| Поставляемые логические компоненты системы | Анализатор, хранилище, агенты рабочих мест | InfoWatch Traffic Monitor, InfoWatch Device Monitor, InfoWatch Crawler, InfoWatch Forensic Storage, InfoWatch Device Monitor Mobile, InfoWatch Vision | Платформы для перехвата данных: NetworkController, EndpointController Администрирование (клиент-серверные приложения под ОС Windows): AlertCenter, ReportCenter, DataCenter, Агенты рабочих мест |

Центральный сервер, сервер перехвата, сервер пользователей, сервер обработки данных, сервер контроля агентов, сервер обработки почты, центр отчетности, центр безопасности, сервер мониторинга состояния, агенты | Zgate (серверы): Traffic Control, Zecurion DLP, Zecurion Report Zlock (серверы): Zecurion Device Control + агенты Zdiscovery (серверы): Zecurion Discovery + агенты |

Dozor core: Multi Core, Long-Term Archive Dozor Data Profiling and Protection: Mail Server Connector, Traffic Agent, Web Proxy, Endpoint Agent, File Crawler Dozor Personal Profiling and Analytics |

| Лицензирование | По скорости трафика в точке съема, по количеству агентов рабочих мест | По используемым продуктам, по числу модулей перехвата, по количеству технологий детектирования | По числу модулей, по количеству рабочих мест | По количеству рабочих мест и компонентов | По числу конкретных продуктов, модулей, по количеству рабочих мест | По числу аналитических модулей и контролируемых рабочих станций |

| Лицензии сторонних производителей | Не требуются | Сторонних СУБД (Oracle, MS SQL и иных), Сторонних ОС (MS Windows), OCR (ABBYY) | Сторонних СУБД (MS SQL), Сторонних ОС (MS Windows) | Сторонних СУБД (MS SQL, Oracle), Сторонних ОС (MS Windows), OCR (ABBYY) | Сторонних СУБД (MS SQL, Oracle), Сторонних ОС (MS Windows), OCR (ABBYY) | Сторонних СУБД (Oracle) |

| Возможность поставки в виде ПАК | Да, стандартная схема поставки | Да, стандартная схема поставки | Да, по запросу | Да, по запросу | Да, по запросу | Да, по запросу |

- Легко разворачивается, не требуется никаких лицензий на стороннее ПО.

- Единый веб-интерфейс настройки, управления и повседневной работы с продуктом.

- Модули продукта отдельно не лицензируются, всегда доступен полный функционал.

- Обнаружение и декодирование максимального числа типов трафика.

- Практически неограниченная производительность по обработке трафика, связанная с архитектурными особенностями решения.

- Высокая скорость поиска и анализа данных, даже глубоко ретроспективных, благодаря собственной системе хранения.

- Режимы блокировки с минимальным порогом ложных срабатываний.

- Нет агентов под специализированные ОС (MacOS, мобильные платформы, *nix).

- Нет тесной интеграции со сторонними, прежде всего, защитными решениями.

- Нет блокировки писем электронной почты.

- Агенты под отечественный Astra Linux и мобильные устройства.

- Большое количество технологий распознавания и анализа данных.

- Поддержка морфологии большого числа языков.

- Широкий набор готовых лингвистических словарей.

- Модуль поведенческой аналитики.

- Интеграция со сторонними решениями.

- Наличие у производителя глубоких консалтинговых компетенций.

- Политика лицензирования, учитывающая не только отдельные модули, но и технологии.

- Анализ доступных в прессе сведений о публичных поставках позволяет говорить о стоимости внедрения решения, как «выше рынка».

- Высокая модульность решения на текущий момент может частично препятствовать удобному управлению через единую консоль.

- Модульная, но в тоже время достаточно удобная система лицензирования.

- Большое число категорированных лингвистических словарей с гибкими настройками.

- Собственная система распознавания голоса.

- Наличие большого числа технологий, ориентированных на тотальный контроль действий пользователя на рабочем месте.

- Получение важного (с точки зрения анализа) дополнительного источника данных, благодаря интеграции с системами СКУД.

- Тесная интеграция с собственной SIEM-системой.

- Функционал шифрования данных на USB-устройствах.

- Основная часть решения работает на платформе Windows.

- Разные консоли управления для разных компонентов.

- Обязательное наличие лицензий сторонних производителей.

- Низкие системные требования.

- Интеграция с сетевым решение EtherSensor.

- Анализ доступных в прессе сведений о публичных поставках позволяет говорить о стоимости внедрения решения, как «ниже рынка».

- Высокая скорость внедрения при наличии всех классических технологий контроля.

- Наличие широких возможностей по блокировкам.

- Поддерживается контроль всевозможных мессенджеров, как современных, так и устаревших.

- Удобная система лицензирования и масштабирования.

- Нет агентов под специализированные ОС (MacOS, мобильные платформы, *nix).

- Разные консоли управления для разных компонентов.

- Отсутствует подтверждение присутствия в реестре отечественного ПО.

- Широкий набор зрелых технологий по распознаванию и анализу.

- Наличие в ассортименте производителя полного комплекса продуктов по направлениям близким к DLP и защите от внутренних угроз.

- Единственное (пока) отечественное решение на рынке с агентом под MacOS.

- Предоставление производителем полного спектра консалтинговых услуг по информационной безопасности.

- Единый веб-интерфейс анализа оперативной обстановки и отчетности.

- Тесная интеграция с большим числом собственных продуктов.

- Поведенческая аналитика.

- В состав комплексного DLP-решения входят отдельные продукты, каждый из которых, в общем случае, со своей системой лицензирования, установки и управления.

- Нет контроля IP-телефонии.

- Наличие сертификата ФСТЭК только на один (не основной) продукт в составе всего решения.

- Единый веб-интерфейс управления, один из самых зрелых на рынке.

- Концептуально иной подход к работе с DLP, основанный на контроле оперативной обстановки и инцидент-менеджменте.

- Широкая поддержка агентом альтернативных системе Windows операционных систем.

- Интеграция с большим числом сторонних бизнес-решений.

- Тесная интеграция с собственными решениями по безопасности, а также с сервисом JSOC.

- Собственная интерпретация поведенческой аналитики, появившаяся в продукте раньше, чем у конкурентов.

- Большое число визуально-воспринимаемых и структурированных карт, диаграмм, отчетов.

- Отсутствие поддержки некоторых популярных протоколов.

- По сравнению с конкурентами, небольшое число технологий анализа.

- Недостаточно полный функционал по контролю рабочих мест пользователей.

- Несмотря на заявленный некоторыми производителями функционал поведенческого анализа, его реальную практическую пользу можно будет оценить спустя некоторое время, необходимое на «обкатку» такого нововведения. На текущем этапе реализации описанный инструмент выглядит скорее вспомогательным.

- Один из известных способов обхода систем DLP – упаковка данных в стеганографический контейнер. Программное обеспечение для таких нужд, в том числе свободное, можно без труда найти в Интернете. К сожалению, с такими методами злоумышленников ни один производитель еще не научился бороться. В этой связи безусловным преимуществом будут обладать те из них, кто первыми справится с описанной проблемой.

- Постоянное обновление российского законодательства в сфере цифровых технологий и в области информационной безопасности требует от любого отечественного производителя наличия профильных лицензий, сертификатов на продукты и присутствия в реестре отечественного ПО.

- Удобство управления и широта функционала визуального представления результатов анализа постепенно ставятся во главу угла даже теми производителями DLP-систем, которые изначально не уделяли этим аспектам должного внимания. Однако этот процесс только набирает обороты.

Перспективы и векторы развития DLP-систем

Несмотря на очень высокий уровень зрелости как отдельных DLP-решений, так и всего рынка в целом, производителям, вне всяких сомнений, есть куда расти. Основные запросы компаний к разработчикам сегодня касаются повышения производительности, улучшения интерфейса, расширения технологических возможностей. Такие запросы формируют вектор технического развития всех DLP-систем. Но есть стратегические векторы, которые могут в корне изменить подход к DLP. Во-первых, сотрудники служб ИБ стремятся максимально автоматизировать свои ручные операции, а это приведет к усовершенствованию инструментов аналитики, внедрению новых средств, таких как UEBA (User and Entity Behavior Analytics), а также методов машинного обучения. Во-вторых, количество контролируемых каналов и приложений пользователей постоянно растет, объемы собираемых данных становятся поистине огромными, и здесь в более выигрышном положении окажутся те производители, которые уже используют технологии Big Data в своих продуктах. Помимо общих трендов, которые придется учитывать производителям, у каждого из них есть и собственный стратегический взгляд на развитие своего продукта. Например, некоторые делают ставку на эволюцию DLP в CASB (Cloud Access Security Broker – брокеры безопасного доступа в облако), другие – на улучшение алгоритмов поиска, распознавания (в том числе, голоса), третьи – применяют для анализа и предсказания поведения научные подходы из областей человеческой психологии, лингвистики, психоанализа, графологии и прочих.Выводы

Подробно разобрав функциональные возможности и характеристики каждого из сравниваемых решений, констатируем, что однозначный вывод о превосходстве того или иного продукта сделать невозможно. Кроме того, решения класса DLP – это не коробочные продукты, для их полноценного внедрения и запуска в промышленную эксплуатацию требуется интеграция в ИТ-инфраструктуру компании, тонкая настройка компонентов, разработка перечня политик, долгая борьба с ложными срабатываниями и преодоление других специфических препятствий. В этой связи компаниям можно посоветовать внимательно изучить реальные потребности своего бизнеса, описать информационные активы, оценить риски в случае потенциальных утечек критичных данных, а уже после этого запускать полноценный DLP-проект и выбирать решение, максимально учитывающее его актуальные задачи. При подготовке статьи была использована информация из открытых источников (актуальная на момент публикации статьи), официальных сайтов производителей DLP-решений, информационно-аналитических порталов Anti-malware, Habrahabr, ISO27000, TAdvider и др.

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru