Сопровождение и эксплуатация системы информационной безопасности (часть 1)

Регламентация

По итогам внедрения СИБ осуществляется ее ввод в эксплуатацию: подписывается акт передачи системы в промышленную эксплуатацию, которым также утверждаются регламент эксплуатации и регламент вывода из эксплуатации. Регламент эксплуатации определяет состав планируемых мероприятий по эксплуатации в отношении СИБ и содержит следующие сведения:

- наименования мероприятий по эксплуатации;

- последовательность, периодичность, длительность и трудоемкость реализации мероприятий по эксплуатации.

- наименования мероприятий по выводу из эксплуатации и обеспечению дальнейшего хранения содержащейся в базах данных информации;

- последовательность, периодичность, длительность и трудоемкость реализации мероприятий по выводу из эксплуатации и обеспечению дальнейшего хранения содержащейся в базах данных информации.

- гарантийное обслуживание и техподдержку производителей средств защиты;

- непосредственную эксплуатацию СИБ;

- периодический анализ угроз безопасности информации и рисков от их реализации;

- процесс модернизации и развития СИБ.

Гарантийное обслуживание и техподдержка производителей средств защиты

Некорректная работа или незапланированный простой СИБ может привести к серьезным негативным последствиям: нарушению функционирования ИТ-инфраструктуры, остановке рабочего процесса, нарушению конфиденциальности, целостности или доступности служебной информации и др. Несмотря на то что часть средств защиты может быть реализована в отказоустойчивой кластерной архитектуре, риск сбоев остается, особенно в случае отсутствия квалифицированного технического обслуживания. При отказе любого из узлов кластера система переводится в аварийный режим, и в этот период требуется особое внимание со стороны службы эксплуатации для поддержания ее работоспособности. Вот несколько примеров возможных последствий инцидентов работоспособности внедряемых систем:- Подсистема межсетевого экранирования осуществляет контроль и фильтрацию трафика. Некорректная работа правил фильтрации может привести к несанкционированному доступу злоумышленников к информационным системам (ИС) организации.

- Доступ к внешним ресурсам посредством сети Интернет осуществляется через систему контроля веб-трафика. Если система установлена «в разрыв», то она является точкой отказа. В случае серьезного сбоя доступ сотрудников к сети Интернет и обмен почтой с внешними адресами станет невозможным. Некорректные настройки системы могут привести к нарушению корпоративной политики и доступу сотрудников к нежелательным веб-ресурсам.

- Поддержка подсистемы антивирусной защиты – трудоемкий процесс. При обновлении баз данных вирусов часто возникают инциденты: зависание процесса, циклическая перезагрузка рабочих станций и т. п. Несвоевременная актуализация баз данных грозит заражением серверного оборудования и рабочих станций, утечкой данных, долговременным отказом в работе прикладных систем, что может привести к полной остановке и невозможности использования информационных систем организации.

- В случае серьезных инцидентов с подсистемой управления правами доступа могут возникнуть проблемы аутентификации и авторизации пользователей, у сотрудников организации не будет доступа к внутренним системам, и они не смогут выполнять свои служебные обязанности. Некорректные настройки подсистемы управления правами доступа могут привести к несанкционированному доступу к системам.

- Часть внедряемых систем безопасности в случае сбоя может и не оказать прямого влияния на работу сотрудников, но существенно увеличит риск реализации угроз безопасности, например, следующим образом:

- неработоспособность подсистемы защиты от утечки информации существенно увеличивает риск утечки конфиденциальной информации, при этом зафиксировать данный инцидент информационной безопасности (ИБ) будет невозможно;

- неработоспособность подсистемы мониторинга и корреляции событий ИБ приведет к невозможности своевременного выявления и анализа возникающих инцидентов ИБ.

- Бесплатное и оперативное предоставление всех необходимых исправных компонентов или оборудования для осуществления замены в случае аварии.

- Устранение программных ошибок в используемых версиях системного программного обеспечения, операционных системах, а также специализированных микрокодах самого оборудования.

- Возможность открытия кейсов для консультации по решениям, прояснения неоднозначных моментов в документации, решения технически сложных задач.

- Бесплатное получение новых версий или подверсий программного обеспечения, включающего, как правило, новую функциональность и устранение существенных недостатков текущих версий.

- прямая техническая поддержка – все запросы идут непосредственно к производителю;

- техническая поддержка через партнера; как правило, это системный интегратор либо дистрибьютор. Если партнер не может решить задачу своими силами, то именно он обращается к производителю и ведет с ним диалог.

- Обеспечение единой точки обработки инцидентов. При возникновении инцидентов, требующих привлечения сервисных центров компаний-производителей, инженеры партнера обеспечивают открытие и закрытие заявок, контроль исполнения и эскалацию запросов.

- Интеграционная поддержка, решение проблем совместимости и взаимодействия с продуктами других производителей. В случае возникновения проблемы в мультивендорной системе (включая проблемы взаимодействия и «наведенные» проблемы) специалисты партнера проведут необходимые диагностические мероприятия и восстановительные работы.

- Русскоговорящие инженеры партнера.

- Есть возможность договориться с партнером на любой уровень сервиса (SLA), отличный от того, что предоставляет производитель. Например, возможность обращаться в выходные дни в критических ситуациях.

Эксплуатация СИБ

Эксплуатация СИБ осуществляется в соответствии с эксплуатационной документацией, организационно-распорядительными документами по защите информации, и в том числе включает:- администрирование компонентов СИБ;

- выявление инцидентов и реагирование на них;

- управление конфигурацией;

- контроль (мониторинг) уровня защищенности информации, содержащейся в информационной системе.

- заведение и удаление учетных записей пользователей, управление полномочиями пользователей информационной системы и поддержание правил разграничения доступа в информационной системе;

- управление средствами защиты информации в информационной системе, в том числе параметрами настройки программного обеспечения, восстановление работоспособности средств защиты информации, генерация, смена и восстановление паролей;

- установка обновлений программного обеспечения (включая программное обеспечение средств защиты информации), выпускаемых производителями средств защиты информации;

- корректировка политик систем на основе анализа инцидентов безопасности;

- централизованное управление системой защиты информации информационной системы (при необходимости);

- регистрация и анализ событий в информационной системе, связанных с защитой информации (события безопасности);

- информирование пользователей об угрозах безопасности информации, о правилах эксплуатации системы защиты информации информационной системы и отдельных средств защиты информации, а также обучение пользователей;

- корректировка эксплуатационной документации на СИБ и организационно-распорядительных документов по защите информации.

- назначение лиц, ответственных за выявление инцидентов и реагирование на них;

- обнаружение и идентификация инцидентов, в том числе отказов в обслуживании, сбоев (перезагрузок) в работе технических средств, программного обеспечения и средств защиты информации, нарушений правил разграничения доступа, неправомерных действий по сбору информации, внедрений вредоносных компьютерных программ (вирусов) и иных событий, приводящих к возникновению инцидентов;

- своевременное информирование пользователями и администраторами лиц, ответственных за выявление инцидентов и реагирование на них, о возникновении инцидентов в информационной системе;

- анализ инцидентов, в том числе определение источников и причин возникновения инцидентов, а также оценка их последствий;

- планирование и принятие мер по устранению инцидентов, в том числе по восстановлению информационной системы и ее сегментов в случае отказа в обслуживании или после сбоев; мер по устранению последствий нарушения правил разграничения доступа, неправомерных действий по сбору информации, внедрения вредоносных компьютерных программ (вирусов) и иных событий, приводящих к возникновению инцидентов;

- планирование и принятие мер по предотвращению повторного возникновения инцидентов.

- поддержание конфигурации (структуры СИБ, состава, мест установки и параметров настройки средств защиты информации, программного обеспечения и технических средств) в соответствии с эксплуатационной документацией;

- определение лиц, которым разрешены действия по внесению изменений в базовую конфигурацию;

- управление изменениями базовой конфигурации, в том числе определение типов возможных изменений, санкционирование внесения изменений, документирование действий по внесению изменений, сохранение данных об изменениях, контроль действий по внесению изменений;

- анализ потенциального воздействия планируемых изменений в базовой конфигурации на обеспечение защиты информации, возникновение дополнительных угроз безопасности информации и работоспособность информационной системы;

- внесение информации (данных) об изменениях в базовой конфигурации информационной системы в эксплуатационную документацию.

- контроль событий безопасности и действий пользователей в информационной системе;

- контроль (анализ) защищенности информации, содержащейся в информационной системе;

- анализ и оценка функционирования СИБ, включая выявление, анализ и устранение недостатков в функционировании средств защиты информации;

- оценка необходимости обновления систем безопасности, установки исправлений ПО, актуализации сигнатур и категоризаторов;

- периодический анализ изменения угроз безопасности информации в информационной системе, возникающих в ходе ее эксплуатации, и принятие мер защиты информации в случае возникновения новых угроз безопасности информации;

- документирование процедур и результатов контроля (мониторинга) уровня защищенности информации, содержащейся в информационной системе;

- принятие решения о доработке (модернизации) СИБ по результатам контроля (мониторинга) уровня защищенности информации.

- повышение скорости реагирования на инциденты ИБ за счет обнаружения инцидентов ИБ в режиме, близком к реальному времени;

- снижение потенциального ущерба от инцидентов ИБ (из-за ранней «локализации»);

- сокращение трудозатрат для реагирования на инциденты ИБ за счет накопления базы знаний и автоматизации типовых сценариев реагирования;

- сокращение трудозатрат администраторов ИБ по идентификации инцидентов ИБ;

- автоматическую генерацию обобщенной отчетности по ИБ.

- получить целостную картину об уязвимостях ИТ-инфраструктуры и ПО с рекомендациями по их (уязвимостей) устранению;

- повысить безопасность организации без привлечения значительных инвестиций (за счет реализации процесса управления обновлениями);

- определить приоритеты в обновлении систем при реализации процесса управления обновлениями.

- определить основные требования и границы работ;

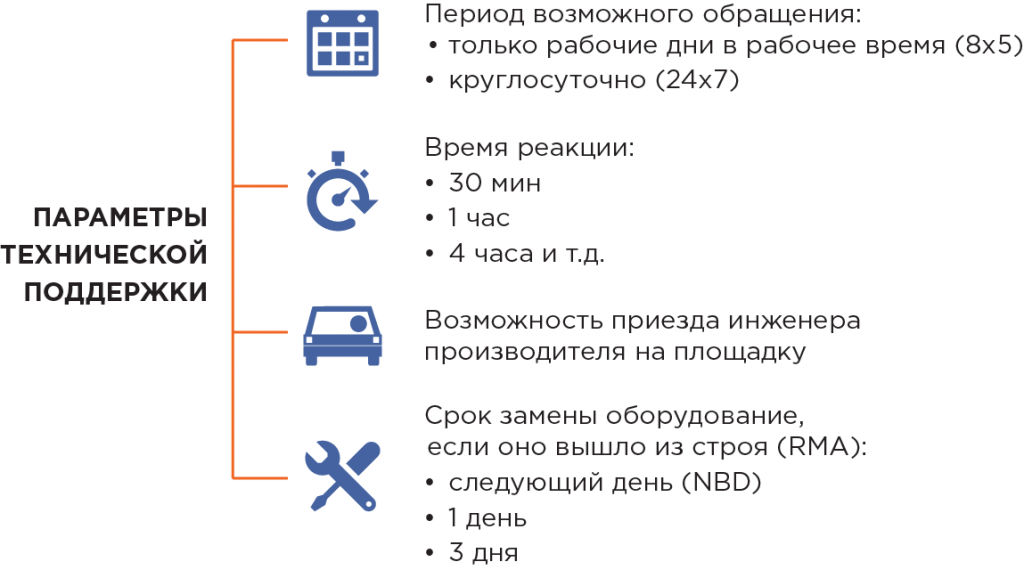

- разработать и согласовать SLA – необходимо зафиксировать параметры доступности, скорость реагирования, скорость восстановления работоспособности, скорость выполнения запросов на администрирование, допустимое время простоя с учетом степени влияния на бизнес, периодичность обновления ПО, сигнатур, индивидуальные показатели работы средств защиты и др.

- разработать регламенты и инструкции;

- разработать параметры мониторинга.

Авторы:

Андрей Янкин, заместитель директора ЦИБ, компания «Инфосистемы Джет»,

Ольга Елисеева, эксперт ЦИБ, компания «Инфосистемы Джет».

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru